Professionalität und Gewinnstreben bestimmen seit langem die Aktionen der Hacker. Blickt man auf das aktuelle Geschehen, sieht man eine immer geschäftsmäßiger agierende Cyberkriminalität. Die Experten von Bitdefender beobachten aktuell neun Taktiken eines sich weiter optimierenden digitalen Verbrechens.

Professionalität und Gewinnstreben bestimmen seit langem die Aktionen der Hacker. Blickt man auf das aktuelle Geschehen, sieht man eine immer geschäftsmäßiger agierende Cyberkriminalität. Die Experten von Bitdefender beobachten aktuell neun Taktiken eines sich weiter optimierenden digitalen Verbrechens.

Die cyberkriminelle Szene strebt nach Profit. Nach Ansicht von Experten belaufen sich deren Einnahmen auf rund 1,5 Billionen Dollar jährlich. Eine solche Summe ist Ansporn und Antrieb für größere Transformationen in der Dynamik der kriminellen Gruppen: hin zu größeren Organisationen, zu verbesserten Prozessen und zu mehr Hierarchie, um Angriffe effizienter durchzuführen. Der Einsatz von Künstlicher Intelligenz macht aus mittelmäßig Begabten oft erfolgreiche und gefährliche Hacker. Weitere Faktoren treiben diese immer weitergehende Professionalisierung an:

-

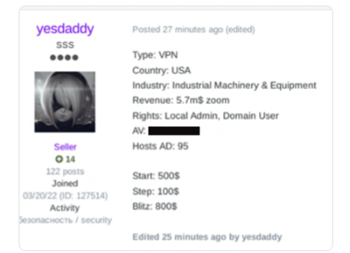

Im Angebot der cyberkriminellen Ökonomie: Zugangsdaten zu Unternehmen. Hacker können die sich ständig erweiternde IT-Angriffsfläche von Unternehmen durch Social-Engineering, Phishing, offengelegte Zugriffsdaten oder durch einen mit dem Opfer vernetzten, schwächer aufgestellten Partner effizienter ausnutzen.

-

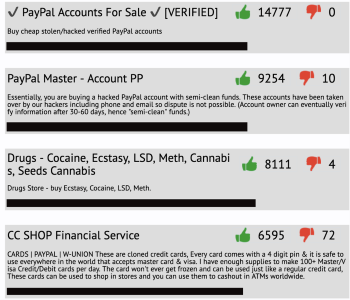

Dark-Web-Markplätze erleichtern es den Angreifern, die Beute von Cyberattacken zu monetarisieren. Die Aussicht auf den Gewinn ist ein sehr konkreter Anreiz. Zugleich ermöglichen verkaufte Informationen weitere Angriffe.

-

Hacker profitieren von der Anonymität privater Kommunikationsplattformen. Verschlüsselte Nachrichten etwa über Whatsapp, Signal oder Telegram auszutauschen, macht es den Angreifern einfacher, ihre Pläne zu erörtern.

-

Dank Kryptowährungen können kriminelle Unternehmer einfacher ihre Spuren verwischen, ihre Attacken finanzieren und im Dark Web agieren. Zudem nutzen die Kriminellen sie für die Geldwäsche erzielter Einnahmen etwa durch Ransomware.

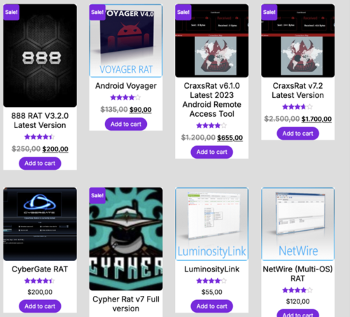

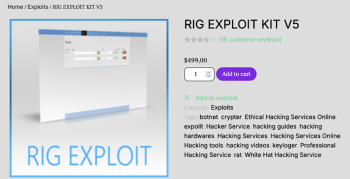

Gleich welcher Größe: Cyberkriminelle Organisationen agieren dabei wie Wirtschaftsunternehmen. Einzeltäter oder kleine Gruppen beteiligen sich an einfachen Attacken, werden selten gefasst und nur wenige Angriffe pro Jahr genügen ihnen, um hinreichende Einkünfte zu erwirtschaften. Kleine und mittlere Unternehmen des „Cybercrime-Mittelstandes“ sind in der Mehrheit. Sie wollen ihre Dienste anderen Akteuren verkaufen. Schon Unternehmen dieser Größenordnung sind bereits besser organisiert und bezahlen Angestellte in Voll- oder Teilzeit. Große Banden mit über 50 Mitgliedern in einzelnen Fachabteilungen sind so bekannte Gruppen wie Conti, REvil, GozNym Gang oder MageCart – letztere mit einem Nettogewinn von 54 Millionen Dollar im Jahr 2021. Deren Mitglieder erhalten nicht nur ein hohes Gehalt – auch ihre Leistung wird überwacht. Haupteinnahmequelle ist der Verkauf von Exploit-Kits für bekannte Schwachstellen, Malware, Ransomware oder anderer bösartiger Inhalte, gestohlener Informationen, Zugangsmöglichkeiten oder Dienste.

Zudem hat der kriminelle Untergrund seine Angriffstaktiken verändert. Dafür nutzen sie verstärkt die folgenden Taktiken:

-

Umfassende Exploit Kits lasen sich einkaufen. Mehr Geldesel: Der Bedarf an „Money Mules” steigt. Hacker suchen sie mittlerweile durch regelrechte Stellenangebote, über soziale Medien oder im persönlichen Bekanntenkreis. Die oft gutgläubigen Mules konvertieren das Geld zunehmend in Kryptogeld.

-

SPAM- und Phishing-Dienste: Kriminelle Banden bewerben umfassende Dienste und Angebote im Darknet, wie komplette E-Mail-Listen, Zugänge zu kompromittierten Servern für den Spamversand oder Phishing Kits, die einen legitimen Internetauftritt täuschend ähnlich nachbilden, um Daten zu erbeuten. Deren Kunden können durch das Auslagern von Prozessen immer effizienter eine größere Zahl von Opfern angreifen.

-

Stellvertreter-IT zum Mieten: Cyberkriminelle mieten verstärkt IT, um die tatsächliche Quelle ihres kriminellen Datenverkehrs zu verbergen. Als Proxy nutzen sie Netzwerke aus infizierten Geräten wie PC-Systeme oder Internet-of-Things-Hardware. Die IT-Abwehr kann dann oft den Ausgangspunkt der Attacke nicht mehr nachvollziehen. Angreifer können geographische Einschränkungen etwa von Nutzerrechten umgehen.

-

Kryptobörsen ohne KYC-Compliance: Manche Austauschbörsen für das digitale Geld folgen nicht den Know-Your-Client (KYC)-Regeln. Der Wegfall der Notwendigkeit, seine Identität preiszugeben und zu bestätigen, macht solche Plattformen zum beliebten Umschlagplatz für gestohlenes Geld, Ransomware-Lösegelder oder den Handel im Darknet.

-

Hosting-Dienste ohne KYC-Compliance: Auch manche Hosting-Anbieter verlangen von ihren Kunden keinen Identitätsnachweis. Hacker nutzen diese daher als Host-Server für illegale Webseiten, Phishing-Webseiten, Darknet-Marktplätze und Command-and-Control-Server. Spuren hinterlassen die eigentlichen Täter dadurch kaum, was die Arbeit von staatlichen Ermittlern und der IT-Sicherheit erschwert.

-

Treuhanddienste: Offenbar wünschen sich Kriminelle ein gewisses Maß an Fairness unter ihresgleichen. Treuhänder schaffen das nötige Vertrauen und sichern Transaktionen in illegalen Online-Marktplätzen ab. Vergleichbar einem Zahlungsdienstleiter verwahren sie die Beträge für Dienste, Drogen, Waffen oder gestohlene Daten, bis die Übergabe bestätigt ist. Im kriminellen Milieu reduzieren sie damit das Risiko des Betrugs unter Betrügern. Die Anonymität und Sicherheit der Treuhänder befördert die resilienten und kontinuierlichen Warenströme im Internet und den illegalen Handel.

-

Tarnkappen für Spione: Die Betreiber von Advanced Persistent Threats (APT) oder Hacker mit staatlichem Hintergrund nutzen Ransomware-Angriffe oder digitalen Betrug, um ihre eigentliche Absicht zur Cyberspionage zu verschleiern. Während sie die Taktiken, Techniken und Prozesse herkömmlicher Hacker imitieren, infiltrieren sie Netzwerke, exfiltrieren sensitive Daten und überwachen ihrerseits die IT-Abwehr. Diese geht in die Irre geführt in der Folge davon aus, dass es Angreifern vielleicht nur um ein schnelles Lösegeld geht. Digitale Spione können sich in Ruhe umschauen, Prozesse unterbrechen und Daten manipulieren.

-

Scam-Farmen: In Ländern wie Thailand gehen die Kriminellen dazu über, Menschen als Scam-Arbeitskräfte freiwillig zu verpflichten oder gar zu entführen. Sie verfügen offenbar über die notwendigen finanziellen Ressourcen, ihr „Personal“ zu bezahlen und an sich zu binden.

-

Kriminelle Fortbildung: Nicht nur Cybersicherheitsexperten tauschen sich aus, sondern auch die Gegenseite. Cyberkriminelle teilen Informationen und klären einander über die Taktiken der Ermittlungsbehörden auf, um Festnahmen zu verhindern.

Keine Einzellösung der IT-Sicherheit schützt allein gegen Attacken mit einem derart hohem Organisationsgrad. Die Verantwortlichen für Cybersicherheit müssen wissen, wie die Angreifer arbeiten, was sie antreibt und wie sie vorgehen, um auf einer gesicherten Informationslage aufbauend eine umfassende Cyberresilienz-Strategie zu entwickeln und im Ernstfall zu agieren. Viele Unternehmen werden daher den Rat eines externen Sicherheitsexperten eines Security Operation Center und einen Managed-Detection-and-Response-Dienst (MDR) in Anspruch nehmen müssen. Ihrerseits sollten sie dabei bedenken, dass Hacker vor allem nach niedrig hängenden Früchten, also Unternehmen mit schwach aufgestellter IT-Sicherheit, suchen. Wer seine Grundlagenarbeit zur IT-Sicherheit leistet, um seine Daten effektiv zu sichern, seine Assets zu verwalten und das Risiko seiner Mitarbeiter zu senken, kann erfolgreich vermeiden, in das Visier der Hacker zu geraten.

#Bitdefender