Cyberkriminelle werden in 2024 verstärkt mit opportunistischer Ransomware und koordinierten Manövern Unternehmen attackieren: Einen Hinweis für die Gültigkeit dieses Trends liefert die in einer aktuellen forensischen Analyse von den Bitdefender Labs untersuchte Attacke auf zwei Unternehmen einer Unternehmensgruppe durch die Ransomware-Bande Cactus. Nur 24 Stunden nach Bekanntwerden eines Proof of Concept (POC) für eine Remote-Code-Execution (RCE) erfolgte die Infiltration in das Hauptunternehmen. In der Folge griffen die Hacker zeitnah und koordiniert auch ein weiteres Unternehmen innerhalb der Gruppe an, obwohl zwischen beiden Netzen eigentlich keine IT-Anbindung hätte bestehen sollen. Beide angegriffenen Organisationen bezahlten nicht das eingeforderte Lösegeld, sondern beauftragten Bitdefender als externe Experten mit einer forensischen Analyse der Vorgänge aus dem August 2023.

Cyberkriminelle werden in 2024 verstärkt mit opportunistischer Ransomware und koordinierten Manövern Unternehmen attackieren: Einen Hinweis für die Gültigkeit dieses Trends liefert die in einer aktuellen forensischen Analyse von den Bitdefender Labs untersuchte Attacke auf zwei Unternehmen einer Unternehmensgruppe durch die Ransomware-Bande Cactus. Nur 24 Stunden nach Bekanntwerden eines Proof of Concept (POC) für eine Remote-Code-Execution (RCE) erfolgte die Infiltration in das Hauptunternehmen. In der Folge griffen die Hacker zeitnah und koordiniert auch ein weiteres Unternehmen innerhalb der Gruppe an, obwohl zwischen beiden Netzen eigentlich keine IT-Anbindung hätte bestehen sollen. Beide angegriffenen Organisationen bezahlten nicht das eingeforderte Lösegeld, sondern beauftragten Bitdefender als externe Experten mit einer forensischen Analyse der Vorgänge aus dem August 2023.

Bei Cactus handelt es sich um eine im März 2023 erstmals aufgetretene Ransomware-Gruppe, die sich seit 2023 jedoch im Ransomware-Geschehen etabliert hat. Seitdem hat sie sich zu verschiedenen Angriffen bekannt, so jüngst zur Kompromittierung und zum Diebstahl von 1,5 Terabyte an Daten bei Schneider Electric.

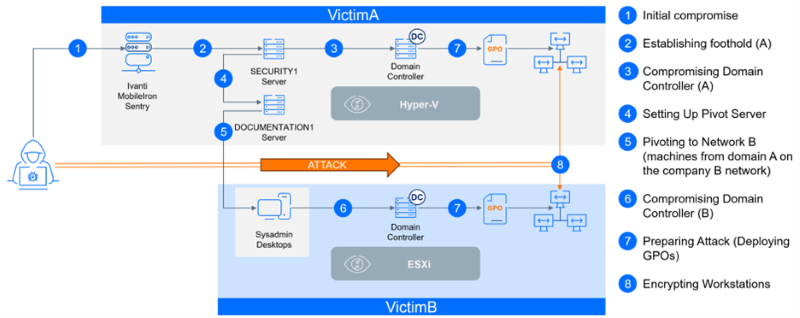

Nach dem Ausnutzen der Schwachstelle des Proof of Concept CVE-2023-38035 für Ivanti Sentry – ehemals Mobilelron Sentry, ein Inline-Gateway, das den Datenverkehr zwischen dem mobilen Gerät und den Backend-Unternehmenssystemen verwaltet, verschlüsselt und sichert – setzte Cactus die Infiltration des ersten Netzwerks fort, installierte verschiedene Remote-Access-Tools und Tunnelverbindungen zwischen unterschiedlichen Servern. Nachdem sie die Möglichkeit entdeckt hatten, das Netz des zweiten Unternehmens zu infiltrieren, drangen sie auch hier ein. Die beiden angegriffenen Unternehmen gehören zu einer Gruppe, operieren aber unabhängig, unterhalten verschiedene Netzwerke sowie Domänen und haben keinerlei überwachte IT-Berührungspunkte. Doch trotz dieser Trennmauern agierten einige Systeme operativ in dem jeweils anderen Netzwerk.

Schnelle Attacken aus dem Ransomware-Ökosystem

24 Stunden nach der Bekanntgabe des POC starteten Angreifer erfolgreiche Attacken von über 70 unterschiedlichen IP-Adressen aus auf den ungepatchten Server des Opfers. Offenbar hatten verschiedene Gruppen diese Schwachstelle erkannt.

Unklar ist, ob die Cactus-Affiliates aufgrund eigener Erkenntnis diese konkrete Schwachstelle ausnutzten oder ob sie den Zugang von den Bedrohungsoperateuren der Kinsing-Gruppe erhielten. Kinsing ermöglicht zum einem den nicht autorisierten Zugriff auf Ressourcen für Kryptomining oder das Ausführen von Command-and-Control-Server-Kommandos. Mit letzterem sind sie ein gut geeigneter cyberkrimineller Verkäufer von Zugriffsmöglichkeiten auf Netzwerke.

Konzertierte Verschlüsselungsaktionen

Einfallstor für den Angriff auf das zweite Unternehmen war ein „DOCUMENTATION1“ genannter Server im ersten Unternehmen (in den Abbildungen „Victim A“), über den Verkehr zu den System-Admin-Desktops im zweiten Unternehmen (Victim B) erlaubt war. In der Folge exfiltrierten und verschlüsselten die Angreifer Daten in beiden Netzen. Die Angreifer verschafften sich Zugriff auf Hypervisoren, entfernten die Schutzsoftware auf allen Endpunkten und starteten zunächst die Verschlüsselung von Daten auf Endpunkte und in der Folge auf virtuellen Maschinen.

Lehren für die Abwehr auf Netz- und Endpunktebene

Konzertiere Aktionen immer anspruchsvoller agierender Krimineller lassen sich vor allem durch ein konsequentes priorisiertes Patchmanagement abblocken. Der beschriebene Angriff zeigt deutlich, wie sehr Ransomware-Akteure, die opportunistisch agieren, mit ihren automatisierten Suchen nach Schwachstellen ihre Reaktionszeit auf POCs verkürzt haben. IT-Sicherheitsverantwortliche stehen daher vor der Notwendigkeit, vor allem die Server mit Internet-Konnektivität immer zeitnaher zu patchen. Darüber hinaus müssen Unternehmen ihre Netzwerke geeignet segmentieren. Zero-Trust-Ansätze sind entscheidend, um den Sicherheitsstatus von Unternehmen zu verbessern. Eine mehrschichtige Abwehr vereint Netzwerksegmentierung mit Endpunktschutz und baut überlappende Abwehrmechanismen gegen externe Angriffe auf. Für die forensische Analyse und um verdächtige Aktivitäten zu überwachen, ist ein aktiviertes, funktionierendes und effizientes Logging von Vorgängen nötig. Eine Extended-Detection and Response (XDR), Managed-Detection and Response (MDR) und wie in diesem Fall das Heranziehen externer Sicherheitsanalysten ist ebenso wichtig, um die Abwehr des Netzwerkes auf der Höhe der Zeit zu halten.

Info: Die vollständige Studie findet sich zum Download hier: https://www.bitdefender.com/blog/businessinsights/cactus-analyzing-a-coordinated-ransomware-attack-on-corporate-networks/.

#Bitdefender