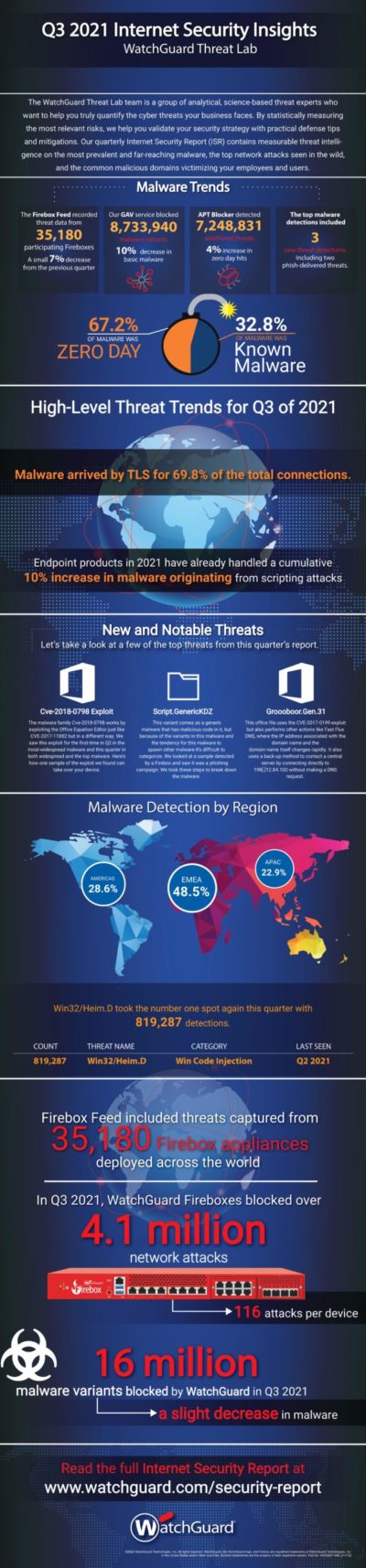

Watchguard Technologies hat seinen neuesten vierteljährlichen Internet-Security-Report (ISR) veröffentlicht, der die wichtigsten Malware-Trends und Netzwerk-Sicherheits-Bedrohungen für das dritte Quartal 2021 aufzeigt. Die Forscher des Watchguard Threat Lab haben anhand anonymisierter Firebox-Feed-Daten nachvollzogen, welche Ziele die Angreifer in diesem Zeitraum vorrangig ins Visier nahmen: Zwar ging das Gesamtvolumen der erkannten Perimeter-Malware-Angriffe im Vergleich zu den Höchstwerten des vorherigen Quartals zurück, dafür wurde bei den Endpunkten bereits zum Ende des dritten Quartals 2021 das Gesamtvolumen aller Vorfälle des Vorjahres erreicht – wobei die Daten für Q4 2021 noch ausstehen. Eine weitere Erkenntnis war, dass ein erheblicher Prozentsatz der Malware nach wie vor über verschlüsselte Verbindungen transportiert wird – ein Trend, der sich seit etlichen Quartalen stetig fortsetzt.

Watchguard Technologies hat seinen neuesten vierteljährlichen Internet-Security-Report (ISR) veröffentlicht, der die wichtigsten Malware-Trends und Netzwerk-Sicherheits-Bedrohungen für das dritte Quartal 2021 aufzeigt. Die Forscher des Watchguard Threat Lab haben anhand anonymisierter Firebox-Feed-Daten nachvollzogen, welche Ziele die Angreifer in diesem Zeitraum vorrangig ins Visier nahmen: Zwar ging das Gesamtvolumen der erkannten Perimeter-Malware-Angriffe im Vergleich zu den Höchstwerten des vorherigen Quartals zurück, dafür wurde bei den Endpunkten bereits zum Ende des dritten Quartals 2021 das Gesamtvolumen aller Vorfälle des Vorjahres erreicht – wobei die Daten für Q4 2021 noch ausstehen. Eine weitere Erkenntnis war, dass ein erheblicher Prozentsatz der Malware nach wie vor über verschlüsselte Verbindungen transportiert wird – ein Trend, der sich seit etlichen Quartalen stetig fortsetzt.

„Während das Gesamtvolumen der Netzwerkangriffe im dritten Quartal leicht zurückgegangen ist, stieg die Anzahl der Malware pro Gerät zum ersten Mal seit Beginn der Pandemie an“, sagt Corey Nachreiner, Chief Security Officer bei Watchguard. „Betrachtet man das bisherige Jahr als Ganzes, so bleibt das Sicherheitsumfeld weiterhin herausfordernd. Es ist wichtig, dass Unternehmen über das kurzfristige Auf und Ab sowie die saisonalen Schwankungen bestimmter Kennzahlen hinausblicken und sich auf anhaltende Trends konzentrieren, die ihre Sicherheitslage beeinflussen. Ein wichtiges Beispiel ist die zunehmende Nutzung verschlüsselter Verbindungen für Zero-Day-Angriffe. Umfassenden Schutz bietet in diesem Zusammenhang die Watchguard-Unified-Security-Platform. Damit lassen sich die vielfältigen Bedrohungen, denen Unternehmen heute ausgesetzt sind, ganzheitlich bekämpfen.“

Zu den bemerkenswertesten Ergebnissen des Watchguard Q3 2021 Internet Security Report gehören:

Fast die Hälfte der Zero-Day-Malware wird über verschlüsselte Verbindungen übertragen – Während die Gesamtzahl der Zero-Day-Malware im dritten Quartal um bescheidene drei Prozentpunkte auf 67,2 Prozent gestiegen ist, nahm der Anteil der Malware, die über Transport Layer Security (TLS) übertragen wurde, von 31,6 Prozent auf 47 Prozent zu. Ein insgesamt geringerer Prozentsatz verschlüsselter Zero-Days ist in dem Zusammenhang zwar grundsätzlich zu begrüßen, dennoch bleibt Anlass zur Sorge, da viele Unternehmen solche Verbindungen nach wie vor gar nicht entschlüsseln. Sie haben daher nur einen unzureichenden Überblick über die Menge an Malware, die tatsächlich ihre Netzwerke erreicht.

Fast die Hälfte der Zero-Day-Malware wird über verschlüsselte Verbindungen übertragen – Während die Gesamtzahl der Zero-Day-Malware im dritten Quartal um bescheidene drei Prozentpunkte auf 67,2 Prozent gestiegen ist, nahm der Anteil der Malware, die über Transport Layer Security (TLS) übertragen wurde, von 31,6 Prozent auf 47 Prozent zu. Ein insgesamt geringerer Prozentsatz verschlüsselter Zero-Days ist in dem Zusammenhang zwar grundsätzlich zu begrüßen, dennoch bleibt Anlass zur Sorge, da viele Unternehmen solche Verbindungen nach wie vor gar nicht entschlüsseln. Sie haben daher nur einen unzureichenden Überblick über die Menge an Malware, die tatsächlich ihre Netzwerke erreicht.

Neuere Versionen von Microsoft-Windows und Office bringen neue Schwachstellen mit sich – Ungepatchte Schwachstellen in Microsoft-Software stellen gern genutzte Angriffsvektoren dar. Neben älteren Versionen werden nun aber auch die neuesten Produkte aus Redmond attackiert. Im dritten Quartal schaffte es CVE-2018-0802, bei der eine Schwachstelle im Gleichungseditor von Microsoft-Office ausgenutzt wird, auf Platz 6 der Top-10-Liste der Gateway-Antiviren-Malware nach Volumen von Watchguard. Diese Schadsoftware war bereits im vorherigen Quartal in der Liste der am weitesten verbreiteten Malware aufgetaucht. Darüber hinaus landeten zwei Windows-Code-Injektoren (Win32/Heim.D und Win32/Heri) auf Platz 1 bzw. 6 der Liste der am häufigsten entdeckten Schädlinge.

Angreifer zielten überproportional auf Nord- und Südamerika ab – Die überwältigende Mehrheit der Netzwerkangriffe richtete sich im 3. Quartal auf Nord- und Südamerika (64,5 Prozent), danach folgen der Bereich Asia Pacific (APAC) mit 20 Prozent und Europa mit 15,5 Prozent.

Die Gesamtzahl der erkannten Netzwerkangriffe hat sich wieder normalisiert, stellt aber immer noch ein erhebliches Risiko dar – Nach aufeinander folgenden Quartalen mit einem Wachstum von mehr als 20 Prozent entdeckte der Intrusion-Prevention-Service (IPS) von Watchguard im dritten Quartal rund 4,1 Millionen einzelne Netzwerkangriffe. Der Rückgang um 21 Prozent brachte das Volumen auf das Niveau des ersten Quartals zurück, welches im Vergleich zum Vorjahr jedoch immer noch hoch war. Die Verschiebung bedeutet nicht unbedingt, dass die Angreifer nachlassen, sondern dass sie ihren Fokus möglicherweise auf gezieltere Angriffe verlagern.

Die Top-10-Signaturen für Netzwerkangriffe sind für die überwiegende Mehrheit der Angriffe verantwortlich – Von den 4.095.320 Treffern, die IPS im dritten Quartal feststellte, entfielen 81 Prozent auf die Top-10-Signaturen. Tatsächlich gab es im dritten Quartal nur eine neue Signatur in den Top 10, ‚WEB Remote File Inclusion /etc/passwd‘ (1054837), die auf ältere, aber immer noch weit verbreitete Microsoft Internet Information Services (IIS) Webserver abzielt. An der Spitze der Liste steht seit dem zweiten Quartal 2019 die Signatur 1059160, eine SQL-Injektion.

Skripting-Angriffe auf Endpunkte weiterhin im Rekordtempo – Bis zum Ende des dritten Quartals registrierten WatchGuards AD360 Threat Intelligence und Watchguard-Endpoint-Protection, Detection and Response (EPDR) bereits zehn Prozent mehr Angriffsskripte als im gesamten Jahr 2020 (welches wiederum einen Anstieg von 666 Prozent gegenüber dem Vorjahr verzeichnete). Da hybride Arbeitsgruppen eher die Regel als die Ausnahme sind, reicht ein starker Perimeter nicht mehr aus, um Bedrohungen zu stoppen. Es gibt verschiedene Möglichkeiten für Cyberkriminelle, Endgeräte anzugreifen – von Anwendungsexploits bis hin zu skriptbasierten Living-off-the-land-Angriffen, wobei selbst Personen mit begrenzten Kenntnissen mithilfe von Skripting-Tools wie PowerSploit, PowerWare und Cobalt Strike eine Malware-Nutzlast vollständig ausführen und dabei die grundlegende Endgeräteerkennung umgehen können.

Selbst normalerweise sichere Domains können kompromittiert werden – Ein Protokollfehler im Exchange Server Autodiscover-System von Microsoft ermöglichte es Angreifern, Domain-Anmeldedaten zu sammeln und mehrere normalerweise vertrauenswürdige Domains zu kompromittieren. Insgesamt blockierten WatchGuard Fireboxen im dritten Quartal 5,6 Millionen bösartige Domains. Darunter befanden sich mehrere neue Malware-Domains, die versuchen, Software für Cryptomining, Key-Logger und Remote-Access-Trojaner (RAT) zu installieren, sowie Phishing-Domains, die sich als SharePoint-Websites ausgeben, um Office365-Anmeldedaten abzugreifen. Obwohl die Zahl der blockierten Domains im Vergleich zum Vorquartal um 23 Prozent gesunken ist, liegt sie immer noch um ein Vielfaches über dem Niveau von Q4 2020 (1,3 Millionen). Dies unterstreicht die Wichtigkeit für Unternehmen, ihre Server, Datenbanken, Websites und Systeme mit den neuesten Patches auf dem aktuellen Stand zu halten. Nur auf diese Weise lassen sich Schwachstellen begrenzen, die Angreifer ausnutzen können.

Ransomware, Ransomware, Ransomware – Nach einem steilen Rückgang im Jahr 2020 summierten sich die Ransomware-Angriffe bereits Ende September 2021 auf 105 Prozent des Volumens des Vorjahres (wie WatchGuard am Ende des vorherigen Quartals prognostiziert hatte) und sind auf dem besten Weg, 150 Prozent zu erreichen, sobald die Daten für das gesamte Jahr analysiert sind. Ransomware-as-a-Service-Anbieter wie REvil und GandCrap legen die Messlatte für Kriminelle mit geringen oder gar keinen Programmierkenntnissen weiter nach unten, indem sie die Infrastruktur und die Malware-Nutzlasten zur Verfügung stellen, um Angriffe weltweit gegen einen Prozentsatz des Lösegelds durchzuführen.

Der wichtigste Sicherheitsvorfall des Quartals, Kaseya, war ein weiterer Beweis für die anhaltende Bedrohung durch Angriffe auf digitale Lieferketten – Kurz vor dem Beginn des langen Wochenendes zum 4. Juli in den USA meldeten Dutzende von Unternehmen Ransomware-Angriffe auf ihre Endgeräte. In der WatchGuard-Analyse des Vorfalls wird beschrieben, wie Angreifer, die mit dem Ransomware-as-a-Service (RaaS)-Unternehmen REvil zusammenarbeiten, drei Zero-Day-Schwachstellen (einschließlich CVE-2021-30116 und CVE-2021-30118) in der Kaseya VSA Remote Monitoring and Management (RMM)-Software ausgenutzt haben. Anschließend wurde Ransomware an etwa 1.500 Organisationen und potenziell Millionen von Endpunkten verteilt. Zwar kompromittierte das FBI schließlich die Server von REvil und erhielt einige Monate später den Entschlüsselungsschlüssel. Dennoch war der Angriff eine weitere deutliche Erinnerung an Unternehmen, proaktiv Maßnahmen zu ergreifen. Darunter fallen beispielsweise die Einführung von Zero-Trust, die Anwendung des Prinzips der geringsten Privilegien für den Mitarbeiterzugang und die Sicherstellung, dass die Systeme gepatcht und auf dem neuesten Stand sind, um die Auswirkungen von Angriffen auf die Lieferkette zu minimieren.

Die vierteljährlichen Forschungsberichte von WatchGuard basieren auf anonymisierten Firebox-Feed-Daten von aktiven Watchguard-Fireboxen, deren Besitzer der Weitergabe von Daten zur Unterstützung der Forschungsarbeit des Threat Lab zugestimmt haben. Im ersten Quartal blockierte Watchguard insgesamt mehr als 16,6 Millionen Malware-Varianten (454 pro Gerät) und über 4 Millionen Netzwerkbedrohungen. Der vollständige Bericht enthält Details zu weiteren Malware- und Netzwerktrends aus dem dritten Quartal 2021, einen noch tieferen Einblick in die Bedrohungen, die in der ersten Jahreshälfte 2021 am Endpunkt erkannt wurden, empfohlene Sicherheitsstrategien sowie wichtige Abwehrtipps für Unternehmen aller Größen und Branchen sowie vieles mehr.

Der aktuelle Internet Security Report in englischer Sprache steht online zum Download zur Verfügung: https://www.watchguard.com/wgrd-resource-center/security-report-q3-2021

#Watchguard