Die Spyware Pegasus ist in aller Munde. Sie wurde eingesetzt, um Geräte von kritischen Personen aus verschiedenen Branchen und Ländern ins Visier zu nehmen, darunter Journalisten, Aktivisten, Politiker und Führungskräfte aus der Wirtschaft. Es heißt, dass die in Paris ansässige Journalismus-Non-Profit-Organisation Forbidden Stories und Amnesty International eine geleakte Übersicht mit 50.000 Telefonnummern potenzieller Überwachungsziele erhalten hätten.

Die Spyware Pegasus ist in aller Munde. Sie wurde eingesetzt, um Geräte von kritischen Personen aus verschiedenen Branchen und Ländern ins Visier zu nehmen, darunter Journalisten, Aktivisten, Politiker und Führungskräfte aus der Wirtschaft. Es heißt, dass die in Paris ansässige Journalismus-Non-Profit-Organisation Forbidden Stories und Amnesty International eine geleakte Übersicht mit 50.000 Telefonnummern potenzieller Überwachungsziele erhalten hätten.

Die Spyware Pegasus ist eine Überwachungssoftware, die von der israelischen Cyberspionagefirma NSO Group entwickelt wurde. Sie verschafft sich ohne Zustimmung Zugriff auf ein Telefon, sammelt persönliche und sensible Informationen und übermittelt diese an den ausspionierenden Benutzer.

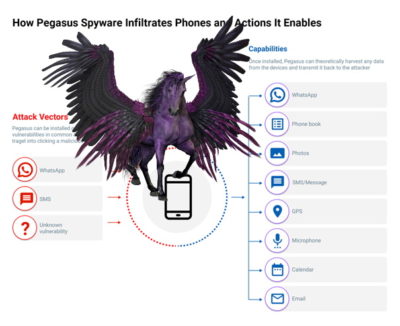

Angriffsvektoren und Auswirkungen der Pegasus-Spyware

Die erste Version der Spyware wurde im Jahr 2016 entdeckt und nutzte Spear-Phishing, um ein Smartphone zu infizieren. Jetzt erfolgt der Angriff über einen anderen und ausgefeilteren Ansatz, um neue Ziele zu erreichen. Sie kann ein Gerät mit dem „Zero-Click“-Angriff infizieren, der durch Ausnutzung der auf dem Opfergerät vorhandenen Schwachstellen erfolgt. Der „Zero-Click“-Angriff fand bereits im Dezember 2020 unter Ausnutzung von iMessage-Schwachstellen statt. Außerdem im Jahr 2019 unter Verwendung der WhatsApp-Schwachstellen.

Die Angriffsvektoren für die Pegasus-Spyware sind die auf den Geräten vorhandenen Schwachstellen: Nachrichten auf Betriebssystemebene (SMS) oder iMessage-App, WhatsApp oder andere ausnutzbare Schwachstellen.

Sobald die Pegasus-Spyware auf dem Gerät installiert ist, kann sie jede Aktivität überwachen, die auf dem Gerät durchgeführt wird. Dazu gehören das Lesen oder Kopieren von Nachrichten, das Extrahieren von Mediendateien, der Zugriff auf den Browserverlauf, die Aufzeichnung von Anrufen und vieles mehr.

VMDR für mobile Geräte schützt vor Pegasus-Spyware

Qualys VMDR für mobile Geräte erkennt Geräte, die potenziell anfällig für Pegasus-Spyware sind, basierend auf den unten genannten Schwachstellen. Pegasus ist eine hochentwickelte Spyware mit Anti-Forensik- und Selbstzerstörungsfunktionen, die es schwer machen, sie zu erkennen. Wenn sie später deinstalliert wird, hinterlässt sie keine Spuren. VMDR für mobile Geräte muss daher erkennen, ob das Gerät anfällig für Pegasus ist, anstatt das Vorhandensein von Pegasus-Spyware selbst zu erkennen.

iOS Pegasus:

Alle iOS-Geräte sind anfällig für die folgenden CVEs, die in den neuesten iOS-Versionen behoben sind und die dazu verwendet werden könnten, Pegasus-Spyware zu installieren und Informationen auf den Geräten zu sammeln.

- CVE-2020-9954, CVE-2020-9956, CVE-2020-9947, CVE-2020-9950, CVE-2020-9988, CVE-2020-9989, CVE-2020-9941 – Behoben in iOS und iPadOS 14

- CVE-2020-10017, CVE-2020-27908, CVE-2020-27909 – Behoben in iOS und iPadOS 14.2

- CVE-2020-29610 – Behoben in iOS und iPadOS 14.3

- CVE-2021-1838, CVE-2021-1746, CVE-2021-1743, CVE-2021-1763, CVE-2021-1768, CVE-2021-1745, CVE-2021-1762, CVE-2021-1767, CVE-2021-1753, CVE-2021-1781 – Behoben in iOS 14.4

- CVE-2021-1879 – Behoben in iOS und iPadOS 14.4.2

- CVE-2021-30743, CVE-2021-1883 – Behoben in iOS 14.5

- CVE-2021-30665, CVE-2021-30663, CVE-2021-30666(iOS 12.5.3), CVE-2021-30661(iOS 12.5.3) – Behoben in iOS und iPadOS 14.5.1 & iOS 12.5.3

- CVE-2021-30707, CVE-2021-30749, CVE-2021-30734 – Behoben in iOS und iPadOS 14.6

- CVE-2021-30788, CVE-2021-30759, CVE-2021-30792, CVE-2021-30791 – Behoben in iOS und iPadOS 14.7

Auch können weitere CVEs von Pegasus in den alten iOS-Versionen, d.h. unter 14.0, ausgenutzt werden. Werden alte iOS-Versionen verwendet, dann könnte das Gerät anfälliger für Pegasus-Spyware sein.

Mit VMDR für mobile Geräte kann die Sicherheitslage aller mobilen Geräte im Unternehmen schnell überprüft werden, um blinde Flecken zu beseitigen, diese Schwachstellen kontinuierlich zu erkennen und sie zu priorisieren. Das ist hilfreich bei der Ergreifung geeigneter Maßnahmen für die betroffenen Geräte.

Android Pegasus:

VMDR für mobile Geräte erkennt und priorisiert schnell alle Schwachstellen in WhatsApp, anderen Messaging-Apps und im Betriebssystem. Früher wurde der Angriff von Pegasus über Schwachstellen in WhatsApp durchgeführt, d. h. die Pegasus-Spyware kann über diese Schwachstellen auf dem mobilen Gerät installiert werden.

Reagieren durch Patchen und Schließen der Schwachstellen

VMDR für mobile Geräte hilft Nutzern, einen Überblick über alle Schwachstellen zusammen mit ihren Prioritäten zu erhalten. Die Priorisierung der Schwachstellen nach dem Schweregrad hilft bei der Ergreifung von Korrektur- und Präventivmaßnahmen auf den betroffenen Geräten.

VMDR für mobile Geräte bietet außerdem die Patch-Orchestrierung für Android-Geräte, die Unterstützung bei der schnellen Behebung der Android-Ressourcen bietet. Die Patch-Orchestrierung hilft Nutzern, die relevantesten Patches pro Anwendungsversion für die betroffenen Assets zu initiieren.

Dabei müssen nicht mehrere Jobs erstellt werden; ein richtlinienbasierter Job kümmert sich um alle Schwachstellen der jeweiligen Anwendung.

VMDR für mobile Geräte erkennt auch die von einer unbekannten Quelle installierte App und deren Konfigurationen (verfügbar bis Ende August). Denn Pegasus kann über eine unbekannte Quelle in Android eingeführt oder installiert werden und den Benutzer um die erforderliche Erlaubnis zur Überwachung von Aktivitäten bitten.

VMDR für mobile Geräte erkennt auch die von einer unbekannten Quelle installierte App und deren Konfigurationen (verfügbar bis Ende August). Denn Pegasus kann über eine unbekannte Quelle in Android eingeführt oder installiert werden und den Benutzer um die erforderliche Erlaubnis zur Überwachung von Aktivitäten bitten.

Darüber hinaus erkennt VMDR für mobile Geräte alle Schwachstellen von Android- und iOS-Betriebssystemen, die von Apple und Google in ihren Sicherheitsupdates behoben wurden. Diese Schwachstellen führen dazu, dass Pegasus-Spyware die Kontrolle über das Gerät übernimmt.

Nutzer sollten die von VMDR for Mobile Devices erkannten Sicherheitslücken im Auge behalten und entsprechende Maßnahmen ergreifen. So können sie ihre Geräte vor Pegasus-Spyware schützen, da die Spyware nur installiert werden kann, wenn die Sicherheitslücken auf dem Gerät vorhanden sind.

Auch wenn die Geräte jailbroken oder gerootet sind, verfolgen Nutzer diese einfach über das Widget „Unauthorized Root Access“ oder verwenden QQL (Qualys Query Language) – „asset.hasUnauthorizedRootAccess: Yes“, um die kompromittierten Geräte zu finden.

Jetzt loslegen

Qualys-VMDR für mobile Geräte ist für 30 Tage kostenlos erhältlich und hilft Kunden, Schwachstellen zu erkennen, kritische Geräteeinstellungen zu überwachen und Updates mit den richtigen App-Versionen im Google Play Store zu korrelieren.

Von Swapnil Ahirrao, Produktmanager, Mobile Sicherheit, Qualys

#Qualys