Während interne Hacks im besorgniserregenden Maß zunehmen, sind des doch die externen Gefahren, die die SIP-Welt bedrohen.

In meiner relativ kurzen Zeit auf dem Planeten Erde habe ich bereits viele Veränderungen mitgemacht, die nicht einmal die visionärsten Science-Fiction-Autoren vorhersagen konnten. Ich begann mein Berufsleben noch in der analogen Zeit. Später als ich vom Strom auf die Computertechnik bzw. Netzwerktechnik umstieg, musste ich mich mit den Anfängen der digitalen Welt auseinander setzen. Inzwischen befinde ich mich in der Welt der Hyper-Konnektivität und tauche immer weiter in das Internet der Dinge (IoT) ein. Ich versuche mit den aktuellen Entwicklungen mitzuhalten, so gut ich kann, aber ich muss zugeben, dass es Tage gibt, an denen ich mir wünsche, dass die permanente Veränderung einmal aufhören bzw. sich einen Schritt verlangsamen würde.

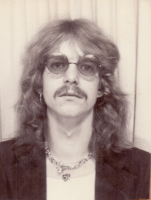

Zu den Bereichen, die die größten Veränderungen innerhalb der vergangenen 45 Jahre erfuhren, gehören die Sicherheit und die Privatsphäre. Ich sammle meine alten Ausweise. Eines Tages hat ein Freund von mir sich meinen Reisepass ausgeliehen, weil er kurzfristig in die Schweiz musste. Seinen Ausweis hatte er verloren oder konnte ihn nicht finden. Da er mir sehr ähnlich sah: lange Haare und Bart (siehe Bild) reiste er ohne Bedenken mit dem fremden Dokument ins Ausland. Um es kurz zu machen, er kam wohlbehalten inklusive meines Ausweises zurück. Damals stellte ein solches Vorgehen kein großes Problem dar. Die Behörden waren nicht vernetzt und die Dokumente konnten nicht überprüft werden.

Zu den Bereichen, die die größten Veränderungen innerhalb der vergangenen 45 Jahre erfuhren, gehören die Sicherheit und die Privatsphäre. Ich sammle meine alten Ausweise. Eines Tages hat ein Freund von mir sich meinen Reisepass ausgeliehen, weil er kurzfristig in die Schweiz musste. Seinen Ausweis hatte er verloren oder konnte ihn nicht finden. Da er mir sehr ähnlich sah: lange Haare und Bart (siehe Bild) reiste er ohne Bedenken mit dem fremden Dokument ins Ausland. Um es kurz zu machen, er kam wohlbehalten inklusive meines Ausweises zurück. Damals stellte ein solches Vorgehen kein großes Problem dar. Die Behörden waren nicht vernetzt und die Dokumente konnten nicht überprüft werden.

Auch ich war mit der Herausgabe meines Dokuments arglos. Das war vor den Tagen von Big-Data. Heute könnte ein solches Handeln einen Identitätsdiebstahl möglich machen. Es ist inzwischen viel einfacher geworden, mit ein paar entscheidenden Informationen einen ernsthaften Schaden anzurichten. Mit wenig mehr als meinen Ausweisdaten können Kriminelle mein Leben auf den Kopf stellen.

Natürlich ist Identitätsdiebstahl nur die Spitze des Eisbergs. Hacker und Verbrecher suchen inzwischen die Sicherheitslücken in allen Lebensbereichen. Dies umfasst sowohl medizinische Datensätzen als auch Personaldatenbanken. Sobald wir unsere Kommunikationssysteme mit dem Internet verbinden und unsere Web-Services und VoIP-Protokolle zur Kommunikation nach Außen nutzen, öffnen wir sofort lukrative Angriffsziele für alle Arten kriminellen Elementen, indem wir ihnen signalisieren: „Hier bin ich, komm und greif mich an!“

Vor kurzem bin ich auf eine Statistik gestoßen, die besagt, dass SIP das am häufigsten angegriffene VoIP-Protokoll ist. Mehr als 51 Prozent aller in den letzten zwölf Monaten registrierten Angriffe zielten auf das SIP-Protokoll ab. Ein Teil davon hat sicher mit der Tatsache zu tun, dass SIP in der Popularität ständig zunimmt und bereits alle früheren Konkurrenten überflügelt hat. Aber bei genauerer Analyse wird man feststellen, dass dies mit mehr als nur dem Anstieg der reinen SIP-Verbindungen zu tun hat.

Im Gegensatz zu den SIP-Konkurrenten (H.323 oder Cisco-SCCP) wird SIP sowohl in den Unternehmen als auch im externen Bereich genutzt. Während interne Hacks in den Unternehmen mit besorgniserregenden Raten zunehmen, ist es jedoch die externe Nutzung von SIP, welches die Verwendung dieser Kommunikationsmechanismen so gefährlich macht. In vielen Fällen ist ein Einbruch in ein Unternehmen so einfach wie das Herunterladen eines kostenlosen SIP-Clients aus dem Apple-Store. Hinzu kommt noch das Erlernen bzw. Ausfindig machen der externen SIP-Adresse eines Unternehmens und das Erraten an Passwörtern. Schon kann der Hacker mit seinen Angriffsversuchen beginnen und versuchen in sensible Unternehmensbereiche vorzudringen.

Sie haben sicher über die jüngsten Denial-of-Service-(DoS-)Angriffe auf die Websites von Twitter, Netflix, Spotify und Soundcloud gelesen. Größere und große Störungen waren die Folge. Die Ursache waren selten oder nie geänderte Standard-Benutzer und Passwort auf IoT-Geräten (beispielsweise Baby-Monitore). Über die Standardeinstellungen übernahmen die Hacker die Kontrolle über diese Geräte und benutzten diese für ihre Angriffe. Simple Geräte – die Vater und Mutter über den Schlaf ihres Lieblings informieren sollten – verwandelten sich blitzartig in destruktive Hackermaschinen, welche bei Airbnb die Buchung von Ferienwohnungen verhinderten.

Ein ähnlicher Vorgang betrifft auch viele Nutzer der VoIP-Technologie. Wie viele Nutzer melden sich immer noch an ihrem SIP-Telefon mit einem simplen Passwort an, welches oftmals nur der jeweiligen Nebenstelle entspricht? Auch wird immer noch das Passwort „1234“ für den Zugang zum SIP-Telefon genutzt. Leider sind diese Beispiele keine Einzelfälle und es scheint, dass die vielen Schulungen und Ermahnungen der Nutzer ihr Ziel verfehlt haben. Manchmal beruhen die unzulänglichen Passwörter auf einen Verständnismangel. Die Ursache für die Gefährlichkeit dieser Passworte ist jedoch in den jeweiligen Kommunikationssystemen selbst zu suchen. Ich kenne einige bekannte Kommunikationsprodukte, die den VoIP-Nutzer keine einfache Möglichkeit bieten, die Passwörter auf ihren Endpunkten selbst zu ändern. Ehrlich gesagt, das ist bereits eine Einladung für den Hacker sich an diesem Gerät zu versuchen.

Information ist Geld! Da jedoch niemand an der Straßenecke steht und Geldscheine verteilt, kann ein geschwätziger Nutzer zu erheblichen Sicherheitsproblemen führen. Unsichere Kommunikationssysteme und unsichere Endpunkte erlauben es den bösen Jungs, alle Arten von Tricks und Werkzeuge auf die Sprachströme anzuwenden. Hierzu gehören beispielsweise das Spoofing von Anrufer-IDs, das Mithören von Telefongesprächen, das Anmelden an Voicemail-Konten oder das Hochladen von schädlicher Firmware. Für Kriminelle gibt es inzwischen keine Grenzen mehr und die gestohlenen Informationen werden zukünftig für Erpressungen, für die Unternehmensspionage oder den Insiderhandel genutzt.

Die Luken dichtmachen

Glücklicherweise gibt es einige Lösungen mit deren Hilfe sich viele Angriffe vermeiden lassen. Die folgenden Basismechanismen sollte daher von jedem Unternehmen sofort implementiert werden:

- Härten Sie Ihre Passwörter: Einige Systeme fordern bereits ab Werk „starke“ Passwörter. Ist dies bei ihrem System nicht der Fall, investieren Sie in ein externes Passwort-Management-System. Dieses System lässt sich problemlos auf alle Endpunkte, Server, Voice-Mail-Konten, etc. ausweiten.

- Verschlüsseln: Die Verschlüsselung des internen und externen Verkehrs erhöht drastisch die Sicherheit. Stellen Sie sicher, dass sowohl die Medien- wie auch die Signalisierungsströme verschlüsselt werden. Vergessen Sie dabei auch nicht, dass für den Angreifer die Metadaten so wertvoll wie die reinen Sprachströme sein können.

- Bereitstellen eines Session-Border-Controllers: Kommunizieren Sie nie mit dem Internet (oder ihrem SIP-Provider) ohne vorhergehende Virenprüfung oder zusätzlichen Abwehrmechanismen. Ein Session-Border-Controller stellt im Datenstrom nach Außen eine Art Firewall dar.

- Behalten Sie die Cloud im Blick: Einige Unternehmen entscheiden sich dafür, die Voice-Sicherheit komplett auf Basis einer Vor-Ort-Lösungen zu realisieren. Andere Unternehmen verlagern viele dieser Maßnahmen in die Cloud aus. Hierbei werden eine Reihe von Sicherheitsmaßnahmen aktiv, bevor ein Telefongespräche jemals das Unternehmen erreicht.

Fazit

Habe ich Sie erschreckt? Gut! Genau das wollte ich erreichen! Die IT- und die VoIP-Sicherheit sind ernste Themen. Das sollte inzwischen bekannt sei. Trotzdem bin ich immer wieder überrascht, wie viele Unternehmen noch scheunentorgroße Sicherheitslücken in ihren Kommunikationsplattformen aufweisen. Wenn Sie nicht die notwendigen Schritte zur Absicherung der Systeme und Endpunkte einleiten, dann ist das gefährlich und kann sehr teuer werden.