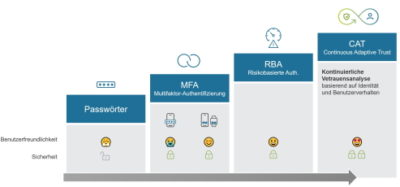

Sicherheit trifft Benutzerfreundlichkeit – mit Continuous-Adaptive-Trust (CAT) stellt Airlock die nächste Stufe seines Secure-Access-Hub vor. Hinter CAT verbirgt sich eine kontinuierliche Risiko-Analyse, damit die IT-Security im Hintergrund bleibt und die Benutzerfreundlichkeit nicht beeinträchtigt wird, denn oft geschieht genau das durch die Einführung einer Authentifizierung mit mehreren Faktoren. Somit können Unternehmen von einer stärkeren IT-Sicherheit profitieren, ohne die Bedienbarkeit ihrer Anwendungen zu verschlechtern.

Sicherheit trifft Benutzerfreundlichkeit – mit Continuous-Adaptive-Trust (CAT) stellt Airlock die nächste Stufe seines Secure-Access-Hub vor. Hinter CAT verbirgt sich eine kontinuierliche Risiko-Analyse, damit die IT-Security im Hintergrund bleibt und die Benutzerfreundlichkeit nicht beeinträchtigt wird, denn oft geschieht genau das durch die Einführung einer Authentifizierung mit mehreren Faktoren. Somit können Unternehmen von einer stärkeren IT-Sicherheit profitieren, ohne die Bedienbarkeit ihrer Anwendungen zu verschlechtern.

Bei vielen Anbietern handelte es sich bislang vor allem um die risikobasierte Authentifizierung (RBA), die Abhilfe schaffte, da sie die notwendige Häufigkeit und Umständlichkeit einer starken Anmeldung soweit wie möglich reduziert. Dies kann jedoch zu gefährlichen Kompromissen führen, weil die Beurteilung der Gefahrenlage nur einmalig bei der ersten Anmeldung in einer Sitzung erfolgt und damit das Nutzerverhalten nach der Authentifizierung nicht berücksichtigt wird. Damit ist der Benutzer den Gefahren von „Man in the Browser“, „Session Stealing“ und „Man in the Middle“-Attacken ausgesetzt, mit denen auch eine starke Authentifizierung umgangen werden kann.

Bei vielen Anbietern handelte es sich bislang vor allem um die risikobasierte Authentifizierung (RBA), die Abhilfe schaffte, da sie die notwendige Häufigkeit und Umständlichkeit einer starken Anmeldung soweit wie möglich reduziert. Dies kann jedoch zu gefährlichen Kompromissen führen, weil die Beurteilung der Gefahrenlage nur einmalig bei der ersten Anmeldung in einer Sitzung erfolgt und damit das Nutzerverhalten nach der Authentifizierung nicht berücksichtigt wird. Damit ist der Benutzer den Gefahren von „Man in the Browser“, „Session Stealing“ und „Man in the Middle“-Attacken ausgesetzt, mit denen auch eine starke Authentifizierung umgangen werden kann.

CAT dagegen prüft ständig und filtert seine Informationen aus einem Strom an Risiko- und Vertrauenssignalen verschiedener Art:

- Benutzeridentität: Ist der Benutzer noch anonym? Wurde er bereits schwach oder stark authentifiziert? Wurde seine Identität verifiziert, z.B. per Ausweisprüfung?

- Zugriffskontext: Erfolgt der Zugriff von einem bekannten Gerät? Zu einem üblichen Zeitpunkt? Wo befindet sich der Benutzer? Ist das Gerät auf dem neuen Software-Stand? Wurde es mit Malware infiziert? Damit verseuchte Systeme auch auf den Servern keinen Schaden anrichten können, sollte ihr Zugriff nämlich früh unterbunden werden.

- Reputationsanalyse: Unerwünschte Clients mit verdächtigen IP-Adressen, Bot-Netze oder TOR-Browser-Adressen werden schnell erkannt und blockiert. Airlock verlässt sich hier auf den BrighcCloud-Threat-Intelligence-Service von Webroot.

- Anomalie-Erkennung: Verdächtiges Nutzerverhalten wird mittels Machine-Learning (ML) erkannt. Airlock-Anomaly-Shield kann so automatisierte Angriffswerkzeuge, Schwachstellen-Scanner oder Bots blockieren.

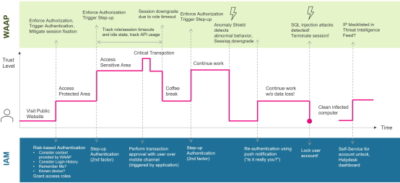

Die kontinuierliche Risiko-Analyse ist nur möglich, wenn der Datenfluss ständig kontrolliert wird. Dies leistet eine WAAP-Lösung, wie das hauseigene Airlock-Gateway, welches die verschiedenen Sensoren dirigiert. Je nach Risiko-Signal wird das Vertrauensniveau in die jeweilige digitale Identität unterschiedlich stark gesenkt. Das ebenfalls integrierte Identity- and Access-Management (IAM) sorgt zugleich für die Einhaltung der minimalen Sicherheitsstufe, die von der Bedrohlichkeit der jeweiligen Anwendung oder Funktion abhängt. Wenn das aktuelle Vertrauensniveau unter dieser Schwelle liegt, fordert das IAM einen Vertrauensbeweis vom Benutzer: Das kann eine erneute Anmeldung sein oder die Eingabe eines zusätzlichen Authentisierungsfaktors.

Die kontinuierliche Risiko-Analyse ist nur möglich, wenn der Datenfluss ständig kontrolliert wird. Dies leistet eine WAAP-Lösung, wie das hauseigene Airlock-Gateway, welches die verschiedenen Sensoren dirigiert. Je nach Risiko-Signal wird das Vertrauensniveau in die jeweilige digitale Identität unterschiedlich stark gesenkt. Das ebenfalls integrierte Identity- and Access-Management (IAM) sorgt zugleich für die Einhaltung der minimalen Sicherheitsstufe, die von der Bedrohlichkeit der jeweiligen Anwendung oder Funktion abhängt. Wenn das aktuelle Vertrauensniveau unter dieser Schwelle liegt, fordert das IAM einen Vertrauensbeweis vom Benutzer: Das kann eine erneute Anmeldung sein oder die Eingabe eines zusätzlichen Authentisierungsfaktors.

Bei Airlock arbeiten die Komponenten IAM und WAAP-Gateway über die Airlock-Control-API abgestimmt zusammen. Alle zusammen gewährleisten im Secure-Access-Hub, dass sich IT-Security und Benutzerfreundlichkeit im Einklang befinden.

Bei Airlock arbeiten die Komponenten IAM und WAAP-Gateway über die Airlock-Control-API abgestimmt zusammen. Alle zusammen gewährleisten im Secure-Access-Hub, dass sich IT-Security und Benutzerfreundlichkeit im Einklang befinden.

#Airlock