Unternehmen, die Salesforce-Communities und Einstein-Activity-Capture (EAC) verwenden, haben möglicherweise unwissentlich die Outlook- oder Google-Kalenderereignisse ihrer Administratoren zusammen mit sensiblen Inhalten wie Namen und E-Mails von Teilnehmern, URLs und Passwörtern von Meetings, Tagesordnungen und Dateianhängen für jeden im Internet zugänglich gemacht. Obwohl Salesforce den Fehler im Sommer-Update schnell gepatcht hat, bleibt das Risiko bestehen, wie Untersuchungen der Sicherheitsforscher von Varonis Systems zeigen: Alle Unternehmen, die ihre Salesforce-Community vor dem Sommer 2021 erstellt haben, müssen die gefährdeten Kalenderereignisse bereinigen, um die „Einsteins Wurmloch“ genannte Sicherheitslücke zu schließen.

Unternehmen, die Salesforce-Communities und Einstein-Activity-Capture (EAC) verwenden, haben möglicherweise unwissentlich die Outlook- oder Google-Kalenderereignisse ihrer Administratoren zusammen mit sensiblen Inhalten wie Namen und E-Mails von Teilnehmern, URLs und Passwörtern von Meetings, Tagesordnungen und Dateianhängen für jeden im Internet zugänglich gemacht. Obwohl Salesforce den Fehler im Sommer-Update schnell gepatcht hat, bleibt das Risiko bestehen, wie Untersuchungen der Sicherheitsforscher von Varonis Systems zeigen: Alle Unternehmen, die ihre Salesforce-Community vor dem Sommer 2021 erstellt haben, müssen die gefährdeten Kalenderereignisse bereinigen, um die „Einsteins Wurmloch“ genannte Sicherheitslücke zu schließen.

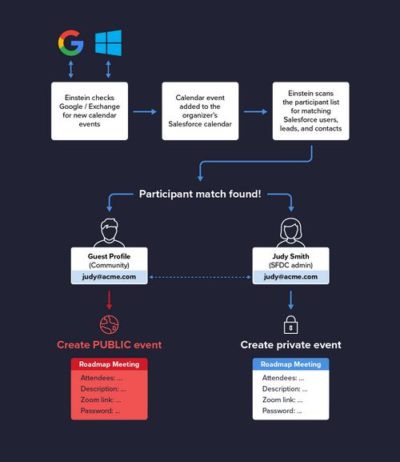

Einstein-Activity-Capture (EAC) ist ein Tool, mit dem E-Mails und Kalenderereignisse zwischen Microsoft-Exchange- oder Google-Konten und Salesforce synchronisiert werden können. Wenn man als Organisator ein Meeting erstellt, versucht Einstein, andere Salesforce-Benutzer wie Leads oder Kontakte zu finden, mit denen das Event synchronisiert werden kann. Unabhängig davon ermöglichen Salesforce-Communities Kunden und Partnern eine Schnittstelle zur Salesforce-Instanz von außerhalb des Unternehmens, wodurch sie unter anderem Support-Tickets öffnen, Fragen stellen oder Abonnements verwalten können. Wenn man eine Community-Site erstellt, wird ein spezieller Gastbenutzer angelegt, der nicht authentifizierte Benutzer repräsentiert. Dabei kann festgelegt werden, welche Teile der Community für Gäste, d. h. letztlich das Internet, zugänglich sein sollen, ohne dass eine Anmeldung erforderlich ist.

Einsteins Wurmloch

Bis zum Sommer-Update 2021 wurden Gastbenutzer mit der E-Mail-Adresse des Salesforce-Administrators erstellt. Dementsprechend sah der Synchronisations-Prozess folgendermaßen aus: Nehmen wir an, der CTO sendet eine Outlook-Besprechungseinladung an den Salesforce-Administrator des Unternehmens namens Judy. Es handelt sich um ein sensibles, geschäftskritisches Meeting, an dem mehrere wichtige Akteure des Unternehmens beteiligt sind. Da der Gastbenutzer die gleiche E-Mail-Adresse wie Judy hat, passiert Folgendes:

- Salesforce findet die Veranstaltung des CTO, bei der der Administrator ein Teilnehmer ist.

- Salesforce sucht nach Benutzern und anderen Objekten mit einer E-Mail-Adresse, die mit den Teilnehmern übereinstimmt.

- Salesforce findet dabei den Salesforce-Admin Judy und synchronisiert das Ereignis mit ihrem Kalender.

- Salesforce findet auch den Gastnutzer und synchronisiert das Ereignis mit dem Kalender des Gastnutzers.

Dies hat zur Folge, dass die Veranstaltung und ihre Details (Teilnehmer, Thema, Einwahl, Zoom-Link und sogar die Antworten auf die Einladung) über den Gastbenutzer im Internet zugänglich sind. Mit einem Meeting-Link, einem Passwort und einer Teilnehmerliste könnte ein Angreifer unbemerkt an einem Meeting teilnehmen, in dem womöglich sensible und geschäftskritische Informationen ausgetauscht werden. Zudem können Angreifer die Daten nutzen, um Spear-Phishing-Angriffe auszuführen.

Abhilfe

Die Sicherheitsforscher von Varonis haben in einem Blogbeitrag ein Skript veröffentlicht, das Salesforce-Administratoren in der Salesforce-Development-Console verwenden können, um das Problem zu beheben.

Schlussfolgerungen

Einsteins Wurmloch macht deutlich, dass das SaaS-Risiko steigt, wenn die Dienste miteinander verbunden werden. In diesem Fall werden zwei scheinbar unverbundene Funktionen auf unerwartete und vor allem unerwünschte Weise miteinander verknüpft. Diese kleinen Fehlkonfigurationen oder geringfügigen Schwachstellen können jedoch katastrophale Folgen haben.

„Unternehmen verlassen sich zunehmend auf SaaS-Anwendungen und -Dienste, die für die Zusammenarbeit konzipiert sind. Während diese Verbindungen dazu beitragen können, die Effektivität zu erhöhen, können sie gleichzeitig auch Daten freilegen und angreifbar machen“, erklärt Nitay Bachrach, Sicherheitsforscher bei Varonis. „Es kommt auf Details an – eine Standardeinstellung hier, eine Fehlkonfiguration dort – und schon sind Unternehmen ungeschützt und gefährdet. Es ist von entscheidender Bedeutung, Sicherheitslücken bei SaaS-Lösungen zu erkennen und zu schließen.“

Darüber hinaus müssen Unternehmen beim Einsatz von SaaS-Lösungen das Modell der geteilten Verantwortung verstehen. SaaS-Anbieter schützen ausschließlich ihre Infrastruktur und die angebotenen Lösungen. Unternehmensdaten, die in diesen SaaS-Anwendungen gespeichert werden, bleiben in der Verantwortung des Unternehmens und man kann sich bei einem Verlust oder Missbrauch nicht auf den Anbieter berufen.

#Varonis