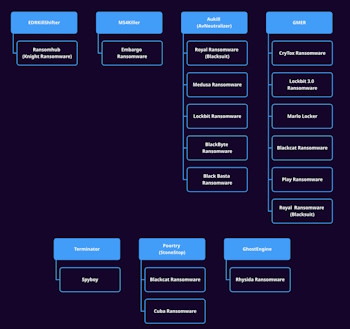

Die Bedrohungsakteure entwickeln sich in der heutigen Cybersicherheitslandschaft ständig weiter und suchen nach neuen Wegen, um mit immer ausgefeilteren Tools und Techniken in Unternehmen einzudringen. Dieses ständige „Katz- und Mausspiel“ hat zu Endpoint-Detection and Response (EDR) -Killern geführt, die in Verbindung mit dem Auftauchen neuer Ransomware-Varianten und der Umbenennung älterer Varianten zu einer erheblichen Bedrohung geworden sind. Nicht zuletzt das BSI warnte in seinem Lagebild IT-Sicherheit im letzten Jahr eindringlich vor der Bedrohung. Die Behörde fasste die Gefahrenlage wie folgt zusammen: „Das Ziel solcher Software ist es, mittels Signaturen und Verhaltensheuristiken im laufenden Systembetrieb Anomalien festzustellen, zum Beispiel ob sich ein ausgeführtes Programm maliziös verhält. Angreifer versuchen auf verschiedene Arten, einer Detektion durch eine Antiviren- oder EDR-Software zu entgehen. Als EDR-Killer werden Tools bezeichnet, die dazu dienen, die auf einem kompromittierten System installierte EDR-Software zu beenden und wenn möglich zu entfernen .“

Die Bedrohungsakteure entwickeln sich in der heutigen Cybersicherheitslandschaft ständig weiter und suchen nach neuen Wegen, um mit immer ausgefeilteren Tools und Techniken in Unternehmen einzudringen. Dieses ständige „Katz- und Mausspiel“ hat zu Endpoint-Detection and Response (EDR) -Killern geführt, die in Verbindung mit dem Auftauchen neuer Ransomware-Varianten und der Umbenennung älterer Varianten zu einer erheblichen Bedrohung geworden sind. Nicht zuletzt das BSI warnte in seinem Lagebild IT-Sicherheit im letzten Jahr eindringlich vor der Bedrohung. Die Behörde fasste die Gefahrenlage wie folgt zusammen: „Das Ziel solcher Software ist es, mittels Signaturen und Verhaltensheuristiken im laufenden Systembetrieb Anomalien festzustellen, zum Beispiel ob sich ein ausgeführtes Programm maliziös verhält. Angreifer versuchen auf verschiedene Arten, einer Detektion durch eine Antiviren- oder EDR-Software zu entgehen. Als EDR-Killer werden Tools bezeichnet, die dazu dienen, die auf einem kompromittierten System installierte EDR-Software zu beenden und wenn möglich zu entfernen .“

EDR-Killer sind also eine hochentwickelte Kategorie von Schadsoftware, die darauf abzielt, die Sicherheitssysteme von EDR zu kompromittieren und zu beeinträchtigen. Durch eine Kombination aus fortschrittlichen Techniken und spezialisierten Tools setzen Bedrohungsakteure diese Malware ein, um kritische Sicherheitsinfrastrukturen systematisch zu neutralisieren oder zu beeinträchtigen, so dass die Systeme anfällig für weitere Angriffe sind.

Bring-Your-Own-Vulnerable-Driver (BYOVD)

Eine weit verbreitete Angriffstechnik ist der sogenannte Bring-Your-Own-Vulnerable-Driver (BYOVD). Böswillige Akteure nutzen Treiber häufig aus, um Betriebssysteme für unbefugte Kontrolle und böswillige Zwecke zu manipulieren. Ein Treiber ist eine wichtige Software-Brücke, die die Kommunikation zwischen dem Betriebssystem und Hardware-Geräten ermöglicht. Anstatt Anwendungen den direkten Kontakt mit Hardwarekomponenten zu ermöglichen, verwaltet das Betriebssystem diese Interaktionen über treibervermittelte Anfragen und gewährleistet so einen kontrollierten und standardisierten Gerätezugriff. Bei BYOVD versuchen Angreifer bekannte Schwachstellen in legitimen, aber veralteten oder unsicheren Gerätetreibern auszunutzen, indem sie diese auf das Zielsystem installieren, um ihre Rechte zu erweitern und EDR-Schutzmaßnahmen zu unterlaufen.

Eine weit verbreitete Angriffstechnik ist der sogenannte Bring-Your-Own-Vulnerable-Driver (BYOVD). Böswillige Akteure nutzen Treiber häufig aus, um Betriebssysteme für unbefugte Kontrolle und böswillige Zwecke zu manipulieren. Ein Treiber ist eine wichtige Software-Brücke, die die Kommunikation zwischen dem Betriebssystem und Hardware-Geräten ermöglicht. Anstatt Anwendungen den direkten Kontakt mit Hardwarekomponenten zu ermöglichen, verwaltet das Betriebssystem diese Interaktionen über treibervermittelte Anfragen und gewährleistet so einen kontrollierten und standardisierten Gerätezugriff. Bei BYOVD versuchen Angreifer bekannte Schwachstellen in legitimen, aber veralteten oder unsicheren Gerätetreibern auszunutzen, indem sie diese auf das Zielsystem installieren, um ihre Rechte zu erweitern und EDR-Schutzmaßnahmen zu unterlaufen.

Ausnutzung der Windows-Filtering-Platform (WFP)

Eine weitere Strategie besteht darin, die Windows-Filtering-Platform (WFP) zu missbrauchen, eine Sammlung von APIs und Diensten zur Erstellung von Netzwerkfilter- und Sicherheitsanwendungen. Indem sie den EDR-bezogenen Datenverkehr behindern oder umleiten, können Angreifer den Fluss von Telemetriedaten oder Warnmeldungen an die EDR-Verwaltungskonsole unterbrechen. „EDRSilencer“ verwendet beispielsweise WFP, um die ausgehende Kommunikation über IPv4- und IPv6-Protokolle zu blockieren und EDR-Systeme effektiv zum Schweigen zu bringen.

Deaktivieren von Protected-Process-Light (PPL) zur Umgehung von EDR

Protected-Process-Light (PPL) ist eine wichtige Windows-Sicherheitsfunktion, die in Windows 8.1 eingeführt wurde, um wichtige Systemprozesse vor Manipulationen oder Beendigung zu schützen. Dieser Mechanismus schützt sensible Dienste wie Antivirenlösungen und EDR-Systeme vor unbefugten Eingriffen. Angreifer haben jedoch Methoden entwickelt, um PPL zu entschärfen und damit seine Schutzfunktionen zu untergraben. Sobald der PPL-Schutz entschärft ist, können Angreifer problemlos EDR-Prozesse beenden oder auf sensible Speicherbereiche wie LSASS zugreifen, um Anmeldedaten zu extrahieren.

NTDLL-Abkopplung

EDR-Systeme sind in hohem Maße auf User-Mode-Hooking angewiesen, um bösartiges Verhalten zu überwachen und abzufangen. Ein kritischer Bereich, auf den EDRs abzielen, ist die ntdll.dll-Bibliothek, die eine Brücke zwischen Anwendungen im Benutzermodus und dem Windows-Kernel schlägt. Durch das Hooking von Funktionen in ntdll.dll können EDRs Systemaufrufe von Anwendungen beobachten und analysieren und so potenzielle Bedrohungen wie Prozessinjektionen, Dateimanipulationen oder Speicherabzüge identifizieren. Dieser Hooking-Mechanismus ist wichtig, um verdächtige Aktivitäten in Echtzeit zu erkennen und abzuschwächen. Angreifer haben jedoch Techniken entwickelt, um diese Hooks zu entfernen, wobei das Unhooking von NTDLL eine bekannte Methode ist. Beim Unhooking werden die Funktionen der ntdll.dll-Bibliothek in ihren ursprünglichen, nicht eingehakten Zustand zurückversetzt, wodurch die Fähigkeit des EDR, diese Aufrufe zu überwachen, effektiv aufgehoben wird.

Direkte und indirekte Syscalls

Syscalls sind die Schnittstelle, über die Anwendungen im Benutzermodus mit dem Windows-Kernel interagieren und Vorgänge wie Dateizugriff und Prozessverwaltung ermöglichen. EDR-Systeme überwachen diese Syscalls, indem sie Funktionen in Bibliotheken wie ntdll.dll einklinken, um verdächtige Aktivitäten wie Speicherabzüge oder unautorisierte Dateizugriffe zu erkennen.

Angreifer umgehen die EDR-Überwachung durch direkte und indirekte Syscalls. Bei Ersteren rufen Angreifer Syscalls direkt im Kernel auf und umgehen dabei Benutzermodus-Bibliotheken wie ntdll.dll, wodurch EDR-Hooks umgangen werden. Bei indirekten Sycalls verwenden Angreifer weniger standardmäßige oder nicht überwachte Module, um diese auszuführen, und entgehen so der Erkennung weiter.

Diese Techniken zielen zwar nicht darauf ab, EDRs auszuschalten, ermöglichen es Angreifern jedoch, die Syscall-Überwachung zu umgehen, sich der Erkennung zu entziehen und bösartige Aktionen durchzuführen, ohne Alarme auszulösen.

9 Handlungsempfehlungen um EDR-Killer abzuwehren

- Unternehmen müssen eine robuste Strategie für die Treibersicherheit einführen, die eine Echtzeitüberwachung der Treiber, die Überprüfung digitaler Signaturen, regelmäßige Updates und eine strenge Zulassungsliste für Treiber umfasst, um die Ausnutzung anfälliger Treiber zu verhindern.

- Zero-Trust stellt sicher, dass Angreifer selbst bei einer Kompromittierung von EDR-Systemen keinen uneingeschränkten Zugriff erhalten, indem sie eine strenge Identitätsüberprüfung durchsetzen und die Grundsätze der geringsten Berechtigung anwenden.

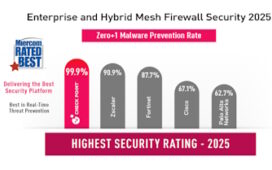

- Eine „Defense-in-Depth“-Strategie integriert EDR, Firewalls, NDR, Virenschutz und Verhaltensanalyse miteinander, um eine umfassende Sicherheit zu gewährleisten, selbst wenn eine Ebene durchbrochen wird.

- Um nach erfolgtem Angriff eine schnelle Wiederherstellung zu garantieren müssen klare Protokolle für die Reaktion auf Zwischenfälle sowie regelmäßige Tests und isolierte Backup-Systeme eingerichtet werden.

- Zudem ist es wichtig, dass auf Endgeräten der Manipulationsschutz aktiviert ist. Regelmäßige Audits der Sicherheitseinstellungen und ein Überwachen dieser auf unbefugte Änderungen verhindert, dass Angreifer die Sicherheitskontrollen deaktivieren.

- Die Durchsetzung von Driver-Signature-Enforcement (DSE) stellt sicher, dass nur von Microsoft signierte Treiber installiert werden und verhindert, dass bösartige oder nicht signierte Treiber auf dem System ausgeführt werden.

- Mit Netzwerksegmentierung und Mikrosegmentierung werden kritische Systeme isoliert, seitliche Bewegungen von Angreifern eingeschränkt und mit Network Access Control (NAC) strenge Zugriffsrichtlinien durchgesetzt.

- Eine Aufklärung der Benutzer über die Risiken erhöhter Privilegien und die Durchsetzung von Zugriffskontrollen mit geringsten Rechten, hindert Angreifer daran, administrative Rechte zur Beeinträchtigung von Sicherheitsmaßnahmen auszunutzen.

- Durch regelmäßige Aktualisierungen von Systemen, Treibern und Software sowie Schwachstellenanalysen, werden Sicherheitsmängel behoben und das Risiko der Ausnutzung durch Angreifer verringert.

Fazit

Das Aufkommen von EDR-Killern stellt eine kritische Herausforderung für die Cybersicherheit von Unternehmen dar, da diese Tools gezielt auf EDR-Systeme abzielen und diese deaktivieren, was zu blinden Sicherheitslücken führt. Um sich gegen diese Bedrohungen zu schützen, sollten Unternehmen mehrschichtige Sicherheitsarchitekturen einführen, strenge Treibersignaturen durchsetzen und ihre Systeme regelmäßig aktualisieren. Die Aufrechterhaltung der Sicherheit erfordert kontinuierliche Aktualisierungen der Sicherheitstools und Strategien zur Reaktion auf Vorfälle, damit Unternehmen diese ausgeklügelten Umgehungstechniken wirksam bekämpfen können. Durch die Umsetzung dieser Maßnahmen können Unternehmen das Risiko von Sicherheitsverstößen erheblich verringern.

Info: Der vollständige Report lässt sich hier herunterladen: https://www.logpoint.com/en/blog/emerging-threats/edr-killers-after-all-edrs-are-not-invincible/

Von Bibek Thapa Magar und Ujwal Thapa, beide Security Researcher bei Logpoint