Check Point hat eine neue Hacker-Kampagne aufgedeckt: Der Google-Calendar wird missbraucht, um Postfächer anzugreifen. Sie missbrauchen dabei Benachrichtigungen, um Phishing-E-Mails an den Sicherheitsmaßnahmen vieler Postfächer vorbei zu schmuggeln.

Check Point hat eine neue Hacker-Kampagne aufgedeckt: Der Google-Calendar wird missbraucht, um Postfächer anzugreifen. Sie missbrauchen dabei Benachrichtigungen, um Phishing-E-Mails an den Sicherheitsmaßnahmen vieler Postfächer vorbei zu schmuggeln.

Google-Calendar ist ein Tool zur Organisation von Zeitplänen und zur Zeitverwaltung, das Einzelpersonen und Unternehmen bei der effizienten Planung ihrer Arbeitszeit unterstützt. Nach Angaben von Calendly.com wird Google-Calendar von mehr als 500 Millionen Menschen genutzt und ist in 41 verschiedenen Sprachen verfügbar.

Aufgrund der Beliebtheit und Effizienz des Google Kalenders bei alltäglichen Aufgaben ist es kein Wunder, dass er ein Ziel von Cyber-Kriminellen geworden ist. Kürzlich haben Cybersicherheitsforscher von Check Point beobachtet, wie Hacker spezielle Google-Tools – Google-Calendar und Google-Drawings – manipuliert haben. Viele der E-Mails erscheinen legitim, da sie direkt von Google-Calendar zu stammen scheinen.

Zur Bedrohung

Die Cyber-Kriminellen ändern die Kopfzeilen der Absender und lassen die E-Mails so aussehen, als ob sie über Google-Calendar im Namen einer bekannten und rechtmäßigen Person versendet wurden. Rund 300 Marken sind bisher von dieser Kampagne betroffen, wobei die Sicherheitsforscher innerhalb von zwei Wochen 2300 dieser Phishing-E-Mails beobachteten.

Wie bereits erwähnt, wurden bei diesen Phishing-Angriffen zunächst die benutzerfreundlichen Funktionen von Google-Calendar ausgenutzt, indem Links zu Google-Forms erstellt wurden. Nachdem sie jedoch festgestellt hatten, dass Sicherheitsprodukte betrügerische Kalendereinladungen erkennen konnten, verbesserten die Hacker den Angriff, um ihn an die Funktionen von Google-Drawings anzupassen.

Motive

Cyberkriminelle wollen Nutzer dazu verleiten, auf bösartige Links oder Anhänge zu klicken, die den Diebstahl von Unternehmens- oder personenbezogenen Daten ermöglichen. Nachdem eine Person unwissentlich sensible Daten preisgegeben hat, werden die Details dann für Finanzbetrügereien verwendet, bei denen Hacker einen Kreditkartenbetrug, nicht genehmigte Transaktionen oder ähnliche illegale Aktivitäten durchführen können. Die gestohlenen Informationen können auch verwendet werden, um die Sicherheitsmaßnahmen anderer Konten zu umgehen, was zu einer weiteren Gefährdung führt.

Sowohl für Unternehmen als auch für Einzelpersonen können diese Arten von Betrug extrem belastend

sein und langfristige, schädliche Auswirkungen haben.

Techniken zur Ausführung des Angriffs

Die ersten E-Mails enthalten meist einen Link oder die Kalenderdatei (.ics) mit einem Link zu Google Forms oder Google-Drawings. Die Nutzer werden dann aufgefordert, auf einen weiteren Link zu klicken, der oft als gefälschte reCAPTCHA oder Support-Schaltfläche getarnt ist.

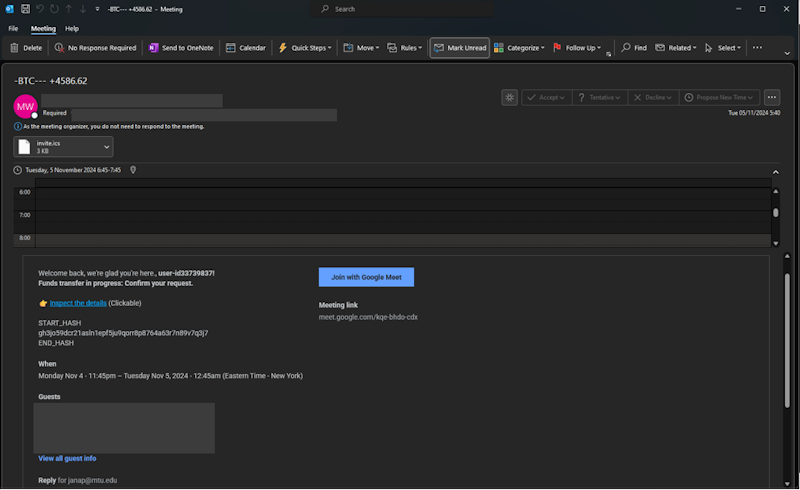

Nach dem Klicken auf den Link wird der Benutzer zu einer Seite geleitet, die wie eine Landing Page für das Mining von Krypto-Währungen oder eine Bitcoin-Support-Seite aussieht.

Diese Seiten sind in Wirklichkeit dazu gedacht, Finanzbetrug zu begehen. Sobald die Nutzer diese Seite erreichen, werden sie aufgefordert, einen gefälschten Authentifizierungsprozess zu durchlaufen, persönliche Daten einzugeben und schließlich Zahlungsdetails zu übermitteln .

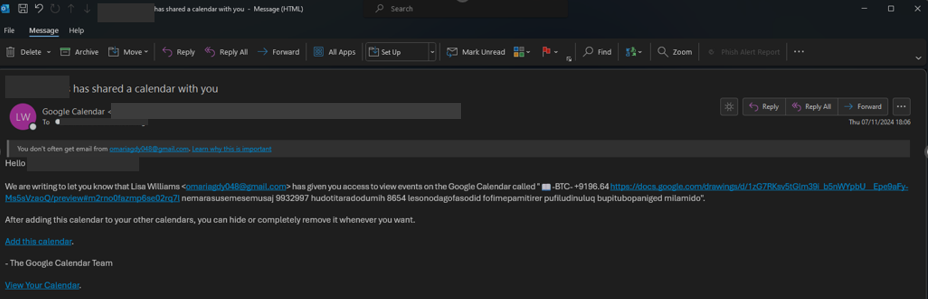

Der unten gezeigte Phishing-Angriff begann zunächst mit einer Google-Kalendereinladung. Einige der E-Mails sehen tatsächlich wie Kalenderbenachrichtigungen aus, während andere ein eigenes Format verwenden:

Wenn es sich bei den Gästen um bekannte Kontakte handelt, könnten Benutzer auf die Täuschung hereinfallen, da der Rest des Bildschirms relativ normal aussieht:

Diese Attacke abwehren

Unternehmen, die ihre Angestellten und sich selbst vor dieser Art von Phishing-Bedrohungen und anderen schützen möchten, sollten die folgenden praktischen Empfehlungen beachten:

- Fortschrittliche E-Mail-Sicherheitslösungen: Sicherheitslösungen, die auf E-Mail-Attacken ausgelegt sind, können ausgeklügelte Phishing-Versuche effektiv erkennen und blockieren, sogar dann, wenn diese vertrauenswürdige Plattformen wie Google Calendar und Google Drawings manipulieren.

Hochkarätige E-Mail-Sicherheitslösungen umfassen außerdem das Scannen von Anhängen, URL-Reputationsprüfungen und KI-gesteuerte Anomalie-Erkennung. - Überwachung der Nutzung von Google Play Apps von Drittanbieter: Sicherheitslösungen sollten gezielt verdächtige Aktivitäten in Drittanbieter-Apps bemerken und das Unternehmen warnen können .

- Implementierung starker Authentifizierungsmechanismen: Eine der wichtigsten Maßnahmen, die Sicherheitsadministratoren ergreifen können, ist die Implementierung der Multi-Faktor-Authentifizierung (MFA) für alle Geschäftskonten. Außerdem sollten Sie Tools zur Verhaltensanalyse einsetzen, die ungewöhnliche Anmeldeversuche oder verdächtige Aktivitäten erkennen können, einschließlich der Navigation zu Krypto-Währungsseiten.

Personen, die sich Sorgen machen, dass diese Betrügereien ihren persönlichen Posteingang erreichen, sollten die folgenden praktischen Empfehlungen beachten.

- Vorsicht bei Einladungen zu Veranstaltungen: Enthält die Einladung unerwartete Informationen oder wird man aufgefordert, ungewöhnliche Schritte auszuführen (z. B. CAPTCHA) einzugeben, dann sollte man die Links darin vermeiden.

- Eingehende Inhalte sorgfältig prüfen: Niemals blind auf etwas klicken. Fährt man mit dem Mauszeiger über Links, kann man die URL sehen. Dabei lässt sich schon oft erkennen, ob diese echt und vertrauenswürdig ist. Besser ist es, dann die Seite direkt aufzurufen, oder über eine sichere Suchmaschine zu gehen.

- Aktivierung der Zwei-Faktor-Authentifizierung: Für Google-Konten und andere Speicherorte mit sensiblen Informationen sollte man die Zwei-Faktor-Authentifizierung (2FA) aktivieren. Sollten die Anmeldedaten dann mal in fremde Hände gelangen, kann 2FA den Zugriff von Cyber-Kriminellen auf ein bestimmtes Konto dennoch verhindern.

Auf Nachfrage erklärte Google: „Wir empfehlen Nutzern, die Einstellung ‚Bekannte Absender‘ in Google Calendar zu aktivieren. Diese Einstellung hilft, sich gegen diese Art von Phishing zu schützen, indem sie den Nutzer warnt, wenn er eine Einladung von einer Person erhält, die nicht in seiner Kontaktliste steht oder mit der er in der Vergangenheit nicht über seine E-Mail-Adresse interagiert hat.“

#CheckPoint