Die Sicherheitsforscher von Check Point haben eine schwerwiegende Sicherheitslücke in der führenden Schach-Plattform entdeckt, durch Teilnehmer sich den Sieg erschummeln konnten.

Die Sicherheitsforscher von Check Point haben eine schwerwiegende Sicherheitslücke in der führenden Schach-Plattform entdeckt, durch Teilnehmer sich den Sieg erschummeln konnten.

Chess.com ist die weltweit führende Plattform für Online-Schachspiele, mit über 100 Millionen Mitgliedern und mehr als 17 Millionen gespielten Partien am Tag. Es besteht ein starker Fokus auf Foren und Blogs. Mit sozialen Funktionen, wie einer Nachrichtenseite und einer Social-Networking-Plattform wird es den Spielern ermöglicht, Kontakte zu knüpfen, Gedanken und Erfahrungen auszutauschen sowie voneinander über das Schachspiel zu lernen. Außerdem führt Chess.com Meisterschaften durch, in der Teilnehmer um ein Preisgeld von 1 000 000 US-Dollar und den begehrten Titel Chess.com Global Champion konkurrieren.

Frühere Betrugsvorwürfe

Im Jahr 2022 beschloß Magnus Carlsen (norwegischer Weltmeister seit 2013), sich von einem Turnier zurückzuziehen, weil er glaubte, dass Hans Niemann (amerikanischer Großmeister) während des Spiels betrogen hatte.

In einer offiziellen Antwort behauptete Chess.com: „Niemann hat wahrscheinlich in mehr als 100 Online-Schachpartien betrogen […] er ist der am schnellsten aufsteigende Spitzenspieler im klassischen OTB-Schach in der modernen Geschichte.“

Chess.com beschloß daher, einen Tag nachdem Niemann den Norweger Magnus Carlsen geschlagen hatte, Niemann von der Plattform und von der Global Chess Championship zu verbannen. Diese Entscheidung wurde getroffen, weil Niemann zugegeben hat, dass er in Schachpartien auf der Website im Jahr 2020 betrogen hatte. Chess.com stieß über die eigene Betrugserkennungs-Software verdächtiges Verhalten.

Motivation für diese Forschung

Chess.com investiert Ressourcen in die Erkennung von Betrügern und verwendet maschinelles Lernen, um vorherzusagen, welche Züge ein Mensch in einer bestimmten Stellung machen könnte. Chess.com achtet außerdem auf die Ranglisten-Wertung von Spielern, um zu entscheiden, ob sie an Spielen teilnehmen und größere Preise gewinnen können. Zum Beispiel basieren Turniere auf Bewertungen.

Jedoch haben die Forscher von CPR beschlossen, die beliebte Online-Plattform selbst zu analysieren und zu prüfen, ob es Sicherheitslücken gibt. Tatsächlich wurden sie fündig:

- Es ist möglich, Spiele zu gewinnen, indem man heimlich die Zugzeit des Gegners verkürzt und das Spiel durch eine Zeitüberschreitung des Gegners gewinnt.

- Es ist möglich, erfolgreiche Schachzüge zu extrahieren, um Online-Puzzle-Herausforderungen zu lösen und einen hohe Puzzle-Wert zu erreichen. Bei dieser Methode muss man lediglich die Kommunikation zwischen der Client-Seite (Spieler) und dem Server (Chess.com-Website) abfangen. Der Server sendet nämlich versehentlich die richtige Lösung des Rätsels. Dadurch kann man dann die Rätselmeisterschaften (bei denen der Gewinner ein Preisgeld erhält) gewinnen, weil man einfach die richtigen Züge, die so gefunden wurden, einreicht. Außerdem ist es möglich, zu ändern, wie viel Zeit gebraucht wurde, um das Rätsel zu lösen.

Die perfideste Methode

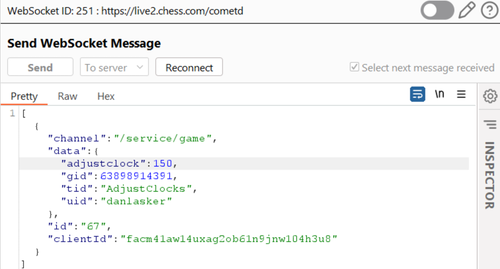

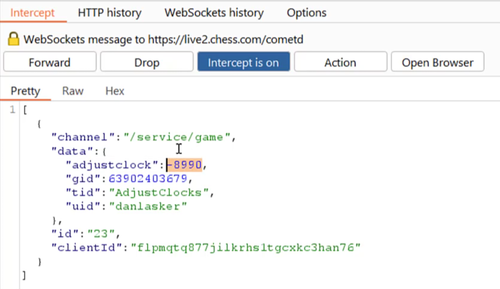

Wenn zwei befreundete Konten eine Partie spielen, dann kann man dem Partner 15 Sekunden zusätzliche Zugzeit per Knopfdruck schenken (dieser muß das Akzeptieren). Dies kann ein Betrüger missbrauchen. Er fängt die Kommunikation mit dem Server ab und ändert die Anfrage in den Befehlszeilen so, dass dem Mitspieler Sekunden abgezogen werden.

So kann er dessen Zugzeit, zum Beispiel, auf 10 Sekunden verkürzen, was der Mitspieler kaum bemerkt, doch wenn diese abgelaufen ist, hat der Betrüger gewonnen. Alles, was er dafür tun muß, ist ein freundlicher Chat mit einem Nutzer, der dann eine Partie mit ihm eingeht und währenddessen, oder davor, die Freundschaftsanfrage akzeptiert, sowie das vermeintliche Zeitgeschenk annimmt.

Check Point hat die Ergebnisse dieser Untersuchung an Chess.com gemeldet. Die Sicherheitslücken wurden geschlossen.

Die vollständige Analyse wird im CPR-Blog ausführlich beschrieben.

#CheckPoint