Die Sicherheitsforscher von Check Point Software Technologies haben 200 000 Phishing-E-Mails entdeckt, die URL-Informationen zur Verschleierung von Phishing-Links missbrauchten. Der Betrug wurde erstmals am 21. Januar 2025 beobachtet und ist nach wie vor im Gange, wobei das tägliche Bedrohungsvolumen abnimmt. Geografisch betrachtet wurden 75 Prozent der E-Mails in den USA verbreitet, 17 Prozent in der EMEA-Region und 5 Prozent in Kanada.

Die Sicherheitsforscher von Check Point Software Technologies haben 200 000 Phishing-E-Mails entdeckt, die URL-Informationen zur Verschleierung von Phishing-Links missbrauchten. Der Betrug wurde erstmals am 21. Januar 2025 beobachtet und ist nach wie vor im Gange, wobei das tägliche Bedrohungsvolumen abnimmt. Geografisch betrachtet wurden 75 Prozent der E-Mails in den USA verbreitet, 17 Prozent in der EMEA-Region und 5 Prozent in Kanada.

Weit gestreute Angriffe auf Einzelpersonen und Unternehmen

Die Cyber-Kriminellen hinter dieser Kampagne wollen so viele Organisationen und Einzelpersonen wie möglich treffen. Die Hacker scheinen dabei nicht auf bestimmte Branchen zu zielen, so dass ein breites Spektrum von Unternehmen zum Ziel der Angriffe werden kann, sofern diese nicht über eine fortschrittliche E-Mail-Sicherheitslösung verfügen.

Da die operativen Mechanismen dieser Kampagne recht ausgeklügelt sind, werden die meisten E-Mail-Benutzer trotz Sicherheitsschulungen möglicherweise nicht in der Lage sein, die Gefahr zu erkennen. Infolgedessen sind Unternehmen dem Risiko des Diebstahls von Zugangsdaten ausgesetzt.

Wie der Angriff funktioniert:

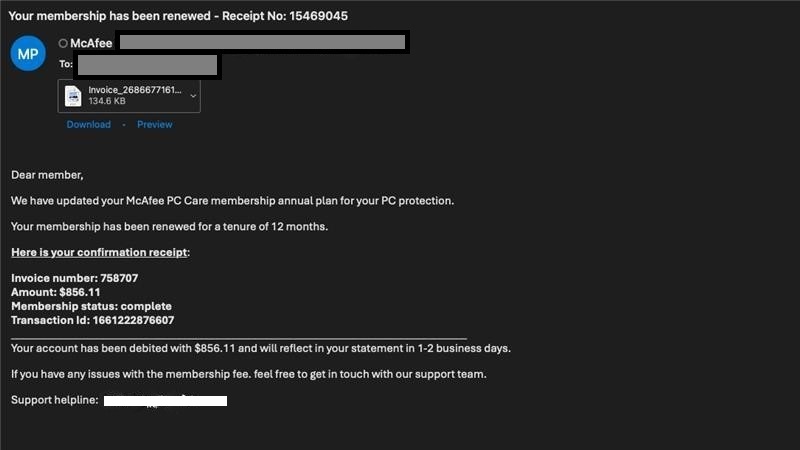

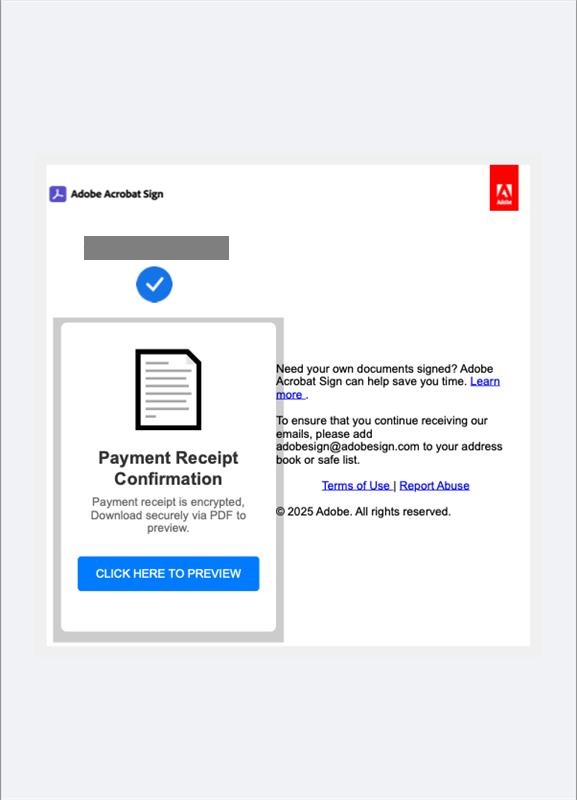

Die Hintermänner setzen ausgeklügelte URL-Manipulationstechniken in Standard-Phishing-E-Mails ein, wie gefälschte Rechnungen oder Tickets, Zahlungsbelege, Abonnement-Verlängerungen oder Kontoaktivierungsmitteilungen.

Ihre wichtigste Täuschungsmethode nutzt den „userinfo“-Teil von Webadressen aus – das Segment zwischen „http://“ und dem „@“-Symbol (z. B. https[:]//username[:]password@example[.]com).

Da die meisten Websites dieses Feld nicht beachten, können Angreifer irreführende Informationen vor dem „@“-Symbol einfügen, um bösartige Links zu verschleiern. Um ihre Täuschung weiter zu verstärken, können die Angreifer mehrere Techniken in Kombination anwenden:

- URL-Kodierung mit mehreren Zeichen.

- Umleitung durch scheinbar legitime Weiterleitungen.

- Unmittelbar nach dem“@“-Symbol wird die eigentliche bösartige URL eingefügt.

- Verschlüsselung der E-Mail-Adressen der Opfer, um gefälschte Anmeldeformulare automatisch auszufüllen.

Die endgültige Nutzlast liefert eine sorgfältig gestaltete Phishing-Seite, die Microsoft 365 samt einer CAPTCHA-Implementierung nachahmt – einem Social-Engineering-Trick, der das erlernte Vertrauen der Benutzer in Sicherheitsmechanismen wie CAPTCHA ausnutzt, die dazu da sind, authentische Nutzer von Bots zu unterscheiden. Dieses ausgeklügelte Zusammenspiel von technischer Täuschung und psychologischer Manipulation zeigt, warum herkömmliche Schulungen zur URL-Überprüfung gegen moderne Phishing-Kampagnen zunehmend unzureichend sind.

Wie man die Bedrohung entschärft

Check Point gibt Anwendern und Unternehmen folgende Tipps, um sich vor zeitgenössischen Phishing-Tricks zu schützen:

- Umleitungsregeln aktualisieren: Für den Fall, dass eine Website oder Anwendung eine Umleitung zulässt, sollten Sicherheitsverantwortliche gewährleisten, dass Ihr Unternehmen strenge Regeln dafür aufstellt, wohin die Umleitungen führen dürfen. Hierbei sollten aktuelle Best Practices beachtet werden.

- Systeme regelmäßig patchen und aktualisieren. Alle Software, einschließlich E-Mail-Clients und Webbrowser, sollten mit den jüngsten Sicherheits-Patches auf dem neuesten Stand gehalten werden. Auf diese Weise verhindert man, dass Cyber-Kriminelle verschiedene Schwachstellen ausnutzen, über die Phishing-Angriffe ausgeführt werden können.

- Erweiterte E-Mail-Sicherheit implementieren. Umfassende und fortschrittliche E-Mail-Sicherheitslösungen zu nutzen, um auch die raffiniertesten Phishing-Versuche zu erkennen und zu blockieren, einschließlich solcher, die trügerische Verschleierungstechniken verwenden, ist empfehlenswert. Da sich die Verschleierungstechniken täglich weiterentwickeln, reichen statische Regeln für einen vollständigen Schutz nicht aus. Maschinelles Lernen (ML) kann jedoch aufkommende Muster erkennen.

Sicherheitsverantwortliche sollten diese Kampagne als Warnsignal für die zukünftige Entwicklung von Angriffen betrachten. Da die Techniken der Phishing-Angriffe immer ausgefeiter werden, müssen Unternehmen von benutzerabhängigen Sicherheitskontrollen zu automatisierten, KI- und ML-gesteuerten Systemen zur Abwehr von Bedrohungen übergehen. Dabei müssen sie möglicherweise ihre aktuellen Rahmenwerke für die E-Mail-Authentifizierung überdenken und über die SPF-, DKIM- und DMARC-Protokolle hinausgehen.

Weitere Informationen finden sich hier: https://blog.checkpoint.com/cyber-criminals-using-url-tricks-to-deceive-users/

#CheckPoint