Das ThreatLabZ-Team deckte eine Malware-Kampagne auf, die über bösartige Links in der Online-Gaming Community verbreitet wird und darauf abzielt, Informationen zu stehlen und Kryptowährung zu schürfen. Die Malware-Familie erhielt den Namen „NodeLoader“ von den Zscaler-Analysten, da sie mit Node.js kompilierte ausführbare Dateien verwendet, um Payloads der zweiten Stufe zu verbreiten, einschließlich XMRig, Lumma und Phemedrone Stealer. Node.js ist ein bekanntes Framework für die Entwicklung webbasierter Dienste wie Chat-Anwendungen, Online-Spielplattformen und Live Collaboration-Tools. Es wird jedoch weniger häufig für die Erstellung von Client-Anwendungen für gängige Desktop-Plattformen verwendet und deshalb gibt es nur wenige Antivirensignaturen für Node.js-basierte Malware.

Das ThreatLabZ-Team deckte eine Malware-Kampagne auf, die über bösartige Links in der Online-Gaming Community verbreitet wird und darauf abzielt, Informationen zu stehlen und Kryptowährung zu schürfen. Die Malware-Familie erhielt den Namen „NodeLoader“ von den Zscaler-Analysten, da sie mit Node.js kompilierte ausführbare Dateien verwendet, um Payloads der zweiten Stufe zu verbreiten, einschließlich XMRig, Lumma und Phemedrone Stealer. Node.js ist ein bekanntes Framework für die Entwicklung webbasierter Dienste wie Chat-Anwendungen, Online-Spielplattformen und Live Collaboration-Tools. Es wird jedoch weniger häufig für die Erstellung von Client-Anwendungen für gängige Desktop-Plattformen verwendet und deshalb gibt es nur wenige Antivirensignaturen für Node.js-basierte Malware.

Angreifer locken die Opfer mit angeblichen Spiele-Hacks auf bösartige Links

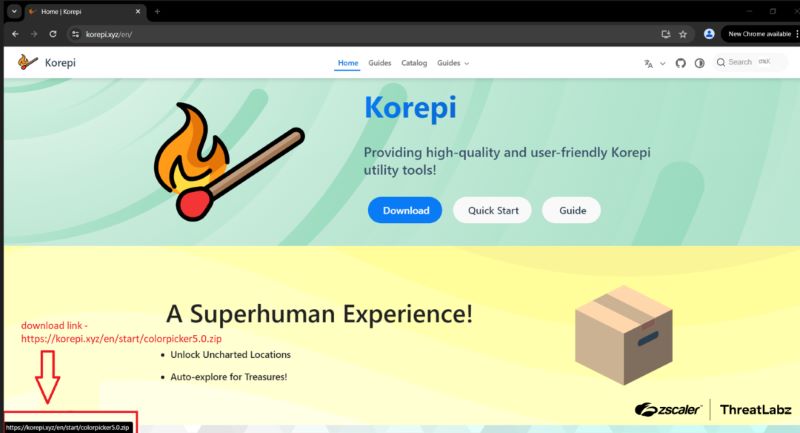

Da das Streaming von Spielen immer beliebter wird, missbrauchen Bedrohungsakteure Community-Plattformen wie Youtube und Discord zur Verbreitung ihrer Malware. Die Angreifer erstellen Videos, in denen sie angebliche Spiele-Hacks zeigen. Anstatt die Spieler jedoch zum Hack des Spiels zu leiten, stellen die Bedrohungsakteure Links zu Webseiten bereit, die zur Malware-Payload führen. Um keinen Verdacht zu erregen, sehen diese Websites anderen legitimen Spiele-Websites täuschend ähnlich und verleiten Spieler zum Download einer ZIP-Archivdatei, die den schädlichen Nodeloader enthält.

Die ausführbaren Dateien von Nodeloader werden in Node.js entwickelt und mit Hilfe des pkg-Moduls des Node-Package-Manager (NPM) kompiliert. Nodeloader lädt ein Powershell-Skript mit dem Namen script.ps1 nach, das wiederum zum Download der Payloads von Crypotminern und Information-Stealern führt. Zudem nutzen sie Social-Engineering- und Anti-Evasion-Techniken, um die Malware unbemerkt zu verbreiten. Zur Privilegienerweiterung verwendet Nodeloader ein Modul namens sudo-prompt, ein öffentlich verfügbares Tool auf GitHub und NPM.

Die ThreatLabZ-Analysten entdeckten zwei Youtube-Kanäle mit mehreren Videos, in deren Beschreibungen die bösartigen Links eingebettet sind und die bereits Tausende von Aufrufen erhalten haben. Einige Videobeschreibungen enthalten Links zum Herunterladen der Malware von beliebten Software-Vertriebsdiensten wie Mediafire, während andere Links zu Websites enthalten, die von den Bedrohungsakteuren betrieben werden. Eine dieser Websites hat große Ähnlichkeit mit Korepi, einer beliebten Website für Spieledienste.

Die Malware wird derzeit nicht von Antivirus oder EDR-Programmen erkannt

Beim Kompilieren mit dem NPM-Modul pkg führt eine einzige Codezeile zu einer großen Windows-Binärdatei von über 35 MB. Diese große Dateigröße erschwert die Erkennung durch einige Sicherheitsprodukte. Außerdem gibt es viel weniger Signaturen für bösartigen JavaScript-basierten Code. Infolgedessen werden viele der Nodeloader-Binärdateien, die mit dieser Kampagne in Verbindung stehen, derzeit nicht von Antiviren- und EDR-Programmen erkannt.

Fazit

Da Spiele-Streaming- und Community-Plattformen immer beliebter werden, suchen Bedrohungsakteure nach neuen Möglichkeiten, diese zu missbrauchen. Die Aufklärung über neue Techniken zur Malware-Verteilung hilft potenzielle Opfer zu sensibilisieren und die Erkennungsraten zu verbessern. Zscaler trägt zur Erkennung solcher Angriffsmuster durch umfassende SSL-Inspektion, Browser-Isolierung und richtliniengesteuerte Zugriffskontrollen bei. Darüber hinaus erkennt eine dafür ausgelegte Sandbox die Malware inklusive der zahlreichen Varianten.

Info: Eine detaillierte Beschreibung der NodeLoader-Malware ist im Zscaler-Blog nachzulesen: https://www.zscaler.com/blogs/security-research/nodeloader-exposed-node-js-malware-evading-detection.

#Zscaler