Sicherheitsforscher von Check Point Software Technologies entdecken erneut eine gefälschte Wallet-App und die erste Smartphone-Crypto-Drainer-App überhaupt in Google-Play.

Sicherheitsforscher von Check Point Software Technologies entdecken erneut eine gefälschte Wallet-App und die erste Smartphone-Crypto-Drainer-App überhaupt in Google-Play.

Trotz besserer Sicherheitsvorkehrungen für Krypto-Währungs-Wallets und eines gesteigerten Bewusstseins für Gefahren finden Cyber-Kriminelle immer raffiniertere Wege, um Nutzer zu täuschen und Sicherheitsmaßnahmen zu umgehen. Crypto-Drainer, das ist Malware, die auf den Diebstahl von Krypto-Währungen ausgelegt wurde, sind zu einer bevorzugten Methode von Angreifern geworden. Durch Phishing-Websites und -Apps, die legitime Krypto-Währungs-Plattformen nachahmen, werden Nutzer verleitet, eine illegale Transaktion zu autorisieren, welche den Drainer befähigt, digitale Vermögenswerte an die Angreifer zu übertragen.

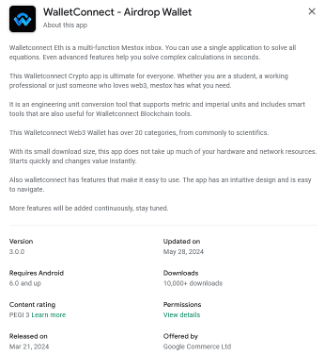

Check Point Research (CPR) identifizierte eine Anwendung namens „WalletConnect“ auf Google-Play, die einen Krypto-Drainer enthält, um die Vermögenswerte von Nutzern zu stehlen. Die bösartige App ahmt das legitime Wallet-Connect-Protokoll nach und lässt die Nutzer durch ausgeklügelte Social-Engineering-Techniken glauben, es handele sich um eine sichere Methode zur Übertragung von Krypto-Währungen. Die App wurde erstmals im März 2024 auf Google-Play hochgeladen und blieb dank der Umgehungstechniken mehr als fünf Monate lang unentdeckt. Sie wurde über 10 000 Mal installiert und stahl, laut Blockchain Explorer, über 70 000 US-Dollar (rund 62 600 Euro) an Krypto-Währungen von ahnungslosen Opfern.

Social-Engineering verleitet Opfer zum Download des Drainers

Wallet-Connect ist ein Open-Source-Protokoll, das sichere Verbindungen zwischen dezentralisierten Anwendungen (dApps) und Krypto-Währungs-Wallets ermöglicht. Es wurde entwickelt, um die User Experience von dApps zu verbessern. Allerdings ist die Verbindung mit Wallet-Connect oft kompliziert: Nicht alle Wallets unterstützen das Protokoll und viele Nutzer verwenden nicht die neueste Version. Die Angreifer nutzen dies geschickt aus und bieten eine vermeintlich einfache Lösung an – die gefälschte Wallet-Connect-App auf Google-Play.

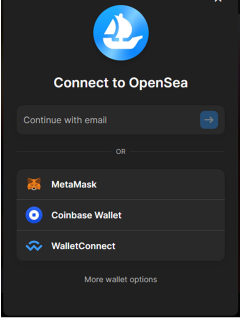

Nachdem die bösartige Wallet-Connect-App heruntergeladen und gestartet wurde, fordert sie die Nutzer auf, ihr Wallet zu verbinden – in der Annahme, dass die Anwendung als Proxy für Web3-Anwendungen fungiere, die das Wallet-Connect-Protokoll unterstützen.

Wenn der Benutzer die Wallet-Schaltfläche auswählt, aktiviert die bösartige App das ausgewählte Wallet und leitet ihn zu einer betrügerische Website. Der Benutzer muss dann seine Wallet verifizieren und mehrere Transaktionen autorisieren. Jede Benutzeraktion sendet verschlüsselte Nachrichten an den Command-and-Control-Server (C&C) der Hacker und ruft Informationen über die Wallet des Benutzers, Blockchain-Netzwerke und Adressen ab.

Die App beginnt dann damit, wertvollere Token abzuziehen, bevor sie sich den günstigeren Vermögenswerten widmet. So wird sichergestellt, dass die wertvollsten Vermögenswerte zuerst gestohlen werden.

Ahnungslose Opfer der Angriffe

Check Point Research analysierte die Wallet-Adressen, die in der Wallet-Connect-App konfiguriert waren und über die Gelder gestohlen wurden. Die Sicherheitsforscher konnten Token-Transaktionen von mehr als 150 Adressen identifizieren, was auf mindestens 150 Opfer hinweist. Nur sehr wenige der gestohlenen Gelder wurden von den Angreifern transferiert, der Großteil verblieb in ihren Wallets in verschiedenen Netzwerken.

Nur 20 Nutzer, deren Geld gestohlen wurde, hinterließen negative Bewertungen auf Google-Play, was darauf hindeutet, dass viele Opfer möglicherweise nicht bemerkt haben, was mit ihrem Geld passiert ist. Als die App negative Bewertungen erhielt, überfluteten die Malware-Entwickler die Seite mit gefälschten positiven Bewertungen, um die negativen zu überdecken und die App weiterhin legitim erscheinen zu lassen. Google-Play hat die App aber inzwischen entfernt.

Warum die Angreifer zunächst unentdeckt blieben

Die Angreifer führten eine ausgeklügelte Operation durch, bei der sie Social Engineering und technische Manipulation kombinierten. Sie nutzten den vertrauenswürdigen Namen „WalletConnect“ und profitierten von der Unsicherheit der Nutzer bei der Verbindung von Web3-Anwendungen mit Krypto-Wallets. Dies führte zu einer erheblichen Abschöpfung von Kryptow-Währungen, ohne dass die App sofort Verdacht erregte.

Diese Ereignisse unterstreichen die zunehmende Raffinesse von Hacker-Taktiken, insbesondere im Bereich der dezentralisierten Finanzen, wo Nutzer oft auf Drittanbieter-Tools und -Protokolle angewiesen sind, um ihre digitalen Vermögenswerte zu verwalten. Die Effektivität der bösartigen App wird dadurch verstärkt, dass sie sich durch Umleitungen und Techniken zur Prüfung des Benutzer-Agenten einer Entdeckung entziehen kann. Herkömmliche Tools, wie die Google-Suche, Shodan und automatische Tests, können solche Bedrohungen oft nicht erkennen, da sie auf sichtbare und zugängliche Daten angewiesen sind, die diese Anwendungen absichtlich verbergen. Dies macht es für automatisierte Systeme und manuelle Suchen nahezu unmöglich, sie zu erkennen.

Info: Weitere Informationen und technische Einzelheiten finden sich hier: https://research.checkpoint.com/2024/wallet-scam-a-case-study-in-crypto-drainer-tactics/

#CheckPoint