Die Experten der Bitdefender Labs haben eine neue Malware-Familie entdeckt. Die anspruchsvolle und sehr gezielt ausgespielte Attacke unter dem Namen „DownEx“ zielt auf Regierungsbehörden in Zentralasien ab. In diesen Regionen aktive Unternehmen können ebenso zu Opfern werden. Vermutlich sind die Hacker noch aktiv.

Die Experten der Bitdefender Labs haben eine neue Malware-Familie entdeckt. Die anspruchsvolle und sehr gezielt ausgespielte Attacke unter dem Namen „DownEx“ zielt auf Regierungsbehörden in Zentralasien ab. In diesen Regionen aktive Unternehmen können ebenso zu Opfern werden. Vermutlich sind die Hacker noch aktiv.

Das Hauptziel der Angreifer ist die Spionage und Exfiltration von Informationen. Der Schadcode der Fileless-Attacke wird zu großen Teilen nur im Arbeitsspeicher ausgeführt und ist daher nur schwer zu erkennen. Über die Analyse des Python-Scripts und ein Reverse Engineering der Kommunikation mit dem Command-and-Control (C2C)-Server konnten die Experten vier Hauptfunktionen der Malware identifizieren: Sie ermöglicht es Hackern, gezielt nach Dateien zu scannen, sie zu exfiltrieren, zu löschen oder Screenshots von Bildschirminhalten betroffener Systeme anzufertigen. Die Urheber der Kampagne interessieren sich dabei besonders für vertrauliche Daten, wie etwa mit der Erweiterung .pgp (Pretty Good Privacy) oder .pem (Privacy Enhanced Mail). Ebenso suchen die Hacker nach Finanzdaten, wie etwa den QuickBooks-Logfiles (.tlg-Erweiterung).

Die Domain und die IP-Adressen im Zusammenhang mit der Kampagne sind neu. Der Schadcode weist keine Ähnlichkeiten mit bisher bekannter Malware auf. Die Bitdefender Labs haben die neue Malware-Kampagne als erste entdeckt und ihr den Namen DownEx gegeben.

Gezielte Attacken

Die Hacker wenden sich gezielt an ausgesuchte Opfer. Der ursprüngliche Angriffsvektor ist nicht klar, Spear-Phishing und Social-Engineering stehen aber wohl am Anfang jeder Attacke. Für das Ausspielen des Payloads nutzen die Cyberkriminellen recht klassisch und einfach ein Icon mit einer .docx-Datei, die eine ausführbare Datei als Schad-Payload tarnt. Zweiter Payload ist eine .hta-Datei – allerdings ohne diese Dateierweiterung) mit eingebettetem bösartigen VBScript-Code, der das angegriffene System mit dem C2C-Server verbindet. Eine .hta-Datei (HTML Application) enthält VBScript-, HTML-, CSS- oder JavaScript-Code, der als Standalone-Applikation in Windows-Betriebssystemumgebungen ausführbar ist. Die anschließende, schwer zu entdeckende Kommunikation zwischen Server und Opfersystem läuft über die Python-basierte Backdoor help.py.

Russischer Hintergrund? – Staatlicher Hintergrund!

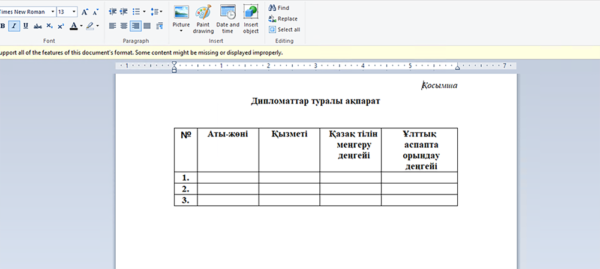

Indikatoren und verwendete Techniken können auf einen russischen Hintergrund der Akteure hinweisen. Allerdings lassen sich dazu keine endgültigen Aussagen treffen. Die Metadaten des verwendeten Dokuments mit vorgegebener Identität eines Diplomaten könnte ein Indiz sein. Ebenso verwendet die Malware eine gecrackte Version von Microsoft 2016, die vor allem in russischsprechenden Ländern verbreitet ist („SPecialisST RePack“ oder „Russian RePack by SPecialiST“). Die Backdoor ist zudem in zwei Sprachen verfasst. Diese Praxis ist von der Russland-basierten APT28-Gruppe und ihrer Hintertür Zebrocy bekannt. Diese Hinweise sind aber nicht hinreichend. Offensichtlich ist der staatliche Hintergrund der äußerst gezielten Attacke. Die Metadaten des Word-Dokuments weisen auf einen tatsächlichen Diplomaten als vermeintlichen Absender hin.

Info: Der detaillierte Report von Bitdefender steht hier zur Verfügung: http://businessinsights.bitdefender.com/deep-dive-into-downex-espionage-operation-in-central-asia.

#Bitdefender