Microsoft veröffentlichte heute einen Patch für CVE-2020-0601, eine Sicherheitslücke in der Windows-Komponente „crypt32.dll“, die es Angreifern ermöglichen könnte, Spoofing-Attacken durchzuführen. Die Lücke wurde von Sicherheitsforschern der National Security Agency (NSA) entdeckt und gemeldet. Sie betrifft Windows-10- und Windows-Server 2016/2019-Systeme.

Microsoft veröffentlichte heute einen Patch für CVE-2020-0601, eine Sicherheitslücke in der Windows-Komponente „crypt32.dll“, die es Angreifern ermöglichen könnte, Spoofing-Attacken durchzuführen. Die Lücke wurde von Sicherheitsforschern der National Security Agency (NSA) entdeckt und gemeldet. Sie betrifft Windows-10- und Windows-Server 2016/2019-Systeme.

Es handelt sich dabei um eine gravierende Sicherheitslücke, die unverzüglich gepatcht werden sollte. Ein Angreifer könnte die Lücke mithilfe eines gefälschten Code-Signing-Zertifikats ausnutzen. So könnte er Benutzer dazu bringen, Malware herunterzuladen und zu installieren, die sich als legitim ausgibt – zum Beispiel als ein Software-Update – und aufgrund der gefälschten digitalen Signatur vertrauenswürdig wirkt. Die Prüfung der Vertrauenswürdigkeit könnte beispielsweise in folgenden Zusammenhängen beeinträchtigt sein:

- HTTPS-Verbindungen,

- Signierte Dateien und E-Mails oder

- signierter ausführbarer Code, der als User-Mode-Prozess gestartet wird.

Exploits/PoC: Zurzeit liegen keine öffentlich zugänglichen Berichte über aktive Exploits oder einen PoC vor. In der Sicherheitswarnung der NSA heißt es jedoch: „Tools zur Ausnutzung aus der Ferne werden wahrscheinlich schnell und weithin verfügbar gemacht werden.“

Erkennen von CVE-2020-0601 mit Qualys-VM

Anfällige Hosts erkennen Sie am besten mithilfe des Qualys Cloud-Agenten oder über Qualys-Scans mit Authentifizierung. Qualys hat für Qualys-Vulnerability-Management eine spezielle QID (91595) herausgegeben, die ausschließlich die CVE-2020-0601 auf sämtlichen betroffenen Betriebssystemen abdeckt. Diese QID wird in der Signatur-Version VULNSIGS-2.4.791-3 enthalten sein und erfordert Scans mit Authentifizierung oder den Qualys-Cloud-Agenten. Mit der Manifest-Version 2.4.791-3-2 werden die Cloud-Agenten diese neue QID automatisch erhalten.

In AssetView oder auf dem VM-Dashboard können Sie mit der folgenden QQL-Abfrage nach diesem Problem suchen:

vulnerabilities.vulnerability:qid:91595

vulnerabilities.vulnerability.cveId:CVE-2020-0601

Beheben der Sicherheitslücke mit Qualys-Patch-Management

Kunden, die Qualys Patch Management mit Cloud-Agent nutzen, können im Patch-Katalog nach cve:`CVE-2020-0601` suchen und im Seitenbereich auf „Missing“ klicken, um Patches für alle betroffenen Betriebssysteme zu finden und zu verteilen.

Für Notfall-Patches können Sie einen On-Demand-Job erstellen und auf den Tag „Cloud Agent“ ausrichten, um alle Hosts abzudecken. Zum laufenden Patchen kann ein Daily Job mit einem 24-stündigen „Patch-Fenster“ erstellt werden. So ist gewährleistet, dass alle Hosts weiterhin die erforderlichen Patches erhalten. Dieser Patch erfordert einen Neustart.

Es ist nicht notwendig, bestimmte Betriebssysteme anzuvisieren, und alle Patches können in einen einzigen Job zusammengefasst werden. Der Qualys-Cloud-Agent weiß bereits, welcher Patch für jeden einzelnen Host benötigt wird.

In Qualys-Patch-Management können Sie mit der folgenden QQL-Abfrage suchen: cve:`CVE-2020-0601` and patchStatus: `Missing`

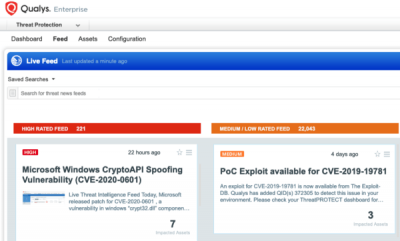

Qualys-Threat-Protection

Darüber hinaus können Kunden von Qualys anfällige Hosts auch über Qualys-Threat-Protection lokalisieren. So können sie diese Sicherheitslücke effektiver ermitteln und verfolgen.

Problementschärfung

- Spielen Sie schnellstmöglich die Windows-OS-Patches ein, die für Windows-10, Windows-Server-2016 und 2019 verfügbar sind.

- Priorisieren Sie die Patches für Endpunkte wie Webserver, Domain-Controller, DNS-Server und Proxys, die eine TLS-Validierung durchführen.

- Beschränken Sie externe Zugriffe auf vertrauenswürdige Netzwerke.

- Stellen Sie sicher, dass die Zertifikatsvalidierung für TLS-Proxys aktiviert ist.

- Weitere Informationen: DHS Emergency Directive 20-02: Mitigate Windows Vulnerabilities from January 2020 Patch Tuesday

Um sofort mit der Ermittlung und Beseitigung dieser Sicherheitslücke beginnen zu können, fordern Sie eine Testversion der Qualys-Suite an.

Von Animesh Jain in The Laws of Vulnerabilities

#Netzpalaver #Qualys