Check Point Software Technologies hat mithilfe seines External-Risk-Management-Teams ein weit verzweigtes Cybercrime-Netzwerk aufgedeckt. Dieses verwandelt legitime Werbeplattformen in Einfallstore für Cyber-Angriffe. Der unter dem Codenamen „Payroll Pirates“ bekannte Zusammenschluss zielt seit Mitte 2023 auf Gehaltsabrechnungs- und Finanzsysteme ab, um Zugangsdaten zu stehlen und Gehaltszahlungen umzuleiten. Dabei ist dies nicht nur ein Zusammenschluss unabhängiger Täter, sondern ein koordiniertes, unternehmerisch geführtes Cybercrime-Netzwerk. Die Kampagne ist derzeit aktiv.

Check Point Software Technologies hat mithilfe seines External-Risk-Management-Teams ein weit verzweigtes Cybercrime-Netzwerk aufgedeckt. Dieses verwandelt legitime Werbeplattformen in Einfallstore für Cyber-Angriffe. Der unter dem Codenamen „Payroll Pirates“ bekannte Zusammenschluss zielt seit Mitte 2023 auf Gehaltsabrechnungs- und Finanzsysteme ab, um Zugangsdaten zu stehlen und Gehaltszahlungen umzuleiten. Dabei ist dies nicht nur ein Zusammenschluss unabhängiger Täter, sondern ein koordiniertes, unternehmerisch geführtes Cybercrime-Netzwerk. Die Kampagne ist derzeit aktiv.

Payroll-Pirates – Zentrale Erkenntnisse

- Globale Reichweite und Präzision: Weltweit wurden über 500.000 Opfer durch gefälschte Anzeigen auf manipulierte Anmeldeportale von über 200 Organisationen gelockt.

- Gezielte Branchenvielfalt: Neben Payroll-Plattformen gerieten auch Kreditgenossenschaften, Handelsplattformen, Gesundheitsportale und SaaS-Anbieter ins Visier.

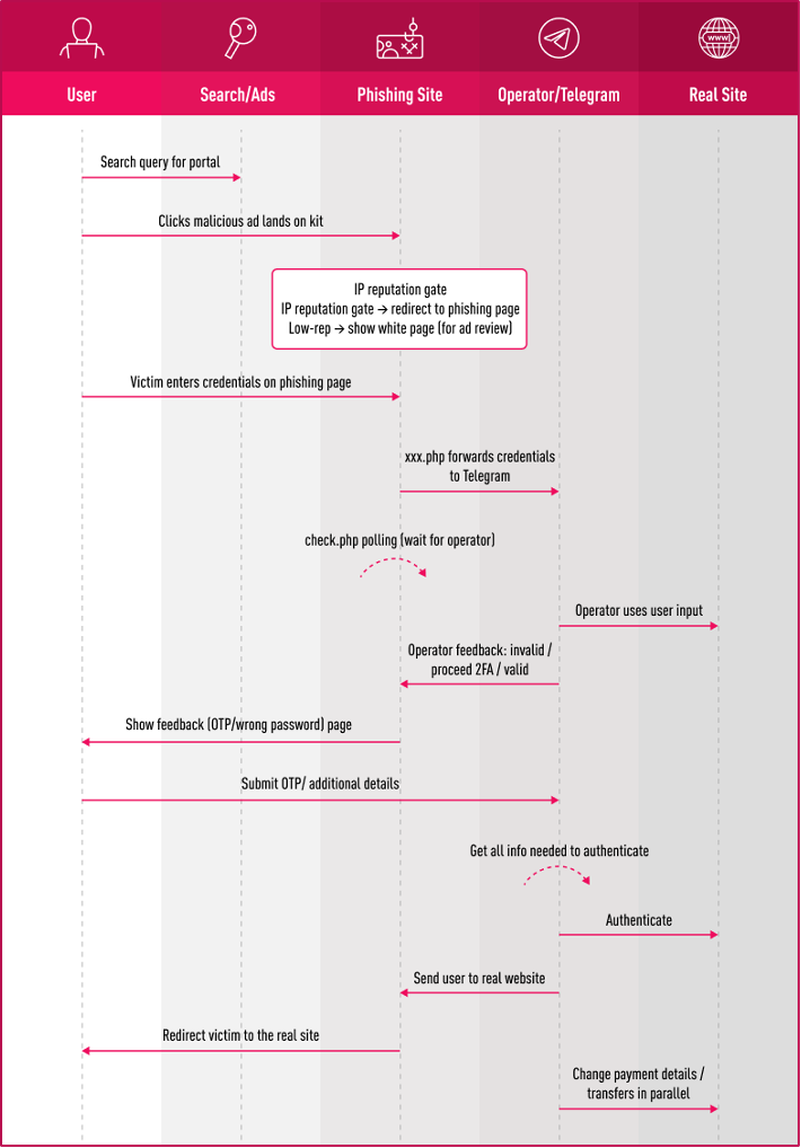

- Koordinierte Infrastruktur: Gemeinsame Telegram-Bots, Proxy-Netze in Kasachstan, Vietnam und der Ukraine sowie identische Skript-Strukturen belegen ein einheitlich organisiertes Netzwerk.

- Taktische Tarnung: Mithilfe von White-Page-Cloaking, Geo-Fencing und Traffic-Redirection gelang es den Tätern, Sicherheits- und Werbekontrollen zu umgehen.

Ein neues Kapitel der Cyberkriminalität

Was als einfache Phishing-Kampagne über Google Ads begann, hat sich zu einem hochentwickelten, KI-gestützten Malvertising-Netzwerk entwickelt. Die Angreifer nutzten verifizierte Werbekonten, um gefälschte Payroll-Logins zu bewerben, die echten Unternehmensseiten täuschend ähnlich sahen. Telegram-Bots griffen in Echtzeit ein, um MFA-Codes oder Sicherheitsantworten von Opfern abzufangen.

Dean Fenster, Security Researcher, Check Point External Risk Management, erklärt: „Die Payroll-Pirates-Kampagne marktiert einen Wendepunkt im Werdegang der Cyber-Kriminalität. Dies ist eine organisierte Täuschung in einem bisher unbekannten Ausmaß – Angreifer müssen das Opfer nicht mehr suchen, sondern sorgen dafür, dass es sie findet. Dies verdeutlicht, wie legitime digitale Ökosysteme als Angriffsmittel eingesetzt werden können, um selbst die vorsichtigsten Nutzer zu erreichen.“

Im Laufe der Ermittlungen entdeckte das Team von Check Point, dass alle Aktivitäten über ein einziges, zentral gesteuertes Bot-Netz koordiniert wurden. Die Operation verteilte sich auf zwei Haupt-Cluster:

- Cluster 1: Google-Ads mit Redirect-Cloaking über „White Pages“, häufig laufend über Anbieter in Asien.

- Cluster 2: Bing-Ads mit gealterten Domains und dynamisch generierten URLs, die gezielt Finanzinstitutionen ins Visier nahmen.

Diese Erkenntnisse zeigen, dass es sich bei den Payroll-Pirates nicht um einen Zusammenschluss unabhängiger Täter handelt, sondern um ein koordiniertes, unternehmerisch geführtes Cybercrime-Netzwerk, das seine Infrastruktur laufend anpasst, um Entdeckung und Abschaltung zu vermeiden.

Diese Kampagne ist weiterhin aktiv. Unternehmen sollten jetzt handeln, um nicht selbst ins Visier zu geraten:

- Anzeigennetzwerke überwachen: Verdächtige Kampagnen identifizieren, die auf Mitarbeiterportale oder Finanzdienste abzielen.

- Phishing-resistente Authentifizierung einführen: Kontextbezogene Bestätigungs-E-Mails oder FIDO2-Verfahren für sensible Aktionen nutzen.

- Betrügerische Anzeigen melden: Missbrauchsfälle an Werbenetzwerke und Hosting-Anbieter weitergeben.

- Honeypot-Konten einsetzen: Täuschungsziele schaffen, um Bedrohungsdaten zu sammeln und Angriffe frühzeitig zu erkennen.

Das Payroll-Pirates-Netzwerk ist nicht nur beständig, sondern auch hochgradig anpassungsfähig. Es ist so gebaut, dass es skalieren, sich tarnen und bestehen kann. Doch es ist nicht unsichtbar. Mit den richtigen Tools, Erkenntnissen und der nötigen Wachsamkeit lassen sich seine Operationen stören, bevor sie Schaden anrichten.

Die Enthüllungen zu Payroll-Pirates markieren für Check Points Sicherheitsforscher einen Wendepunkt: Cyber-Kriminelle nutzen nun künstliche Intelligenz und legale Werbekanäle, um massenhaft und unbemerkt Opfer zu erreichen. Unternehmen sollten ihre Strategien zum Management externer Risiken modernisieren, um Anzeigennetzwerke, Partnerinfrastrukturen und Markenmissbrauch aktiv zu überwachen.

Die Kampagne richtete sich in erster Linie gegen kleine und mittlere Unternehmen (KMU) sowie den Mittelstand. Auch eine kleinere Anzahl großer, bekannter Unternehmen war betroffen. Insbesondere Branchen, die für die Kundenbindung auf Meta-Plattformen angewiesen sind, gaben ideale Ziele ab, da ihre Mitarbeiter häufig echte Meta-Business-Benachrichtigungen erhalten und daher eher dazu neigen, solchen Nachrichten zu vertrauen.

Diese Kampagne verdeutlicht mehrere wichtige Trends in der Bedrohungslandschaft:

- Ausnutzen des Vertrauens in große Plattformen: Hacker gehen über gefälschte Domains hinaus und nutzen nun die integrierten Funktionen weit verbreiteter Plattformen. Indem sie sich hinter der legitimen Infrastruktur von Facebook verstecken, gewinnen sie sofort an Glaubwürdigkeit.

- Umgehung traditioneller Abwehrmaßnahmen: Viele E-Mail-Sicherheitssysteme stützen sich stark auf die Reputation der Domain und die Validierung des Absenders. Wenn bösartige Nachrichten jedoch von einer vertrauenswürdigen Domain wie facebookmail.com stammen, versagen diese Abwehrmaßnahmen oft.

- Fragen zur Verantwortung der Plattformen: Diese Kampagne wirft wichtige Fragen auf, ob Technologie-Giganten genug tun, um den Missbrauch ihrer Geschäfts-Tools zu verhindern. Wenn Angreifer legitime Funktionen manipulieren können, um Phishing-Angriffe zu starten, sind Nutzer und Organisationen erheblichen Risiken ausgesetzt.

Zwar ist es wichtig, dass Plattformen wie Facebook diese Sicherheitslücken schließen, doch auch Unternehmen und Einzelpersonen müssen präventive Maßnahmen ergreifen, um ihr Risiko zu verringern.

- Aufklärung der Nutzer: Schulungen sollten über das Erkennen verdächtiger Domains hinausgehen. Mitarbeiter und Nutzer müssen lernen, ungewöhnliche Anfragen zu hinterfragen, selbst wenn sie aus vertrauenswürdigen Quellen stammen.

- Implementierung fortschrittlicher Erkennungsmethoden: Sicherheitslösungen sollten Verhaltensanalysen und KI-gestützte Erkennungsmethoden umfassen, die verdächtige Aktivitäten auch dann melden können, wenn Nachrichten legitim erscheinen.

- Aktivieren der Multi-Faktor-Authentifizierung (MFA): Gestohlene Anmeldedaten sind nach wie vor das Hauptziel von Phishing-Kampagnen. MFA stellt sicher, dass Angreifer selbst bei kompromittierten Anmeldedaten nicht ohne Weiteres Zugriff erhalten.

- Überprüfung des Absenders und der URL: Immer auf Domain-Unstimmigkeiten achten (z. B. Meta-Branding mit Nicht-Meta-Links).

- Nicht auf Links in unaufgeforderten E-Mails klicken: Stattdessen direkt über die offizielle Plattform auf das Meta-Business-Konto zugreifen.

Check Point hat bereits seine Lösung „SmartPhish“ aktualisiert, um diese spezielle Art von Phishing-Versuchen mit Meta-Themen zu erkennen und zu blockieren. Durch kontinuierliche Überwachung und KI-gestützte Analysen können Phishing-E-Mails, die vertrauenswürdige Domains nutzen, nun früher erkannt werden.

Info: Weitere Details finden sich hier: https://blog.checkpoint.com/email-security/payroll-pirates-one-network-hundreds-of-targets/

#CheckPoint