Die Digitalisierung treibt die Konvergenz der IT- und OT-Infrastruktur in Unternehmen voran, was vor allem für die Produktionsumgebung gefährlich ist, da viele Maschinen nie darauf ausgelegt worden sind, dass sie ans Internet angeschlossen werden. Doch das Bewusstsein für die Angriffsfläche und die Folgen eines erfolgreichen Angriffs ist nicht in allen Organisationen geschärft. Die Bedrohungen aber werden derweil raffinierter. Deshalb ist es von entscheidender Bedeutung, die Methoden der Hacker zu verstehen und Verteidigungsmaßnahmen zu verstärken.

Die Digitalisierung treibt die Konvergenz der IT- und OT-Infrastruktur in Unternehmen voran, was vor allem für die Produktionsumgebung gefährlich ist, da viele Maschinen nie darauf ausgelegt worden sind, dass sie ans Internet angeschlossen werden. Doch das Bewusstsein für die Angriffsfläche und die Folgen eines erfolgreichen Angriffs ist nicht in allen Organisationen geschärft. Die Bedrohungen aber werden derweil raffinierter. Deshalb ist es von entscheidender Bedeutung, die Methoden der Hacker zu verstehen und Verteidigungsmaßnahmen zu verstärken.

Auf Betriebstechnologie (OT) zugeschnittene Abwehrmechanismen wie Cyber-Physical-System-Detection and Response (CPSDR) sollten in jedem Unternehmen implementiert werden, um fortgeschrittenen Bedrohungen, wie dreifacher oder sogar vierfacher Erpressung durch Ransomware, einen Schritt voraus zu sein. Im Jahr 2023 waren Ransomware-Angriffe die häufigsten Vorfälle, mit denen OT-Umgebungen konfrontiert waren, gefolgt von Problemen aufgrund fehlender Sicherheitsupdates und APT-Angriffen.

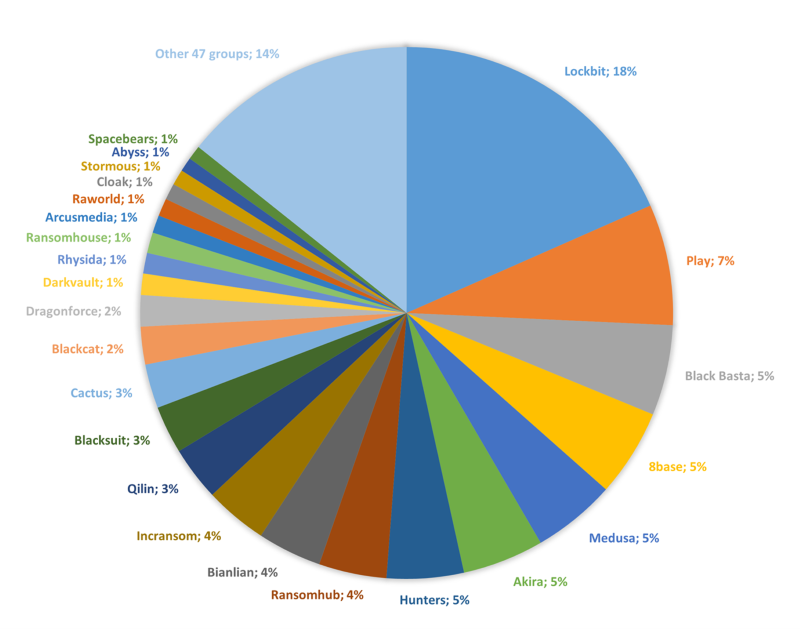

Ransomware-Akteure im ersten Halbjahr 2024

Viele bekannte Hacker-Gruppen bleiben die gefährlichsten und, um ihren Profit zu maximieren, verbessern sie ständig ihre Methoden und ändern ihre Taktik. Die Untersuchung der Angriffsstrategien und -techniken, die im vergangenen Jahr von aktiven Banden, wie Lockbit, Play, Black Basta, 8base und Akira, eingesetzt wurden, zeigt:

- Ransomware-Gruppen nutzen zunehmend Initial-Access-Broker (IAB), um sich Zugang zu Unternehmensnetzwerken zu verschaffen und ihre Schlagkraft zu erhöhen.

- Sobald Ransomware-Gruppen lokale Administratorrechte auf einem infizierten Computer erlangt haben, setzen sie häufig Techniken wie LSASS-Dump oder Domain-Cached-Credential-Dump ein, um seitliche Bewegungen im Netzwerk zu ermöglichen.

- Um die Verteidigung ihrer Opfer zu erschweren, versuchen Ransomware-Gruppen, Anti-Viren-Programme und Schattenkopie-Services auf den Geräten zu deaktivieren.

- Um von einer doppelten zu einer dreifachen Erpressungsstrategie überzugehen, verwenden einige Ransomware-Gruppen Tools wie Rclone oder MEGA, um zusätzlich zu den Lösegeldforderungen Daten zu stehlen.

IAB sind Hacker, die sich auf die Infiltration von Computersystemen und Unternehmensnetzwerken spezialisiert haben. Anstatt selbst Angriffe durchzuführen, verkaufen sie unberechtigte Zugangsmöglichkeiten an andere Cyber-Kriminelle. Der Preis für diese verschiedenen Arten des Zugangs richtet sich nach der Größe des Ziels und der Kategorie des verkauften Zugangs – das umfasst auch den Zugang zu Konten bei Cloud- oder VPN-Diensten. Letzteres ist besonders schlimm, da diese Technologien bereits Einzug in moderne KI-Sektoren gehalten:

- In der Automobil-Industrie nutzt der Volkswagen-Konzern AWS-Lösungen zur Digitalisierung von Produktions- und Logistikumgebungen.

- In der Pharmaindustrie nutzt Merck Azure-integrierte Augmented-Reality-Geräte zur Optimierung von Forschungsabläufen.

- In der Halbleiterindustrie, die traditionell als isolierte Umgebung gilt, hat II-VI Cadence nun Cloud-Umgebungen implementiert, um Automatisierungsprozesse und Produktivitätswerkzeuge schnell zu konfigurieren und zu optimieren.

Angriffstechniken

Um die Gefahr zu verstehen, muss man wissen, wie die Angriffe aussehen könnten. Andernfalls wird es schwierig, sich auf Bedrohungen vorzubereiten und angemessen zu reagieren.

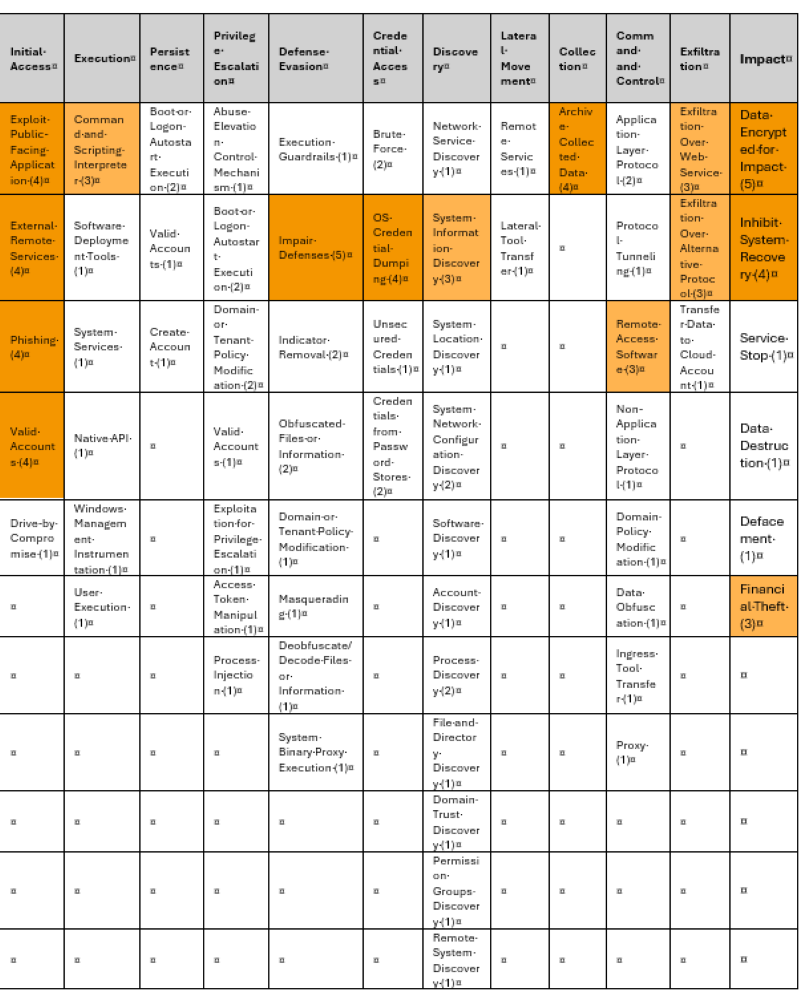

Jede Zahl im Kasten gibt die Häufigkeit an, mit der die Technik von Ransomware-Gruppen eingesetzt wurde. Techniken, die häufig von Ransomware-Gruppen verwendet werden, sind orange markiert. Die Ergebnisse zeigen, dass es bei Ransomware-Angriffen in erster Linie um finanziellen Gewinn geht. Diese Angriffe nutzen in der Regel weit verbreitete und bekannte Strategien, um ihre Wirkung und Rentabilität zu maximieren. Mit dem wachsenden Trend des gegenseitigen Lernens verwenden diese Gruppen zunehmend gemeinsame Taktiken, indem sie Wissen und Techniken austauschen.

Viele Ransomware-Gruppierungen verfügen in der Phase des Erstzugriffs bereits über gültige Konten für Remote-Dienste auf den anzugreifenden Computern. Nach dem Eindringen in den Rechner des Opfers verwenden diese Gruppen während der Ausführungsphase in der Regel System-Tools wie Powershell und Windows-Command-Shell, um die Wahrscheinlichkeit einer Entdeckung durch Sicherheitsmaßnahmen zu verringern. Darüber hinaus verwenden verschiedene Ransomware-Gruppen eine Vielzahl von Techniken in der Defense-Evasion-Phase. Zu den gängigsten gehören die Deaktivierung oder Modifizierung der System-Firewall und anderer (Sicherheits-)Tools.

Sobald ein Angreifer lokale Administratorrechte auf dem Computer eines Opfers erlangt hat, verwendet er OS-Credential-Dump, um gültige Konten von anderen Geräten zu extrahieren. Anschließend meldet er sich über bekannte Dienste wie RDP oder SMB an. Beim OS-Credential-Dumping versuchen fast alle Ransomware-Gruppen, auf den LSASS-Speicher zuzugreifen. Diese Technik funktioniert wie folgt: Sobald sich ein Benutzer an einem Computer anmeldet, generiert das System verschiedene Anmeldedaten und speichert diese im LSASS-Speicher. Angreifer können dann auf diese Anmeldedaten zugreifen und sich damit im Netzwerk bewegen.

Um über die doppelte Erpressung hinaus von einem Angriff zu profitieren, gehen Ransomware-Gruppen dazu über, interne Daten der Unternehmen zu stehlen. Sie verwenden Techniken wie Archive-Collected-Data, um die gesammelten Informationen zu verschleiern und das über das Netz gesendete Datenvolumen zu minimieren. So senken sie ihr Risiko, durch Abwehrmechanismen entdeckt zu werden.

Vorfälle in kritischen Infrastrukturen

Kritische Infrastruktur (KRITIS) ist ein beliebtes Ziel für Ransomware-Gruppen. Dabei handelt es sich um Sektoren, welche die nationale Sicherheit oder die Gesellschaft als Ganzes beeinträchtigen können, wie die Stromversorgung, der Verkehr, die Lebensmittelindustrie, oder die Abfallentsorgung. Ein Treffer hier durch Hacker würde wirken wie ein Schuß ins Kontor. Im ersten Halbjahr 2024 haben einige Angriffe auf kritische Infrastrukturen in Europa für Aufsehen gesorgt:

- Hyundai Motor Europe wurde im Januar 2024 von der Ransomware Black Basta angegriffen, wobei die Angreifer behaupteten, drei Terabyte an Unternehmensdaten gestohlen zu haben.

- Im April 2024 wurde das deutsche Datenbankunternehmen GBI Genios Opfer eines massiven Ransomware-Angriffs, der die Server des Unternehmens für mehrere Tage außer Betrieb setzte. Die Angreifer verschlüsselten kritische Daten, was zu erheblichen Betriebsunterbrechungen führte.

- Außerdem wurde die Schweizer Bank Credit Suisse im Februar 2023 Opfer eines Datenlecks, das von einem Drittanbieter in Indien verursacht wurde. Die Angreifer erhielten Zugang zu sensiblen Kundendaten, darunter finanzielle Informationen und persönliche Daten.

- Am 14. Juli wurde die deutsche Solarzellenfirma Qcells Opfer eines Ransomware-Angriffs durch die Abyss-Gruppe. Die Angreifer entwendeten dabei 5,4 Terabyte an Daten.

Fazit

Diese Vorfälle verdeutlichen die Gefahr, die von Ransomware-Gruppen für KRITIS-Betreiber ausgeht. Da sich verschiedene Ransomware-Varianten, die von unterschiedlichen Ransomware-Gruppen entwickelt werden, schnell verbreiten lassen, ist es für Unternehmen schwierig geworden, Bedrohungen allein mit singulären Erkennungsmethoden wirksam abzuwehren. Zudem muss bedacht werden, dass der OT-Bereich anders funktioniert und geschützt werden muss, als der IT-Bereich. Diese Herausforderung ist in der Informations- und Kommunikationstechnologie besonders ausgeprägt, da die technologischen Beschränkungen in diesem Umfeld die Abwehr von Ransomware-Angriffen erschweren.

Um diesen Herausforderungen zu begegnen, ist es wichtig, umfassende Erkennungs- und Schutzmechanismen zu implementieren, die auf verschiedene Umgebungen zugeschnitten sind. OT-Umgebungen, die während der Laufzeit oft nur minimale betriebliche Anpassungen erfahren, können besonders vom Einsatz von CPSDR-Technologien profitieren, um unerwartete Systemänderungen zu verhindern, bevor sie die Produktion beeinträchtigen. Mit CPSDR können sogar neue Ransomware-Varianten präventiv entschärft und Muster erkannt werden, die Ableitungen zulassen, um Anomalien im Netzwerk zu erkennen. Mit Hinblick auf Zero-Day- und 1-Day-Schwachstellen ist dies bedeutsam, denn andernfalls wäre eine Prävention kaum möglich.

Von Mirco Kloss, Business Development Director DACH bei Txone Networks