Crowdstrike hat den Threat-Hunting-Report 2024 veröffentlicht. Er beleuchtet die neuesten Trends, Kampagnen und Taktiken von Angreifern, basierend auf den Erkenntnissen von Crowdstrikes-Elite-Threat Huntern und Intelligence-Analysten. Der Report enthüllt eine wachsende Anzahl von nationalstaatlichen und E-Crime-Akteuren, die legitime Anmeldeinformationen und Identitäten ausnutzen, um sich der Erkennung zu entziehen und bestehende Sicherheitskontrollen zu umgehen. Außerdem zeigt er eine Zunahme von Hands-On-Keyboard-Angriffen sowie von domänenübergreifenden Angriffen und der Ausnutzung von Cloud-Kontrollebenen.

- Angreifer mit nordkoreanischen Verbindungen geben sich als legitime US-Angestellte aus: FAMOUS CHOLLIMA infiltrierte über 100 hauptsächlich US-amerikanische Technologieunternehmen. Unter Ausnutzung gefälschter oder gestohlener Identitätsdokumente verschafften sich bösartige Insider eine Anstellung als IT-Mitarbeiter, um Daten zu exfiltrieren und bösartige Aktivitäten auszuführen.

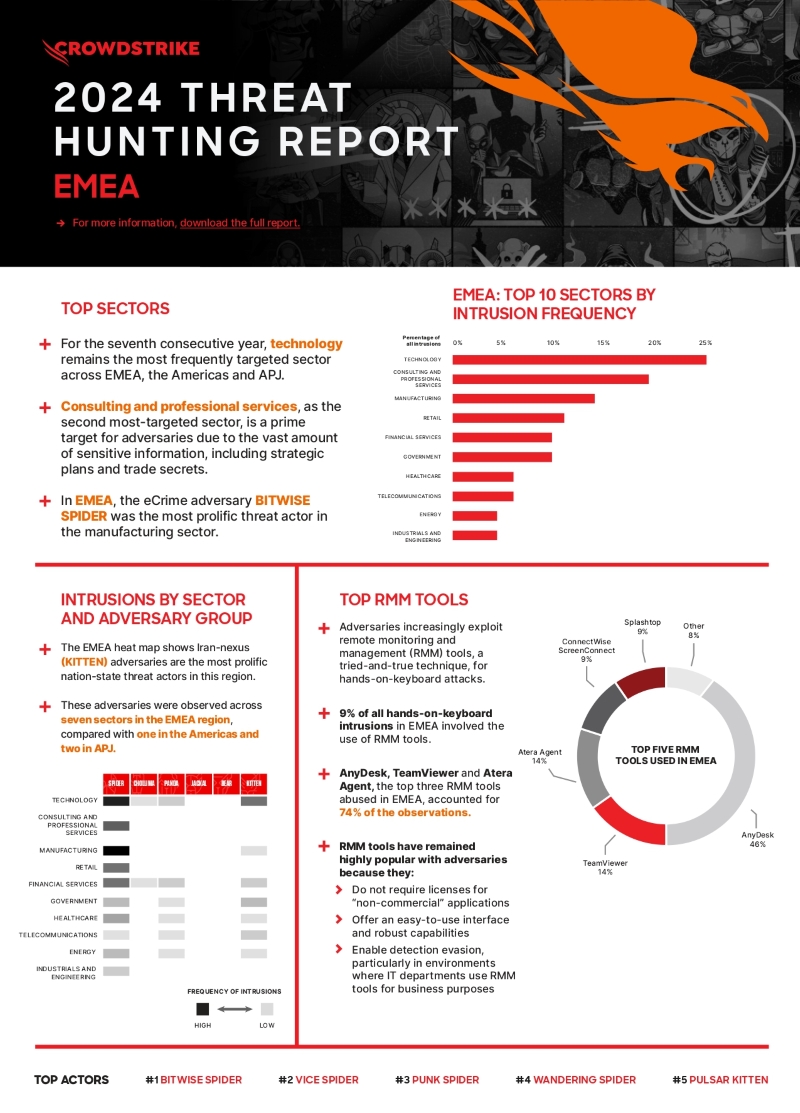

- Hands-on-Keyboard-Angriffe sind um 55 % gestiegen: Immer mehr Bedrohungsakteure greifen auf Hands-on-Keyboard-Aktivitäten zurück, um sich als legitime Benutzer auszugeben und bestehende Sicherheitskontrollen zu umgehen. 86 % aller Hands-on-Keyboard-Angriffe werden von E-Crime-Angreifern durchgeführt, um finanziellen Gewinn zu erzielen. Diese Art von Angriffen hat sich im Gesundheitswesen um 75 % und im Technologiesektor um 60 % erhöht, der damit im siebten Jahr in Folge der am häufigsten angegriffene Sektor ist.

- Missbrauch von RMM-Tools wächst um 70%: Angreifer wie CHEF SPIDER (eCrime) und STATIC KITTEN (Iran-nexus) missbrauchen legitime Remote-Monitoring and Management (RMM)-Tools wie Connectwise Screenconnect für die Ausnutzung von Endpunkten. 27 % aller Hands-on-Keyboard- Angriffe beruhen auf der Ausnutzung von RMM-Tools.

- Domänenübergreifende Angriffe halten an: Bedrohungsakteure nutzen zunehmend gültige Anmeldeinformationen aus, um in Cloud-Umgebungen einzudringen und diesen Zugang letztendlich für den Zugriff auf Endgeräte zu nutzen. Diese Angriffe hinterlassen in jeder dieser Domänen nur minimale Spuren, wie einzelne Puzzleteile, wodurch sie schwerer zu erkennen sind.

- Cloud-Angreifer nehmen die Steuerungsebene ins Visier: Cloud-bewusste Angreifer wie SCATTERED SPIDER (eCrime) nutzen Social Engineering, Richtlinienänderungen und Passwort-Manager, um Cloud-Umgebungen zu infiltrieren. Dabei machen sie sich die Verbindungen zwischen der Cloud-Kontrollebene und den Endpunkten zunutze, um sich lateral zu bewegen, die Persistenz zu wahren und Daten zu exfiltrieren.