Verizon Business hat die Ergebnisse seines 17. jährlichen Data-Breach-Investigations-Report (DBIR) veröffentlicht. Darin wurden 8.302 Sicherheitsvorfälle in Europa, dem Nahen Osten und Afrika (EMEA) analysiert, von denen 6.005 (mehr als 72 Prozent) bestätigte Datenschutz-verletzungen waren.

Verizon Business hat die Ergebnisse seines 17. jährlichen Data-Breach-Investigations-Report (DBIR) veröffentlicht. Darin wurden 8.302 Sicherheitsvorfälle in Europa, dem Nahen Osten und Afrika (EMEA) analysiert, von denen 6.005 (mehr als 72 Prozent) bestätigte Datenschutz-verletzungen waren.

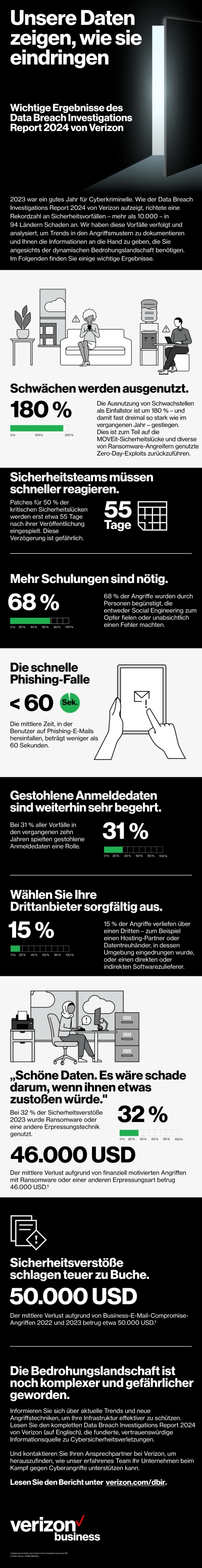

Fast die Hälfte der Sicherheitsverstöße (49 %) in der EMEA-Region werden intern verursacht, was auf einen hohen Anteil an missbräuchlicher Nutzung von Berechtigungen und anderen menschlichen Fehlern schließen lässt. In der gesamten EMEA-Region sind die Hauptgründe für Cybersicherheits-vorfälle verschiedene Fehler, Systemeinbrüche und Social-Engineering, die 87 % der Sicherheits-verletzungen ausmachen. Die am häufigsten kompromittierten Datenarten sind personenbezogene Daten (64 %), interne Daten (33 %) und Zugangsdaten (20 %).

Der Mensch bleibt das Einfallstor für Cyberkriminelle

Die meisten Verstöße weltweit (68 %), unabhängig davon, ob Dritte beteiligt sind oder nicht, sind auf eine nicht-böswillige menschliche Handlung zurückzuführen, d. h. darauf, dass eine Person einen Fehler macht oder einem Social-Engineering-Angriff zum Opfer fällt. Dieser Wert entspricht in etwa dem des Vorjahres. Eine mögliche Gegenmaßnahme ist die Verbesserung der Meldepraktiken: 20 % der Nutzer haben Phishing in Simulationen erkannt und gemeldet und weitere 11 % der Nutzer, nachdem sie auf eine E-Mail geklickt haben.

„Die Tatsache, dass bei Sicherheits-verletzungen nach wie vor menschliches Versagen eine Rolle spielt, zeigt, dass Unternehmen in der EMEA-Region diesem Trend weiter entgegenwirken müssen, indem sie Schulungen und die Sensibilisierung für Best-Practices in der Cybersicherheit zu einer Priorität machen. Der Anstieg der Selbstmeldungen ist jedoch vielversprechend und deutet auf einen Bewusstseinswandel bei den Mitarbeitern hin”, so Sanjiv Gossain, EMEA Vice President, Verizon Business.

Zero-Day-Schwachstellen stellen nach wie vor eine ständige Bedrohung für Unternehmen dar

Weltweit hat die Ausnutzung von Sicherheitslücken seit dem letzten Jahr zugenommen und macht 14 % aller Sicherheits-verletzungen aus. Dieser Anstieg ist in erster Linie auf den Umfang und die zunehmende Häufigkeit von Zero-Day-Exploits durch Ransomware-Akteure zurückzuführen, insbesondere auf den MOVEit-Einbruch, bei dem eine Zero-Day-Schwachstelle in großem Umfang ausgenutzt wurde.

„Die Ausnutzung von Zero-Day-Schwachstellen durch Angreifer, die Ransomware einsetzen, bleibt eine anhaltende Bedrohung für Unternehmen, nicht zuletzt aufgrund der Verflechtung der Lieferketten”, sagt Alistair Neil, EMEA Senior Director of Security bei Verizon Business. „Im vergangenen Jahr waren 15 Prozent der Sicherheitsverletzungen auf Dritte zurückzuführen, einschließlich Datenspeichern, Software-Schwachstellen von Drittanbietern, sowie anderen direkten oder indirekten Problemen in der Lieferkette.”

Eine Analyse des KEV-Katalogs (Known Exploited Vulnerabilities) der Cyber Security Infrastructure and Security Agency (CISA) hat ergeben, dass Unternehmen durchschnittlich 55 Tage brauchen, um 50 % der kritischen Schwachstellen nach der Bereitstellung von Patches zu beheben. In der Zwischenzeit beträgt die durchschnittliche Zeit für die Entdeckung der Massennutzung der KEV von CISA im Internet fünf Tage.

Das Aufkommen von künstlicher Intelligenz (KI) war im Vergleich zu den Herausforderungen beim groß angelegten Schwachstellenmanagement weniger besorgniserregend, was einige Befürchtungen entkräften könnte. „Der Einsatz künstlicher Intelligenz, um Zugang zu wertvollen Unternehmensressourcen zu erlangen, gibt durchaus Anlass zur Sorge. Da jedoch die grundlegenden Schwachstellen noch nicht behoben sind, müssen die Angreifer ihren Ansatz nicht schnell ändern und konzentrieren sich bei der Nutzung von KI auf die Beschleunigung von Social Engineering”, so Chris Novak, Senior Director of Cybersecurity Consulting bei Verizon Business.

Weitere wichtige Ergebnisse:

- Bei rund 32 % aller Sicherheitsverletzungen handelte es sich um eine Form der Erpressung, einschließlich Ransomware.

- In den letzten zwei Jahren wurde bei etwa einem Viertel (zwischen 24 % und 25 %) der finanziell motivierten Vorfälle Pretexting verwendet.

- In den letzten zehn Jahren wurden bei fast einem Drittel (31 %) aller Sicherheitsverletzungen gestohlene Zugangsdaten verwendet.

Der vollständigen 2024-Data-Breach-Investigation-Report findet sich hier: https://www.verizon.com/business/de-de/resources/reports/dbir/

#Verizon