Die Sicherheitsforscher von Team82, der Forschungsabteilung des Spezialisten für die Sicherheit von cyberphysischen Systemen (CPS) Claroty, haben mehrere Zero-Day-Schwachstellen in der intelligenten Gegensprechanlage „Akuvox E11“ entdeckt, die ein ernsthaftes Risiko für die Privatsphäre und die Sicherheit der Verbraucher darstellen. Die Schwachstellen ermöglichen es Angreifern, aus der Ferne die Kamera und das Mikrofon zu aktivieren sowie Türschlösser zu deaktivieren – überall dort, wo die Gegensprechanlage verwendet wird: in Wohnhäusern, Bürogebäuden und sogar in medizinischen Einrichtungen. Diese Schwachstellen sind nach wie vor nicht behoben, da der Hersteller mehrere Kontaktversuche von Team82 und anderen CERT-Organisationen seit Januar 2022 ignoriert hat.

Die Sicherheitsforscher von Team82, der Forschungsabteilung des Spezialisten für die Sicherheit von cyberphysischen Systemen (CPS) Claroty, haben mehrere Zero-Day-Schwachstellen in der intelligenten Gegensprechanlage „Akuvox E11“ entdeckt, die ein ernsthaftes Risiko für die Privatsphäre und die Sicherheit der Verbraucher darstellen. Die Schwachstellen ermöglichen es Angreifern, aus der Ferne die Kamera und das Mikrofon zu aktivieren sowie Türschlösser zu deaktivieren – überall dort, wo die Gegensprechanlage verwendet wird: in Wohnhäusern, Bürogebäuden und sogar in medizinischen Einrichtungen. Diese Schwachstellen sind nach wie vor nicht behoben, da der Hersteller mehrere Kontaktversuche von Team82 und anderen CERT-Organisationen seit Januar 2022 ignoriert hat.

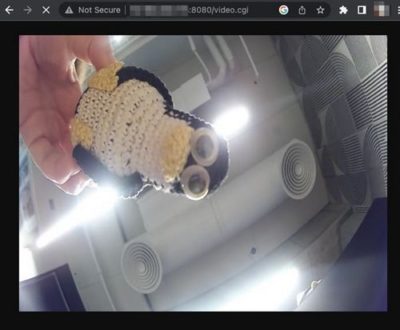

Als Claroty ein neues Büro bezog, fanden die Sicherheitsforscher dort die intelligente Gegensprechanlage Akuvox E11 vor. „Während die meisten dies nicht allzu aufregend finden würden, lässt der Anblick einer intelligenten Gegensprechanlage und einer Kamera, die an ein Ethernet-Kabel angeschlossen ist, das Herz eines Sicherheits- und Schwachstellenforschers höherschlagen“, erinnert sich Amir Preminger, VP Research von Claroty. „Es dauerte nicht lange, bis wir beschlossen, dass das Gerät interessant genug war, um es weiter zu untersuchen. Wir besorgten uns ein Gerät, untersuchten die Firmware, emulierten den lokalen Webserver auf einem Raspberry-Pi und machten uns auf die Suche nach Schwachstellen in der lokalen Umgebung.“ Die dabei identifizierten Sicherheitslücken sind schwerwiegend und stellen potenziell schädliche Datenschutzverletzungen für die betroffenen Unternehmen und Benutzer dar.

Die Schwachstellen können über zwei Hauptangriffsvektoren ausgenutzt werden:

- Remote-Code-Ausführung: Zwei der von Team82 gefundenen Schwachstellen (fehlende Authentifizierung für eine kritische Funktion/CVE-2023-0354 und eine Befehlsinjektionsschwachstelle/CVE-2023-0351) können verknüpft werden, um Code aus der Ferne im lokalen Netzwerk auszuführen. Wenn ein anfälliges Gerät mit dem Internet verbunden ist, kann ein Angreifer diese Schwachstellen nutzen, um die Kontrolle über das Gerät zu übernehmen, beliebigen Code auszuführen und sich lateral im Netzwerk zu bewegen. Laut der Akuvox-Website sind diese Geräte die „erste Verteidigungslinie“ in Altersheimen, Lagerhallen, Wohngebäuden, Parkgaragen, medizinischen Einrichtungen und Einfamilienhäusern.

- Steuerung der Kamera aus der Ferne: Eine weitere Schwachstelle (CVE-2023-0348) kann ausgenutzt werden, um die Kamera und das Mikrofon aus der Ferne ohne Authentifizierung zu aktivieren und die Daten an die Angreifer zu übertragen. In datenschutzsensiblen Organisationen, wie z. B. Gesundheitszentren, kann dies zu einem Verstoß gegen zahlreiche Vorschriften führen, die die Privatsphäre der Patienten schützen sollen.

Keine Reaktion des Herstellers

Akuvox E11 ist nach vielen erfolglosen Versuchen seitens Team82, den chinesischen Hersteller, einen weltweit führenden Anbieter von SIP-basierten intelligenten Gegensprechanlagen, zu kontaktieren und die Offenlegung zu koordinieren, immer noch nicht gepatcht. Die Bemühungen, Akuvox zu erreichen, begannen im Januar 2022. Im Laufe der Zeit wurden mehrere Support-Tickets von Team82 eröffnet und vom Hersteller sofort geschlossen, bevor das Konto schließlich am 27. Januar 2022 gesperrt wurde. Daraufhin schalteten die Sicherheitsforscher das CERT Coordination Center (CERT/CC) ein, das ebenfalls mehrfach vergeblich versuchte, den Anbieter zu kontaktieren. Nach monatelangen erfolglosen Versuchen teilte Team82 seine Erkenntnisse im Dezember dem ICS-CERT mit. Das ICS-CERT hatte ebenfalls keinen Erfolg bei der Zusammenarbeit mit Akuvox und veröffentlichte nun einen Bericht, in dem 13 von Team82 gefundene Schwachstellen beschrieben werden. Die Auswirkungen dieser Schwachstellen reichen von fehlender Authentifizierung, hartkodierten Verschlüsselungsschlüsseln, fehlender oder unsachgemäßer Autorisierung bis hin zur Preisgabe sensibler Informationen an unbefugte Benutzer. „Wir glauben, dass es im besten Interesse der Anwender ist, diese Informationen weiterzugeben, in der Hoffnung, dass sie proaktive Schutz-Maßnahmen ergreifen können, indem sie die empfohlenen Abhilfemaßnahmen ergreifen, das Gerät ganz ausrangieren oder den Hersteller unter Druck setzen, diese Schwachstellen tatsächlich zu beheben.“

Empfehlungen

Die Sicherheitsforscher von Team82 empfehlen folgende Abhilfemaßnahmen:

- Stellen Sie sicher, dass das Akuvox-Gerät nicht mit dem Internet verbunden ist, um so diesen Angriffsvektor zu schließen. Allerdings verlieren Administratoren auf diese Weise die Möglichkeit, über die Smartplus-Mobil-App aus der Ferne mit dem Gerät zu interagieren.

- Segmentieren Sie das lokale Netzwerk und isolieren Sie das Akuvox-Gerät vom restlichen Unternehmensnetzwerk. Auf diese Weise wird verhindert, dass sich Angreifer lateral im Netzwerk bewegen können. Zudem sollte sich das Gerät nicht nur in einem eigenen Netzwerksegment befinden, sondern die Kommunikation mit diesem Segment auf ein Minimum von Endpunkten beschränkt sein. Außerdem sollten nur die Ports geöffnet werden, die für die Konfiguration des Geräts benötigt werden und der UDP-Port 8500 für eingehenden Datenverkehr deaktiviert sein, da das Erkennungsprotokoll des Geräts nicht benötigt wird.

- Ändern Sie das Standardpasswort zum Schutz der Weboberfläche, da das Default-Passwort schwach und in der öffentlich zugänglichen Geräte-Dokumentation zu finden ist.

Weitere Informationen, Hintergründe und technische Details finden sich im entsprechenden Blog-Beitrag von #Claroty.