Am 29. Juli 2020 entdeckten Forscher der Sicherheitsfirma Eclypsium eine hochriskante Sicherheitslücke in GRUB2 (GRand Unified Bootloader Version 2), die Milliarden von Linux- und Windows-Systemen gefährdet – selbst dann, wenn Secure-Boot aktiviert ist. Diese Buffer-Overflow-Schwachstelle wurde „Boothole“ getauft und hat die CVE-2020-10713.

Am 29. Juli 2020 entdeckten Forscher der Sicherheitsfirma Eclypsium eine hochriskante Sicherheitslücke in GRUB2 (GRand Unified Bootloader Version 2), die Milliarden von Linux- und Windows-Systemen gefährdet – selbst dann, wenn Secure-Boot aktiviert ist. Diese Buffer-Overflow-Schwachstelle wurde „Boothole“ getauft und hat die CVE-2020-10713.

Um die Lücke erfolgreich ausnutzen zu können, muss ein Angreifer umfangreiche Rechte besitzen oder physischen Zugriff auf das Gerät haben. Laut den Forschern von Eclypsium „können Angreifer, die diese Schwachstelle ausnutzen, hartnäckige, versteckte Bootkits oder bösartige Bootloader installieren, die ihnen nahezu vollständige Kontrolle über das Gerät des Opfers verschaffen könnten.“

Secure-Boot soll eigentlich überprüfen, ob die gesamte Firmware eines Computers vertrauenswürdig ist. Die Sicherheitslücke CVE-2020-10713 ermöglicht es jedoch, Secure-Boot in Systemen auszuhebeln, die GRUB nutzen. Die Lücke beruht auf einer unzureichenden Fehlerbehandlung durch GRUB.

Weitere Schwachstellen in GRUB2

Nach dem ersten Schwachstellenbericht des Eclypsium-Teams entdeckte das Sicherheitsteam von Canonical eine Reihe weiterer Schwachstellen:

- CVE-2020-14308: Heap-basierter Buffer-Overflow in grub_malloc.

- CVE-2020-14309: Integer-Überlauf in grub_squash_read_symlink kann zu Heap-basiertem Überlauf führen.

- CVE-2020-14310: Integer-Überlauf read_section_from_string kann zu Heap-basiertem Überlauf führen.

- CVE-2020-14311: Integer-Überlauf in grub_ext2_read_link kann zu Heap-basiertem Buffer-Overflow führen.

- CVE-2020-15705: Kernel-Signatur wird nicht validiert, wenn ohne Shim gebootet wird.

- CVE-2020-15706: Use-after-free in grub_script_function_create.

- CVE-2020-15707: Integer-Überlauf in initrd Größenbehandlung.

- Betroffene Anbieter

- Betroffen sind alle Betriebssysteme, die GRUB2 mit Secure-Boot nutzen. Laut dem Bericht von Eclypsium haben folgende Anbieter bestätigt, dass sie betroffen sind: Microsoft, UEFI Security Response Team (USRT), Oracle, Red Hat (Fedora und RHEL), Canonical (Ubuntu), Suse (SLES und openSUSE), Debian, Citrix, VMware sowie verschiedene OEMs.

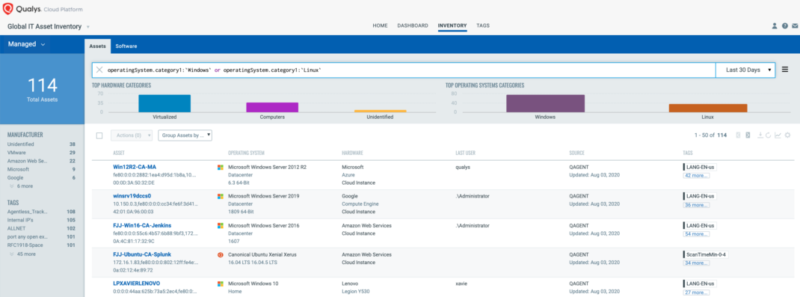

Assets-Ermittlung mit Qualys-VMDR

Der erste Schritt zur Behebung von Schwachstellen und Verringerung von Risiken besteht in der Ermittlung der Assets. Mit Qualys-VMDR lassen sich Windows- und Linux-Systeme leicht identifizieren.

operatingSystem.category1:`Windows` or

operatingSystem.category1:`Linux`

Sobald die Hosts identifiziert sind, können sie mit einem „dynamischen Tag“, gruppiert werden – zum Beispiel „Boothole“. So lassen sich vorhandene Hosts mit Boothole sowie alle neu erzeugten Windows- oder Linux-Hosts in der Umgebung automatisch gruppieren. Durch das Taggen stehen die gruppierten Assets für Abfragen, Berichte und die Verwaltung in der gesamten Qualys-Cloud-Plattform zur Verfügung.

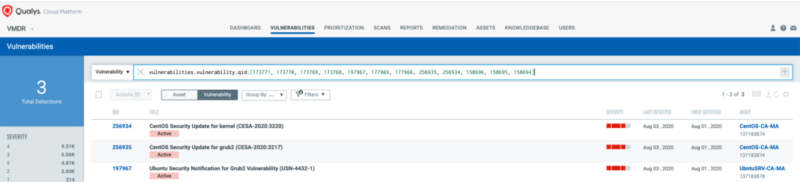

Erkennung der Sicherheitslücke Boothole, CVE-2020-10713

Nachdem die Hosts ermittelt sind, sollten man feststellen, bei welchen die Schwachstelle Boothole angezeigt wird. VMDR erkennt neue Schwachstellen wie Boothole automatisch mithilfe der laufend aktualisierten Knowledgebase.

Um alle Hosts, die mit dem Asset-Tag „Boothole“ markiert sind, in der Schwachstellenübersicht zu sehen, starten man die folgende QQL-Abfrage:

vulnerabilities.vulnerability.qid:[173771, 173770, 173769, 173768, 197967, 177969, 177966, 256935, 256934, 158696, 158695, 158694]

Daraufhin erhält man eine Liste aller betroffenen Hosts.

Diese QIDs sind in der Signaturversion VULNSIGS-2.4.951-3 und höher enthalten. Sie können durch Scannen mit Authentifizierung oder durch den Qualys-Cloud-Agenten erkannt werden.

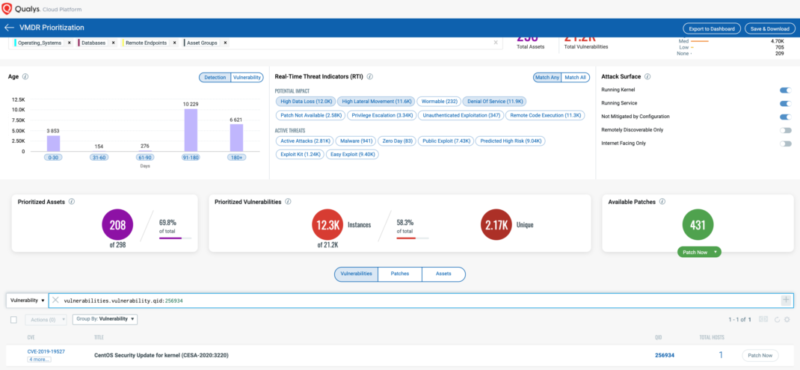

Mit VMDR lässt sich die Sicherheitslücke Boothole für die folgenden Echtzeit-Bedrohungsindikatoren (RTIs) priorisieren: Denial-of-Service, hoher Datenverlust oder High-Lateral-Movement.

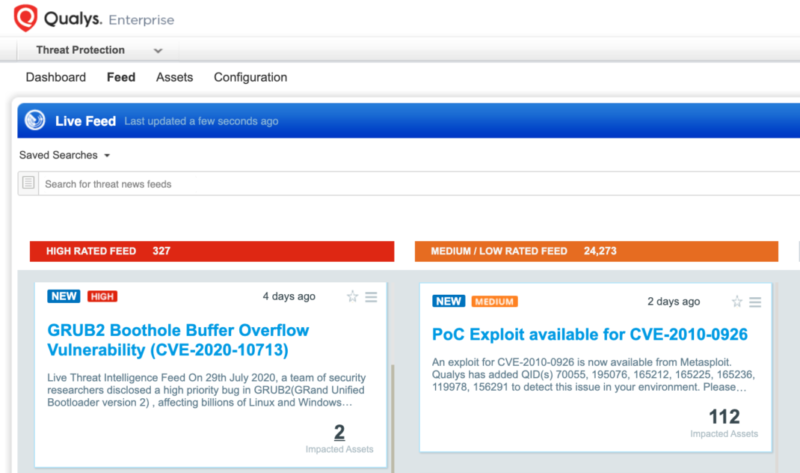

VMDR ermöglicht es auch, diese Bedrohungen proaktiv über den „Live-Feed“ im Auge zu behalten, der zur Priorisierung von Bedrohungen zur Verfügung steht. Da der „Live-Feed“ kontinuierlich um alle neu auftretenden hohen und mittleren Risiken aktualisiert wird, lässt sich klar erkennen, welche Hosts von welchen Bedrohungen betroffen sind.

Klickt man im Boothole-Threat-Feed einfach auf die Zahl der betroffenen Assets, lassen sich die Details zu der Schwachstelle und den betroffenen Hosts anzeigen

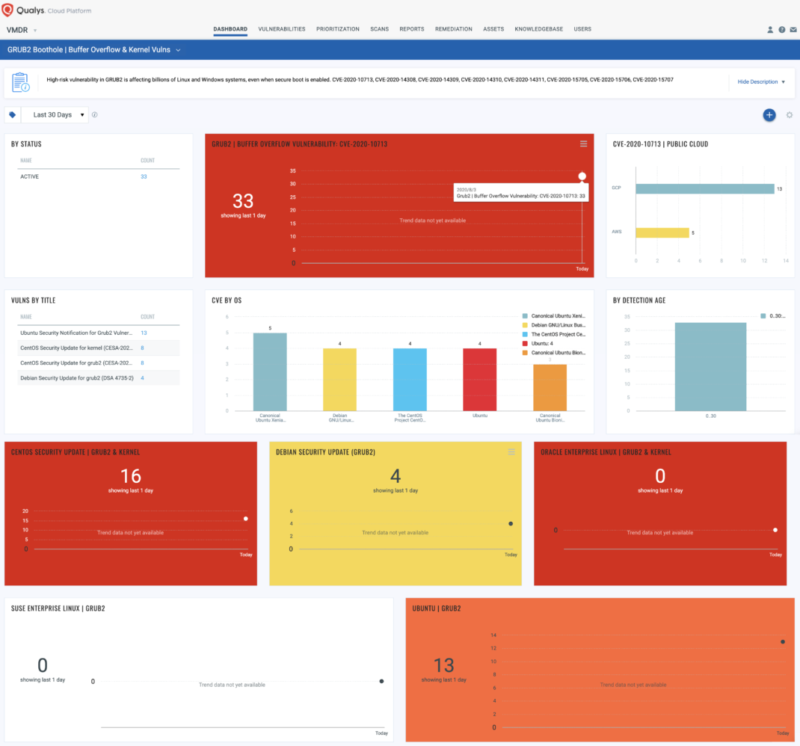

Über das VM-Dashboard kann Boothole, die betroffenen Hosts, deren Status und die gesamte Verwaltung in Echtzeit verfolgen. Wenn die Trendfunktion für Dashboard-Widgets aktiviert ist, lassen sich die Entwicklungen zur Schwachstelle Boothole in der jeweiligen Umgebung auf dem GRUB2-Boothole-Vulnerability-Dashboard verfolgen.

Reaktion: Patches und andere Abhilfemaßnahmen

VMDR patcht Windows-Hosts schnell durch Implementierung der relevantesten anwendbaren Patches für jede Technologieversion. Der Anwender kann einfach im Patch-Katalog „cve:`CVE-2020-10713`“ auswälen und nach den fehlenden Patches filtern. So lassen sich die verfügbaren geeigneten Patches für die Hosts, die mithilfe eines Tags – Boothole – gruppiert wurden, in einem Zug ermitteln und aufspielen.

Für proaktives, kontinuierliches Patchen lässt sich zudem ein Job ohne Patch-Fenster erstellen, um zu gewährleisten, dass alle Hosts laufend die erforderlichen Patches für neu auftretende Schwachstellen erhalten, sobald sie verfügbar werden.

Den Benutzern wird empfohlen, die Patches so schnell wie möglich zu installieren.

Problemabschwächung

Microsoft hat eine Sicherheitsempfehlung zur Behebung der Umgehung von Sicherheitsmerkmalen in GRUB veröffentlicht. Andere betroffene Anbieter stellen Updates für GRUB2 zur Verfügung.

Von Animesh Jain, Vulnerability Signatures Product Manager bei Qualys

#Qualys