Was passiert mit der Cybersicherheit, wenn Mitarbeiter in remote Offices zu Heimarbeitern werden und sich mit entfernten Kunden verbinden, die selbst von zu Hause aus arbeiten? VPNs sind offensichtlich nicht die Lösung. Zero-Trust-Netzwerke dagegen schon.

Security-Experten und -Behörden wissen, dass es nur einen sicheren Weg gibt, ein IT-Gerät vor Malware zu schützen, und das ist dessen vollständige Isolierung. „Air Gapping“ statt Networking bedeutet, dass es keine Verbindungen gibt, über die sich Malware zwischen den Geräten verbreiten kann. Es sei denn, natürlich, ein böswilliger oder fehlbarer Mensch überträgt sie – aber das ist eine andere Geschichte.

Die Menschheit ist derzeit mit dem Coronavirus von ihrer eigenen Version von Malware bedroht. Wissenschaftler haben den Regierungen geraten, dass Menschen isoliert werden müssen, um das Risiko der Verbreitung zu verringern. Die Taktik besteht darin, soziale Isolation zu erzwingen. Büroangestellte zum Beispiel müssen jetzt von zu Hause aus arbeiten – und Telefon, soziale Medien, Messaging und Konferenzschaltungen haben das Geschäftsmeeting, das Großraumbüro oder den freundschaftlichen Händedruck ersetzt.

Die Ironie dabei ist folgende: Jetzt, da die Menschen durch „Air-Gapping“ ihre Sicherheit erhöhen, ist die Angriffsfläche über ihre Kommunikationsmittel erheblich gewachsen. Eine normale Geschäftstransaktion würde normalerweise einen Kontakt aus dem Büro hin zu einem Dienstleistungsunternehmen oder dessen Helpdesk nach sich ziehen. Aber unter dem Lockdown stellt der Mitarbeiter nun einen Kontakt von zu Hause aus her, und auch die Mitarbeiter des Dienstleisters arbeiten von zu Hause aus.

Wie kann die Sicherheit von Peripheriegerät zu Peripheriegerät gewährleistet werden, wenn sich die Peripherie praktisch überall befinden kann?

Das Virtual-Private-Network (VPN) ist der Aufgabe nicht gewachsen

Bisher gab es einen sicheren Weg, Zweigstellen mit der Zentrale zu verbinden: Man mietet eine private Leitung zwischen ihnen. Als dedizierte Direktverbindung ist sie grundsätzlich „luftisoliert“ von anderen Kommunikationsleitungen und daher sehr sicher. Aber es handelt sich um eine kostspielige Lösung, die an beiden Enden eine manuelle Einrichtung erfordert und zudem recht unflexibel ist. Es braucht Zeit, um die Vertragsdetails festzulegen und die Verbindung zu installieren, und wenn zusätzliche Kapazität benötigt wird, muss eine zweite Mietleitung eingerichtet werden.

In den letzten zwanzig oder mehr Jahren waren VPNs die De-facto-Lösung für die sichere Verbindung von Unternehmen zu Unternehmen und Privatanwendern über das Internet. Eine Zweigstelle kann ein VPN einrichten, das eine sichere Verbindung zum nächstgelegenen Server des VPN-Anbieters bietet. Von dort aus kann sie weltweit sicher mit einem Server verbunden werden, der sich näher am Firmenhauptsitz befindet, von wo aus eine letzte VPN-Connection zum Hauptsitz führt.

VPN sah nach der idealen Lösung aus, mit der Ausnahme, dass die Cyberkriminalität inzwischen so viel raffinierter und allgegenwärtiger geworden ist. Da die Mitarbeiter an entfernten Standorten als Reaktion auf die soziale Isolierung noch entlegener werden, richten die Kriminellen ihr Augenmerk auf eben diese Schwachstellen in der Angriffsfläche.

Neue Sicherheitsrisiken

Schon im Frühjahr diesen Jahres warnten einschlägige Organisationen wie das BSI oder die Cybersecurity and Infrastructure Security Agency (CISA) die Wirtschaft vor den wachsenden Sicherheitsrisiken: Da mehr und mehr Unternehmen sich für die Einführung von Telearbeit entscheiden, ermutigen sie die Organisationen, einen erhöhten Stand der Cybersicherheit einzurichten. Insbesondere warnen sie davor:

- Wenn Organisationen VPNs für Telearbeit einsetzen, werden entsprechend mehr Sicherheitslücken gefunden und von böswilligen Cyber-Akteuren ins Visier genommen.

- Da VPNs rund um die Uhr in Betrieb sind, ist die Wahrscheinlichkeit geringer, dass Organisationen sie mit den neuesten Sicherheitsupdates und Patches auf dem Laufenden halten.

- Böswillige Cyber-Akteure können vermehrt Phishing-E-Mails an Telearbeiter verschicken, um deren Benutzernamen und Passwörter zu stehlen.

- Organisationen, die keine Multi-Faktor-Authentifizierung (MFA) für den Fernzugriff verwenden, sind anfälliger für Phishing-Angriffe.

- Organisationen verfügen unter Umständen über eine begrenzte Anzahl von VPN-Verbindungen, nach deren Ausschöpfung kein weiterer Mitarbeiter Telearbeit leisten kann. Bei eingeschränkter Verfügbarkeit können kritische Geschäftsvorgänge beeinträchtigt werden, einschließlich der Fähigkeit des IT-Sicherheitspersonals, Cybersicherheitsaufgaben auszuführen.

Hier ergeben sich mehrere Probleme. Ein VPN verbindet den Endpunkt blind mit einem öffentlichen oder privaten Datacenter und auferlegt keine weiteren Zugangs- oder Authentifizierungsbeschränkungen. Malware, die sich durch das VPN bewegt, erhält vollen Netzwerkzugriff und kann auf jedem Server im Netzwerk nach Schwachstellen suchen. 63 % der Netzwerkverstöße sind auf den Zugriff Dritter zurückzuführen.

Es bestehen weitere Einschränkungen. Wenn VPNs den Datenverkehr zwischen Servern umleiten, tauschen sie Leistung gegen Sicherheit, erhöhen die Latenzzeit und reduzieren die Bandbreite. Während es noch relativ einfach ist, ein einzelnes VPN zwischen zwei Büros einzurichten, wird die Einrichtung und Verwaltung von Hunderten von VPN-Tunneln zu jedem Heimarbeiter zu einem großen Problem.

Gibt es eine bessere Lösung?

Die Zero-Trust-Alternative

„In der täglichen Praxis ist es von entscheidender Bedeutung, dass jeder Mitarbeiter im Unternehmen die Möglichkeit hat, auf alle Anwendungen zuzugreifen, wann immer er sie braucht, egal wo auf der Welt er sich befindet. Diesen Zugang zu sichern, ist nicht länger optional, sondern ein Muss“. So Chakib Abi Saab, CTO der OSM Maritime Group – der genauso gut für jede Organisation sprechen könnte, die sich derzeit der sozialen Isolation und der Heimarbeit anpasst.

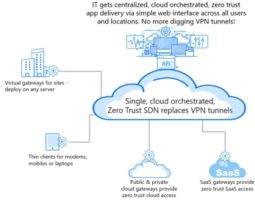

Es gibt mittlerweile allerdings eine probate Alternative zu VPN-Verbindungen. Dabei handelt es sich um eine reine Software-Lösung, die als Software-as-a-Service (SaaS) verfügbar ist. Dazu wird keine zusätzliche Hardware benötigt, sondern lediglich die Software – die für Windows, Mac, Linux und mobile Geräte verfügbar ist – und auf jedem Endpunkt installiert wird.

Jeder Endpunkt verfügt nun über einen sicheren, streng kontrollierten Zugang direkt zu den zulässigen Private Cloud-, Public Cloud- und SaaS-Diensten. Ein derartiges „Zero-Trust“-Netz, lässt nur bestimmte, authentifizierte Anwendungssitzungen zu. Sie „posaunen“ keine Daten mehr in der Infrastruktur des Unternehmens herum oder fügen Latenzzeiten, Paketverluste und Fehlerquellen hinzu. Anstatt neue VPN-Tunnel zu jedem sich verlagernden Endpunkt zu graben, erhält das Unternehmen ein Werkzeug zur Kontrolle des Datentraffics, mit einfacher, zentralisierter Transparenz des gesamte Netzwerkes.

VPNs sind bekannt dafür, die Leistung von Anwendungen zu beeinträchtigen. Derzeit ist dies noch gravierender, weil VPNs Apps auf einige wenige VPN-Konzentratoren, dann auf ein Unternehmensnetzwerk und schließlich auf die Cloud übertragen. Das mag eine „landschaftlich reizvolle Route“ sein – aber die zusätzlichen Latenz und Fehlerquellen sind nicht wirklich schön. Eine Zero-Trust-Lösung hingegen leitet Daten direkt auf den Pfaden mit der besten Performance weiter. Die Anwendungsleistung wird spürbar verbessert, und die Mitarbeiter zu Hause oder an entfernten Standorten sind nicht mehr benachteiligt. Tatsächlich das Zero-Trust-Networking heute in der Lage, das Konzept des VPN durch ein sicheres und hochperformantes Networking zu ersetzen.

Von Galeal Zino, CEO vei Netfoundry