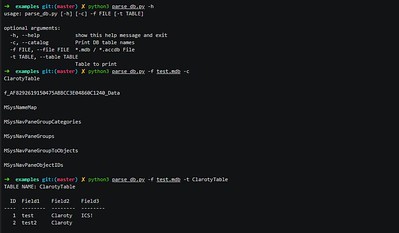

Der neue „AccessDB-Parser“ ermöglicht die schnelle Analyse von Microsoft-Access-Datenbank-Dateien (.mdb/.accdb) und unterstützt dadurch Security-Teams bei Aktivitäten wie Testen, Fuzzing oder Reverse-Engineering-Untersuchungen. Das Tool wurde von Sicherheitsforschern des OT-Security-Spezialisten Claroty komplett in Python entwickelt und ist nun für alle Interessierten zugänglich. Unterstützt werden die Microsoft-Access-Versionen 1995 bis 2010.

Der neue „AccessDB-Parser“ ermöglicht die schnelle Analyse von Microsoft-Access-Datenbank-Dateien (.mdb/.accdb) und unterstützt dadurch Security-Teams bei Aktivitäten wie Testen, Fuzzing oder Reverse-Engineering-Untersuchungen. Das Tool wurde von Sicherheitsforschern des OT-Security-Spezialisten Claroty komplett in Python entwickelt und ist nun für alle Interessierten zugänglich. Unterstützt werden die Microsoft-Access-Versionen 1995 bis 2010.

Der „AccessDB-Parser“ wurde ursprünglich vom Forschungsteam um Uri Katz dazu entwickelt, die Scan-Funktionen der Anwendungs-DB (AppDB) von Claroty-Continuous-Threat-Detection (CTD) zu unterstützen. „AppDB“ ermöglicht eine sichere, effektive und nicht-intrusive Methode zur Identifizierung und Verwaltung von Assets in OT-Umgebungen, indem Artefakte, wie Konfigurationsdateien von speicherprogrammierbaren Steuerungen (SPS) und Fernbedienungsterminals (Remote-Terminal-Units/RTUs), analysiert werden. Um ein Höchstmaß an Transparenz zu erreichen, sollte ein Tool entwickelt werden, mit dessen Hilfe auch andere Typen von SCADA-Projektdateien in Form von .mdb-Dateien verarbeitet werden können. Zudem sollte es möglich sein, Tests zu erstellen, Testergebnisse zu verifizieren und Testprozesse zu automatisieren. Hierfür wurde ein eigenes Parsing-Tool entwickelt, welches nun als Open-Source-Programm zur Verfügung steht. Das Tool lässt sich leicht modifizieren, an unterschiedliche Bedürfnisse anpassen, weiterentwickeln und stellt eine große Hilfe insbesondere für Reverse-Engineering-Spezialisten dar.

Weitere Informationen zum neuen Tool finden sich im Claroty-Blog, eine Demo kann hier angeschaut und das Tool hier heruntergeladen werden.

#Claroty