Ohne ordnungsgemäß konfigurierte Remote-Access-VPNs kann der IPv6-Verkehr über die entfernt installierten Geräten den Sicherheitskontrollen des Unternehmens entkommen.

Unternehmen, die nicht wissen, welche Rolle IPv6 auf den Geräten von Remote-Benutzern spielt, laufen Gefahr, dass diese Maschinen auf verbotene Websites zugreifen, obwohl VPNs verwendet werden. Ein solches Loch ergibt sich aus der Tatsache, dass einige der Remote-Access-VPNs so konfiguriert sind, dass diese die festgelegten Sicherheitskontrollen nur auf IPv4-Datenverkehre anwenden. Meist wurden bei diesen Lösungen ähnliche Schutzmaßnahmen für IPv6-Datenverkehre nicht aktiviert. Durch diese Nachlässigkeit kann der IPv6-Verkehr direkt auf das Internet zugreifen, ohne dass dieser irgendwelche Kontrollen erfährt. Das als IPv6-VPN-Breakout bekannte Problem ist bereits seit vielen Jahren bekannt, wird jedoch immer wieder übersehen.

Warum wird IPv6-VPN-Breakout oft übersehen?

In den meisten Unternehmen wissen die Administratoren wenig über die Verwendung von IPv6 auf Geräten, die über VPN auf die Netzwerke zugreifen. Telefone, Tablets und Laptops, die für den Fernzugriff auf Unternehmensnetzwerke verwendet werden, unterstützen IPv6 im Allgemeinen ebenso wie Mobilfunkdienste, die diese für den Internetzugang nutzen können.

Da das Wissen in den Unternehmen um IPv6 immer noch sehr lückenhaft ist, verkennen die Unternehmen auch die durch IPv6 entstehenden Sicherheitsprobleme. Meist werden die VPNs so konfiguriert, dass nur der IPv4-Verkehr überprüft wird. Dabei wird oft übersehen, dass dadurch mobile Geräte frei auf IPv6-Sites zugreifen können und somit zur Gefahr für das Unternehmensnetzwerk werden können.

Der IPv4-Schutz besteht darin, dass der VPN-Konzentrator die über die VPNs und das Internet zu übertragenen Datenverkehre überprüft. Soll ein Datenstrom übermittelt werden, auf den gemäß den vom Unternehmen konfigurierten Richtlinien nicht zugegriffen werden darf, wird der Datenverkehr für dieses Ziel blockiert.

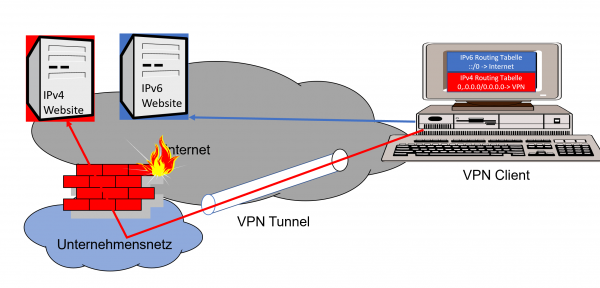

Abbildung 1 zeigt einen typischen VPN-Benutzer, der über einen IPv4-basierten VPN-Tunnel mit dem Internet-Perimeter seines Unternehmens kommuniziert. Die rote Linie stellt den IPv4-Verkehr dar. Dieser wird über die Kontrollressourcen des Unternehmens geleitet und gibt somit die erwünschten Verkehrsbeziehungen zum Internet frei. Der gesamte IPv4-Verkehr wird durch den VPN-Tunnel geführt und kann nicht direkt auf das Internet zugreifen. Die Ausnahme bildet der IPv6-Verkehr (blaue Linie). Die IPv6-Verkehrsströme unterliegen keinerlei Kontrolle.

Mit Hilfe des sogenannten No-Split-Tunneling wird bei den meisten VPNs dafür gesorgt, dass alle vom Nutzer ausgehenden IPv4-Verbindungen immer und ausschließlich über das VPN übermittelt werden und somit die Sicherheit im gesamten Unternehmen gewährleistet wird. Ohne die Split-Tunneling-Funktion können entfernt installierte Geräte nach dem Aufbau einer VPN-Verbindung keine separate Verbindung zum Internet mehr aufbauen.

Dies geschieht in der Regel durch das Propagieren einer IPv4-Default Route (0.0.0.0.0.0/0.0.0.0.0.0) über den VPN-Tunnel an den VPN-Client. Diese IPv4-Default Route wird in die Routingtabelle des VPN-Clients eingefügt (in Abbildung 1 als rotes Feld auf dem Laptop-Bildschirm dargestellt). Hat der Benutzer sein VPN aktiviert, werden alle seine Verbindungen zu IPv4-Websites über das Intranet des Unternehmens geleitet.

Das Sicherheitsproblem besteht darin, dass in vielen Unternehmen oft nicht die No-Split-Tunneling-Einstellungen des VPN genutzt wird, um die IPv6-Default Route zu beeinflussen, die sich ebenfalls in der VPN-Client-Routingtabelle (::/0) befindet (blaue Feld auf dem Laptop). Der IPv6-Verkehr verfügt dadurch über einen direkten Weg ins Internet und umgeht so alle Sicherheitsmaßnahmen des Unternehmens.

Unternehmen sollten sich der Tatsache bewusst sein, dass sie bereits IPv- fähige Geräte in ihren Netzwerken haben. Aus diesem Grund muss aktiv an der Beseitigung der beschriebenen Sicherheitsschwäche gearbeitet werden.

So verhindern man den Ausbruch aus IPv6-VPNs

Der einfachste Weg zur Beseitigung dieses Problems besteht in der Aktivierung von IPv6 im VPN und im Unternehmensbereich. Mehr als 20 Jahre nach der Einführung von IPv6 im Internet sollten die Unternehmen damit beginnen, die Möglichkeiten der IPv6-Konnektivität in ihrem Internet-Perimeter zu aktivieren und anschließend auf ihre VPNs zu erweitern. Die modernen Enterprise-Firewalls und die zugehörige VPN-Software ist in der Regel bereits IPv6-fähig und die vorhandenen IPv6-Protokollmechanismen müssen nur noch aktiviert und konfiguriert werden. In diesem Fall sehen die Verkehrsflüsse wie folgt aus:

In Abbildung 2 ist eine IPv6-fähige VPN-Architektur dargestellt, bei der der VPN-Client sowohl IPv4- als auch IPv6-Netzwerkverbindungen nutzt. Der VPN-Client verfügt sowohl über eine IPv4- als auch über eine IPv6-Routingtabelle mit den spezifischen Default Routen, die den Internetverkehr über den VPN-Tunnel umleiten. Dadurch können die Internet-Perimeter-Systeme des Unternehmens beide Protokolle überprüfen, die spezifischen Sicherheitsvorkehrungen anwenden und einen Ausbruch aus dem IPv6 VPN verhindern.

Eine zweite Möglichkeit zur Abwehr von Ausbrüchen aus IPv6-VPNs besteht in der Verwendung eines VPN-Clients, der IPv6-Leaks von sich aus verhindert. So lässt sich beispielsweise auf dem AnyConnect-Client von Cisco in Verbindung mit der ASA-Security-Appliance die Split-Tunneling-Funktion auf IPv6-fähigen Clients konfigurieren. Ebenso sind Palo-Alto-Networks-GlobalProtect-VPN und der Fortinet-SSL-VPN-FortiClient IPv6-fähig. Es geht bei diesen Geräten nur darum, IPv6 zu aktivieren und die entsprechenden VPN-Richtlinien umzusetzen.

Einige Unternehmen verfolgen auch den Ansatz, die IPv6-Konnektivität an zentraler Stelle zu unterbrechen, wenn der entsprechende VPN-Tunnel eingerichtet ist. In diesem Fall propagiert der VPN-Server die IPv6-Default Route (::/0) und trägt diese in die Routingtabelle des VPN-Clients ein. Dadurch leitet der betreffende Client alle IPv6-Verbindungen in den VPN-Tunnel um. Wenn das VPN und das interne Unternehmensnetzwerk jedoch nur IPv4 verarbeiten, laufen alle IPv6-Verbindungen in die Leere. Unternehmen sollten jedoch die IPv6-Default Route nicht propagieren, wenn es keine IPv6-Konnektivität zum VPN hat. Der Grund hierfür besteht darin, dass VPN-Clients, die auf IPv6-Anwendungen bzw. IPv6-Ressourcen zugreifen, Probleme mit der Zugriffsgeschwindigkeit bekommen. Versucht ein Benutzer beispielsweise auf eine IPv6-fähige Internet-Seite zuzugreifen, kommt es zuerst zu einer fehlgeschlagene IPv6-Verbindungen und erst nach einem Timeout greift der Client auf ein (hoffentlich eingerichtetes) Fallback zu IPv4 zurück.

Die dritte Option zur Verhinderung eines IPv6-Ausbruchs aus einem VPN besteht in der Aktivierung des Domain-Name-Systems (DNS). In diesem Fall bleibt das reine IPv4-VPN bestehen und alle DNS-Adressauflösungen werden über den Tunnel übermittelt. Dadurch laufen IPv6-DNS-Abfragen ins Leere, aber alle IPv4-Abfragen werden erfolgreich beantwortet. Dieser Lösungsansatz hat jedoch einige Nachteile: Die IPv6-fähige Anwendungen verlangsamen sich, da die IPv6-DNS-Auflösungen und die dadurch resultierenden Verbindungsversuche zu einem Session-Timeout und zu einem Rückfall auf IPv4 führen. Auch erschwert diese Lösung die Fehlerbehebung bei Anwendungsproblemen, da der IT-Administrator bei Anwendungsproblemen sowohl die IPv4- und/oder IPv6-Ressourcen (DNS, Konnektivität, VPN-Richtlinien und VPN-Client-Konfiguration) untersuchen muss.

Fazit

Je länger die Unternehmen mit der Umsetzung von IPv6-fähigen Remote-Access-VPNs warten, desto schlimmer wird das IPv6-VPN-Breakout-Problem. Die Endgeräte werden zunehmend IPv6 nutzen und dadurch immer weniger IPv4-Verkehre über die Firmen-VPNs übermitteln. Aus diesem Grund sollten die Unternehmen sich des Problems bewusst werden und aktive Maßnahmen einleiten, um IPv6 auf dem Internet-Perimetern und den genutzten Remote-Access-VPNs bereitzustellen.

#Netzpalaver