Ineffiziente Reaktionen auf E-Mail-Angriffe sorgen bei Unternehmen jedes Jahr für Milliardenverluste. Für viele Unternehmen ist das Auffinden, Identifizieren und Entfernen von E-Mail-Bedrohungen ein langsamer, manueller und ressourcenaufwendiger Prozess. Infolgedessen haben Angriffe oft Zeit, sich im Unternehmen zu verbreiten und weitere Schäden zu verursachen. Laut Verizon dauert es bei den meisten Phishing-Kampagnen nur 16 Minuten, bis jemand auf einen bösartigen Link klickt. Bei einer manuellen Reaktion auf einen Vorfall benötigen Unternehmen jedoch circa dreieinhalb Stunden, bis sie reagieren. In vielen Fällen hat sich zu diesem Zeitpunkt der Angriff bereits weiter ausgebreitet, was zusätzliche Untersuchungen und Gegenmaßnahmen erfordert.

Die schiere Masse an Angriffen überfordert

In einer aktuellen Umfrage fanden Sicherheitsforscher von Barracuda heraus, dass ein Unternehmen durchschnittlich dreieinhalb Stunden (212 Minuten) benötigt, um einen Angriff zu beheben. Zudem verbringen 11 Prozent der Unternehmen mehr als sechs Stunden mit Untersuchungen und Korrekturen. Barracuda betrachtete hierfür die Ergebnisse von E-Mail-Bedrohungsscans von 383.790 Postfächern in 654 Unternehmen über einen Zeitraum von 30 Tagen. Die Scans identifizierten fast 500.000 bösartige Nachrichten in diesen Posteingangsbereichen. Im Durchschnitt hatte jedes Unternehmen mehr als 700 bösartige E-Mails, auf die Benutzer jederzeit zugreifen konnten. Bei dreieinhalb Stunden Bereinigung pro Kampagne würde es Tage, wenn nicht Wochen dauern, bis ein Unternehmen all diese bösartigen Nachrichten identifiziert, untersucht und bereinigt hat.

Zusätzlich zu diesen Angriffen, die sich bereits in den Mailboxen befanden, meldeten Benutzer jeden Tag verdächtige Nachrichten an die IT-Abteilung. Basierend auf Daten von Barracuda, reagiert ein typisches Unternehmen täglich auf etwa fünf E-Mail-Sicherheitsvorfälle. Mit durchschnittlich 3,5 Stunden für die Reaktion auf jeden Vorfall dauert es mehr als 17 Stunden, was zwei Vollzeitmitarbeitern entspricht, um auf diese täglichen Meldungen zu reagieren. Diese Zeit könnte stattdessen auf proaktivere Sicherheitsmaßnahmen aufgewendet werden, wie etwa Sicherheitstrainings für Mitarbeiter, die Verwaltung von Sicherheitspatches oder die Untersuchung zugestellter E-Mails auf bösartige Inhalte.

Drei Maßnahmen zur Verbesserung der Reaktionszeiten bei Sicherheitsvorfällen

Unternehmen haben selten genug Zeit und Ressourcen, um auf alle Vorfälle nach Best-Practices zu reagieren. Häufig müssen IT-Abteilungen Prioritäten setzen, welche bösartigen Nachrichten zuerst untersucht werden, sodass andere Benutzer und Daten exponiert bleiben. Im Folgenden drei Maßnahmen für Unternehmen, um Incident-Response zu verbessern:

1. Bewertung von E-Mail-Schwachstellen: Posteingänge des Unternehmens sollten gescannt werden, um bösartige E-Mail- und Social-Engineering-Angriffe zu finden, die das E-Mail-Gateway übersehen hat. Dies hilft, die Schwachstellen im E-Mail-System sowie den Umfang der zu untersuchenden und zu behebenden Probleme zu verstehen.

2. Spear-Phishing-Schutz mithilfe von KI: Die Einführung eines KI-basierten Schutzes vor Phishing und Account-Takeover hilft IT-Teams, diese Bedrohungen effektiver zu blockieren und Angreifern einen Schritt voraus zu sein, indem mithilfe künstlicher Intelligenz in Echtzeit nach Anomalien gesucht wird.

3. Automatisierung der Incident-Response: Eine automatisierte Lösung für die Reaktion auf Vorfälle hilft, Bedrohungen, die während des E-Mail-Scans in den Posteingangsordnern der Benutzer gefunden wurden, schnell zu beseitigen und die Korrektur für alle zukünftigen Nachrichten effizienter zu gestalten. Mit automatisierten Lösungen für die Incident-Response können Unternehmen effizient alle internen Benutzer identifizieren, die eine bösartige E-Mail erhalten haben, und alle Instanzen davon entfernen. Zudem ermöglichen diese Lösungen auch die automatische Zusendung von Meldungen an betroffene Benutzer, um sie vor der Bedrohung zu warnen oder andere Anweisungen zu geben.

Die Untersuchung zeigt, dass Unternehmen mit einer automatisierten Incident-Response ihre Reaktionszeit um durchschnittlich 95 Prozent reduzieren können. So dauert beispielsweise die Reaktion auf Vorfälle bei 78 Prozent der Unternehmen mit automatisierter Vorfallreaktion weniger als 10 Minuten.

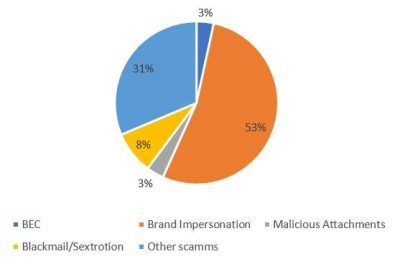

Eine schnelle und automatisierte Reaktion auf Vorfälle ist mittlerweile wichtiger denn je, da ausgefeilte Spear-Phishing-Angriffe zur Umgehung der E-Mail-Sicherheit immer häufiger auftreten. So sind etwa BEC-Angriffe (Business-Email-Compromise), die keine bösartigen Links oder Anhänge enthalten, enorm effektiv: In den letzten drei Jahren haben diese Angriffe laut FBI zu Verlusten von 26 Milliarden US-Dollar geführt. Im Wettlauf gegen Cyberkriminelle verbessert die Automatisierung der Incident-Response daher erheblich die Reaktionszeit auf Vorfälle, hilft die Unternehmenssicherheit zu stärken, Schäden zu begrenzen und spart IT-Teams wertvolle Zeit und Ressourcen.

Von Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks

#Netzpalaver #Barracuda