Die Anforderungen der Anwendungen nach verzögerungsarmen Verbindungen sorgen dafür, dass MPLS und auch die herkömmliche Netzwerk-WAN-Architekturen bald aussterben werden.

In von Gartner unter dem Titel „The Edge will eat the Cloud“ veröffentlichten Maverick Research Studie (www.gartner.com/doc/3806165/maverick-research-edge-eat-cloud) behaupten die Verfasser, dass das starke Wachstum des Internets der Dinge (IoT) und der bevorstehende Trend zu interaktiven Benutzeroberflächen den Schwerpunkt der Datenproduktion von den zentralen Datenzentren weg an den Rand der Netzwerke verschieben wird. In solchen hyperkonvergenten digitalen Welten werden Millisekunden wichtig. Denn Menschen, die virtuelle Realität und selbstfahrende Autos nutzen, benötigen ihre Daten immer sofort.

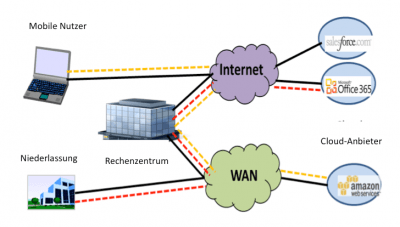

Die Cloud-2.0-Architekturen erfordern völlig neue Netzwerk- und Sicherheitsarchitekturen. In den heutigen Unternehmensnetzwerken wird der Verkehr immer an ein zentrales Rechenzentrum übermittelt. In den Rechenzentren werden die Virtual-Private-Networks (VPNs) zentral bereitgestellt und gemanagt, die mobilen Geräte verwaltet, die Proxies, Firewalls und die Übergänge zwischen dem privaten und den öffentlichen Netzwerken realisiert. Der gesamte Datenverkehr wird in den Zentralen gesammelt, da die Sicherheitskontrollen alle Endgeräte im Edge-Bereich zu teuer sind. Durch die starke Verteilung der Rechenzentren in Cloud 2.0 wird die Sicherheit auch stärker verteilt.

Die Kosten für das Einrichten von Netzwerk- und Sicherheitssoftware am Rande von Netzwerken sind dramatisch rückläufig, da Startups neue Lösungsansätze auf den Markt bringen. Anstelle einer dreigeteilten Netzwerkarchitektur (Edge, Distribution und Core), in der sich alle Routing-Intelligenz- und alle Sicherheitskontrollen auf dem Distribution-Layer befinden, verfügen zukünftige Netzwerkarchitekturen über einen intelligente Edge-Devices ohne jede Verteilfunktion. Der Kern dieser Art von Architektur basiert auf einer superschnellen IP-Weiterleitungsebene.

Die heutigen softwaredefinierten WAN-Implementierungen (SD-WAN) nutzen noch immer gewisse Verteilfunktionen, anstatt die Benutzer direkt mit den benötigten Services zu verbinden. SD-WANs nutzen in der Regel vorinstallierte (statische) Tunnel, die einen Overhead von ca. 30 Prozent der genutzten Bandbreite erzeugen. In vielen Fällen wird ein Tunnel zu einem in der Cloud angesiedelten Sicherheitsstack aufgebaut. Dieser Tunnel sorgt für erhebliche Verzögerungen und somit zu Leistungseinbußen bei den genutzten Anwendungen.

Vielfach findet ein Anwender im Büro eine langsamere Cloud-Anwendungsperformance vor als wenn er von zu Hause aus arbeitet. Dies liegt an den Netzkonstrukten, die in den Unternehmen realisiert werden. Beispielsweise benötigt ein Benutzer für das Herunterladen einer 100-Megabyte-Datei von Office-365-Sharepoint zwei Minuten und 10 Sekunden. Im Gegensatz dazu wird für den Download in seinem Home-Office nur 13 Sekunden benötigt.

Eine genaue Analyse der Verbindungen ergab: Von seinem Büro in der Niederlassung in Hamburg meldete sich der Benutzer an seinem VPN an. Damit erhält er Zugang zum Gast-WLAN. Dieses verfügt über einen IPsec-Tunnel zum WLAN-Controller. Der Tunnel verlief über ein SD-WAN, durch ein 500 km entferntes Rechenzentrum und anschließend wieder zurück zur gehosteten Office-365-Site in Hamburg. Die Verzögerung vom Home-Office aus zu Office-365 betrug 8 ms. Die gleiche Verbindung vom Büro aus betrug 52 ms für kurze Pakete und 77 ms für große Pakete. Die großen Pakete wurden fragmentiert und zusätzlich durch den Verschlüsselungsprozess von drei verschiedenen IPsec-Tunneln (VPN, WLAN und SD-WAN) verzögert, obwohl der Auftragnehmer bereits über eine sichere TLS-Verbindung zu Office-365 verfügte.

MPLS geht seinem Ende entgegen

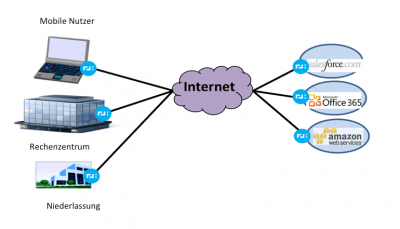

Bedeutet die Zukunft von WANs, dass kein WAN mehr genutzt wird? In einer Cloud, einer mobilen Umgebung, einer digitalen Welt, in der jede Millisekunde zählt, ist das Internet immer das beste Netzwerk, um Benutzer mit Cloud-Anwendungen zu verbinden. Private Internets dienen der Verbindung der Dienste und Anwendungen. Alle Tunnel, einschließlich MPLS und IPSec, basieren auf statischen Konfigurationen und erhöhen dadurch zwangsläufig die Verzögerungszeiten. Da die Verschlüsselung heute auf der Anwendungsschicht realisiert wird, fügen die Tunnel nur unnötige Verschlüsselungen (und somit Verzögerungen) hinzu. Laut Google Statistics nutzen 71 (37 im Vorjahr) der Top 100 Websites standardmäßig HTTPS.

MPLS versprach den Anwendern eine Verbesserung im QoS- und Sicherheitsbereich. Mit der Verfügbarkeit der Anwendungsverschlüsselung wird MPLS jedoch irrelevant. MPLS verteuert inzwischen den Datentransport und erhöht gegenüber modernen Lösungsansätzen die Verzögerungszeiten. MPLS-Points of Presence (PoPs) befinden sich selten in der Nähe von den Clouds in denen sich die Rechner und das Caching angesiedelt sind. Inzwischen stagniert die Anzahl der MPLS-PoPs, während die Anzahl der Internet-Peering-Points (die sich gemeinsam mit den Content-Distributionsnetzen und den lokalen Cloud-Hosting-Sites an einem Ort befinden) dramatisch zunimmt und somit Inhalte (Daten) und Computer dem Nutzer näher bringt. Dadurch wird MPLS auf das Abstellgleis abgedrängt und wird bald neben ATM und Frame-Relay auf dem Netzwerkfriedhof begraben werden.

Fazit

Er ist zu erwarten, dass sich im Cloud-2.0-Zeitalter die Cloud-Anbieter um die Netzverbindungen kümmern werden, damit die Leistung und Sicherheit ihrer Anwendungen bis hin zum Benutzer sichergestellt wird. Da jede Millisekunde zählt, verlassen sich Cloud-Anbieter auf Over-the-Top- (OTT-)Bereitstellung auf dem Internet-Transport, um sich mit den Nutzern zu verbinden und private Internetworks für deren interne Nutzung aufzubauen.

#Netzpalaver