Mit 2FA bietet Airlock eine Lösung zur Zwei-Faktor-Authentifizierung, die dabei hilft, Benutzerkonten besser abzusichern, als dies allein mit Benutzername und Passwort möglich wäre. Das IT-Testlab Dr. Güttich hat die „Airlock 2FA“ einem entsprechenden Praxistest unterzogen.

Mit 2FA bietet Airlock eine Lösung zur Zwei-Faktor-Authentifizierung, die dabei hilft, Benutzerkonten besser abzusichern, als dies allein mit Benutzername und Passwort möglich wäre. Das IT-Testlab Dr. Güttich hat die „Airlock 2FA“ einem entsprechenden Praxistest unterzogen.

Diese zusätzliche Sicherheit muss im heutigen Arbeitsalltag unbedingt gewährleistet werden, leider bringt eine Zwei-Faktor-Authentifizierung aber immer erhöhten Aufwand für die Anwender mit und gilt deshalb in der Praxis als unbeliebt. „Airlocks 2FA“ mit Zero-Touch-Authentifizierung soll hier mit seiner einfachen Bedienung Abhilfe schaffen.

Airlock bietet mit IAM (Identity- and Access-Management) eine zentrale Authentisierungsplattform für Unternehmen an. Diese unterstützt eine große Zahl an Authentifizierungsverfahren, wie zum Beispiel Zwei-Faktor-Authentifizierung (2FA) mit mTAN, OATH oder auch E-Mail und automatisiert die Benutzeradministration. Da die Self-Service-Funktionalität besonders leistungsfähig ist, können die Anwender den größten Teil der mit der Verwaltung ihrer Konten zusammenhängenden Tätigkeiten selbst erledigen, was das Helpdesk und die IT-Abteilung entlastet. Airlock-2FA wurde nahtlos in das IAM-Produkt integriert und erweitert die eben genannten Zwei-Faktor-Authentifizierungsmethoden wie mTAN und OATH um eine zusätzliche Option.

Die Funktionsweise von Airlock-2FA

Bei Airlock-2FA handelt es sich um einen Cloud-basierten Service, der zusammen mit dem Airlock-Gateway und der genannten IAM-Lösung zum Einsatz kommt. Kunden können diesen Dienst optional zu den genannten Airlock-Produkten dazu buchen.

Ein besonderes Highlight von Airlock-2FA ist das Zero-Touch-Feature. Dieses macht ein sicheres Einloggen ohne weitere Benutzerinteraktion möglich und soll damit dafür sorgen, dass der Login-Prozess genauso einfach abläuft, wie bei Konten, die nur mit Username und Passwort abgesichert werden. Wie das genau funktioniert, zeigt der Test.

Airlock-2FA im Test

Im Test verwendeten wir eine Demo-Umgebung mit einem Testunternehmen namens “Virtinc”, dessen Benutzer über unterschiedliche Authentifizierungs-methoden auf die Virtinc-Online-Assets (in der Testumgebung handelte es sich dabei um ein WordPress-Blog) zugriffen. Konkret arbeiteten wir dabei mit der zum Testzeitpunkt aktuellen Versionen der IAM-Lösung (7.2.1). Die für den Test erzeugten Benutzerkonten setzten unterschiedliche Authentifizierungsmethoden ein. Dazu gehörten einmal ein einfacher Login per Passwort, außerdem verwendeten wir auch Zwei-Faktor-Authentifizierungen mit Codes per E-Mail und mTAN (SMS). Dazu kam zusätzlich noch ein Nutzerkonto, das sich via OATH über den Google-Authenticator anmeldete.

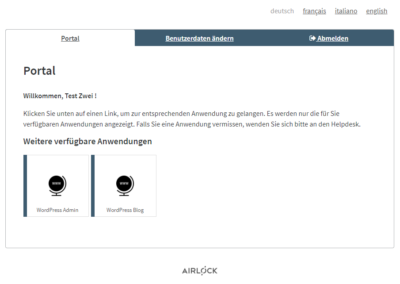

Nach dem Login konnten die Anwender in unserer Testumgebung auf das erwähnte WordPress-Blog von Virtinc zugreifen, und zwar als Administrator und als User. Unsere Aufgabe im Test war es nun, die genannten Benutzerkonten auf Airlock-2FA umzustellen, so dass sie genau wie zuvor weiterarbeiten konnten, nur eben statt der jeweils vorher verwendeten Authentifizierungsmethode mit Airlock-2FA. Wir richteten damit unser System administratorseitig so ein, dass es 2FA einsetzte und stellten die Benutzerkonten dann so um, dass sie innerhalb einer vorgegebenen Zeitspanne von den Anwendern selbst auf das neue Authentifizierungssystem migriert wurden. Die eigentliche Arbeit des Umstellens übernehmen in der Praxis also die User selbst, die im Laufe dieses Prozesses auch gleich über die Migration und die damit verbundenen Konsequenzen informiert werden.

Im Rahmen des Tests nahmen wir zunächst einmal den bei der Umstellung anfallenden Arbeitsaufwand unter die Lupe, und zwar sowohl für die Administratoren als auch für die User, die ihre Konten mit Hilfe der Self-Service-Funktionen selbst migrierten. Zum Schluss sahen wir uns die Funktionsweise von Airlock-2FA im laufenden Betrieb an, testeten das Zero-Touch-Feature und analysierten unsere Ergebnisse.

Die Implementierung von 2FA in unserer Testumgebung: Arbeiten auf Administratorseite

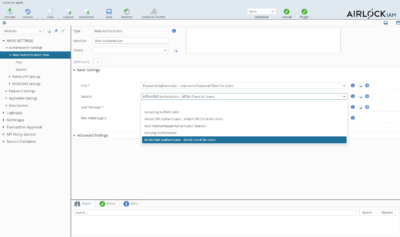

Um die Lösung in Betrieb zu nehmen, loggten wir uns zunächst einmal beim IAM-Konfigurations-werkzeug ein, um die Konfiguration auf Administratorseite vorzunehmen. Sobald das erledigt war, wechselten wir nach “Konfiguration / MAIN SETTINGS / Authentication Settings / Main Authentication Flow” und stellten dort unter den “Basic Settings” unter “Second” als zweite Authentifizierungsmethode die Option “Auth Method Based Authenticator Selector” ein. Diese sorgt dafür, dass die Administratoren dazu in die Lage versetzt werden, für jeden Anwender einen spezifischen zweiten Faktor zu definieren.

Im zweiten Schritt geht es zunächst darum, das Plugin „Airlock 2FA Settings“ in die Konfiguration einzubinden. Das geht ebenfalls über den Eintrag „Authentication Settings“ unter „MAIN SETTINGS“. Im Rahmen der Installation des Plugins müssen die zuständigen Mitarbeiter dann noch die verwendete Datenbank und das Default-Plugin für die Verschlüsselung auswählen. Das geht in den meisten Fällen – so auch bei uns – über eine Selektion aus einer Drop-Down-Liste heraus. Anschließend wechseln die Administratoren nach “Konfiguration / MAIN SETTINGS / Authentication Settings / Airlock 2FA Settings / Futurae Server”. Dort war es nötig, die Service ID, den Authentication API Key und den Administration API Key für den Futurae-Server einzutragen (diese Informationen hatten wir im Vorfeld von Airlock erhalten) und anschließend die geänderte Konfiguration zu aktivieren.

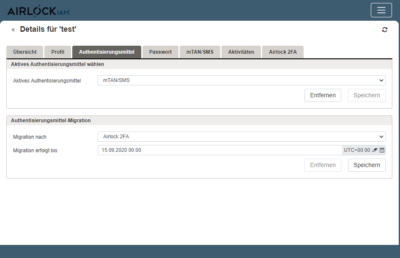

Zum Schluss bereiteten wir jetzt unsere Test-Benutzerkonten auf die Migration vor. Dazu wechselten wir im IAM-Konfigurationsinterface nach “Benutzer”, riefen den ersten User-Eintrag auf und wechselten nach “Authentisierungsmittel”.

Hier fanden wir einen Bereich namens “Authentisierungsmittel-Migration” vor. Dort gaben wir an, dass die Migration nach “Airlock 2FA” stattfinden sollte und legten einen Termin fest, bis zu dem die Migration durchgeführt werden musste, beispielsweise zwei Wochen später. Mit den genannten Arbeitsschritten war nun alles erledigt, was auf Administratorseite erforderlich war. Die restliche Arbeit übernehmen anschließend die Anwender selbst. Es besteht übrigens auch die Option, mehrere oder alle Benutzerkonten im Unternehmen auf die gleiche Weise parallel zu migrieren. Auf diese Art und Weise ist auch eine stufenlose Migration im Mischbetrieb möglich, was das ganze Vorgehen deutlich vereinfacht.

Die auf Anwenderseite erforderlichen Migrationsschritte

Um nun die eigentliche Migration durchzuführen, wechselten wir nun auf die Anwenderseite. Zunächst einmal installierten wir auf unserem Huawei-Mate-20-Smartphone die Airlock-2FA-App, die für Android und iOS verfügbar ist. Sie unterstützt Touch-ID mit Fingerabdruck, Face-ID (Gesichtserkennung) sowie Authentifizierungen via PIN. Falls gewünscht, lässt sich bei der App auch ein Branding mit eigenem Logo durchführen, alternativ besteht sogar die Option, eine kundenspezifische App mit individuell gestaltetem Look and Feel bereit zu stellen.

Um nun die eigentliche Migration durchzuführen, wechselten wir nun auf die Anwenderseite. Zunächst einmal installierten wir auf unserem Huawei-Mate-20-Smartphone die Airlock-2FA-App, die für Android und iOS verfügbar ist. Sie unterstützt Touch-ID mit Fingerabdruck, Face-ID (Gesichtserkennung) sowie Authentifizierungen via PIN. Falls gewünscht, lässt sich bei der App auch ein Branding mit eigenem Logo durchführen, alternativ besteht sogar die Option, eine kundenspezifische App mit individuell gestaltetem Look and Feel bereit zu stellen.

Nach der Installation der App loggten wir uns mit dem eben vorbereiteten Benutzerkonto (dieses arbeitete mit dem mTAN-Verfahren als zweitem Authentifizierungsschritt) auf der Virtinc-Webseite ein. Daraufhin landeten wir nicht auf der üblichen Benutzerseite mit den Zugriffsoptionen auf das zuvor erwähnte WordPress-Blog. Stattdessen machte uns das System darauf aufmerksam, dass ein Wechsel auf Airlock-2FA erforderlich war und dass dieser Wechsel bis zu einem bestimmten Termin durchgeführt werden musste. Zu diesem Zeitpunkt hat der Anwender dann die Wahl, auf “Jetzt umstellen” zu klicken und die Migration durchzuführen oder “Später umstellen” zu selektieren und dann normal weiterzuarbeiten. Im Test führten wir zu diesem Zeitpunkt die Migration durch.

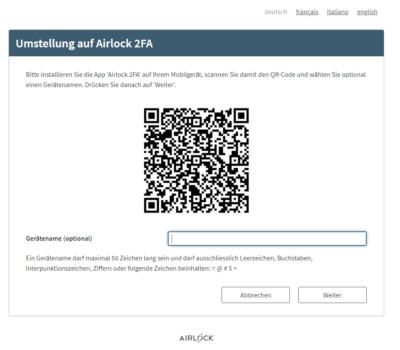

Daraufhin bot uns das System an, mit der App einen QR-Code zu scannen und einen Namen für das Mobilgerät zu vergeben. Sobald wir das erledigt hatten, erschien in unserer App der neu eingerichtete Zugriff mit Logo, Namen und einem ständig wechselnden Zahlen-Token, das man, wie vom Google-Authenticator her bekannt, als zweites Authentifizierungselement beim Anmelden bei der Webseite benutzen kann, aber – wie wir gleich noch sehen werden – in den meisten Fällen nicht muss.

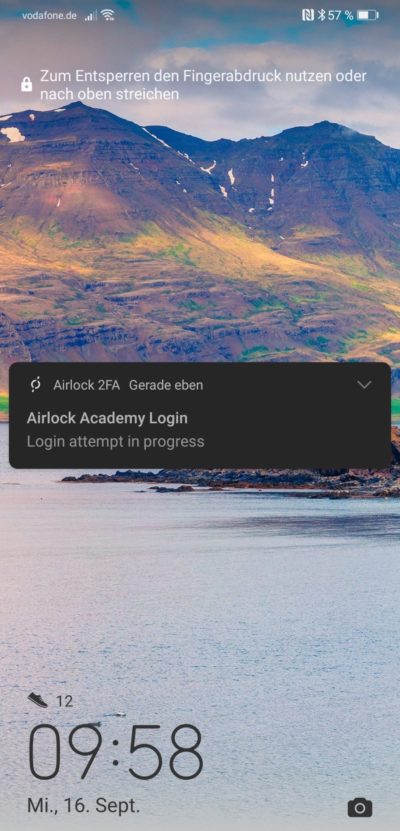

Der Anwender sollen sich nun ausloggen und neu anmelden. Bei der ersten Anmeldung ist es erforderlich, den Login in der App auf dem Smartphone manuell zu erlauben. Das geht entweder über die Eingabe des eben erwähnten Zahlen-Tokens oder über die One-Touch-Funktion, beispielsweise mit Hilfe eines Fingerabdrucks. Danach kann man dann normal mit dem Online-Dienst arbeiten, für den man sich authentifiziert hat, in diesem Falle dem Blog von Virtinc.

Zero-Touch macht die Arbeit mit dem Smartphone überflüssig

Sobald die Migration abgeschlossen wurde, ist es auf Android-Systemen möglich, bei den folgenden Logins mit der Zero-Touch-Funktion zu arbeiten. Diese funktioniert folgendermaßen: Nach dem Login des betroffenen Benutzers mit Username und Passwort führen sowohl der auf dem PC oder Notebook verwendete Browser als auch das Mobilgerät einen Sound-Fingerprint via Mikrofon durch. Der Browser überträgt denn seinen Sound-Fingerprint an das Smartphone, dieses gleicht die Fingerprints ab und erlaubt den Login, wenn sie übereinstimmen. Auf diese Art und Weise stellt das System sicher, dass sich Smartphone und Rechner am gleichen Ort befinden, ohne dass der Anwender dazu irgendwelche Schritte unternehmen muss.

Das funktioniert gut mit Smartphones, Tablets und Notebooks, da diese in der Regel über ein Mikrofon verfügen. Bei Desktops ist das nicht immer der Fall. Deswegen verfügt Zero-Touch noch über eine Fallback-Funktion, die in Umgebungen zum Einsatz kommt, in denen der PC kein Mikrofon hat. In diesem Fall erzeugt der Desktop-Rechner über seine Lautsprecher einen für Menschen nicht hörbaren Hochfrequenzton. Das Smartphone fängt diesen ab und erlaubt die Anmeldung, wenn es sich um den richtigen Ton handelt. Auch dabei ist keine Benutzerinteraktion erforderlich.

Im Test funktionierten beide Optionen einwandfrei. Sollte es einmal nicht klappen (während des Tests hielten wir mit einem Finger das Mikrofon des Smartphones zu, um das zu überprüfen), besteht immer noch die Möglichkeit, den Login mit dem Token oder einem Fingerabdruck manuell zu genehmigen.

Zusammenfassung und Fazit

Airlock-2FA konnte uns im Test vor allem mit der Zero-Touch-Funktion überzeugen. Sie macht das Arbeiten mit der Zwei-Faktor-Authentifizierungs-lösung genauso einfach, wie einen traditionellen Login mit Benutzernamen und Passwort. Das wird sich sicher positiv auf die Akzeptanz des Produkts im laufenden Betrieb und damit auch auf das Sicherheitsniveau im Allgemeinen auswirken.

#Airlock

#ErgonInformatik