Krisensituationen wurden von Cyberkriminellen schon immer für Betrugsmaschen missbraucht, und das Informationsbedürfnis rund um COVID-19 zeigt dieses Phänomen erneut. Nach aktuellen Forschungsergebnissen von Zscaler nimmt die Verbreitung von Scamming rund um das Coronavirus zu seitdem die Weltgesundheitsorganisation WHO die aktuelle Lage als Pandemie eingestuft hat. In einer Situation von Informationssuche und Angst sind ahnungslose Anwender leichte Beute, die auf gefälschte Webseiten hereinfallen oder Malware-infizierte Attachements anklicken.

Krisensituationen wurden von Cyberkriminellen schon immer für Betrugsmaschen missbraucht, und das Informationsbedürfnis rund um COVID-19 zeigt dieses Phänomen erneut. Nach aktuellen Forschungsergebnissen von Zscaler nimmt die Verbreitung von Scamming rund um das Coronavirus zu seitdem die Weltgesundheitsorganisation WHO die aktuelle Lage als Pandemie eingestuft hat. In einer Situation von Informationssuche und Angst sind ahnungslose Anwender leichte Beute, die auf gefälschte Webseiten hereinfallen oder Malware-infizierte Attachements anklicken.

Die Sicherheitsforscher des ThreatLabZ-Teams mahnen zur Vorsicht vor Webseiten oder bei vielversprechenden Links oder Dateianhängen mit Coronavirus/COVID-19 Bezug. Einige aktuelle Betrugsmaschen werden im Folgenden analysiert.

Neu registrierte Domains

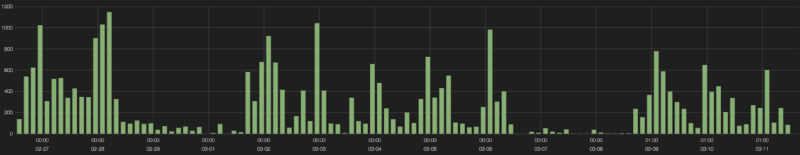

Seitdem das Coronavirus/COVID-19 von der WHO zum gesundheitlichen Notstand erklärt wurde, gab es viele Fehlinformationen über eine mögliche Heilung, Impfstoffe und die Verwendung von Schutzmasken. Den Informationsbedarf nutzen Cyberkriminelle aus und registrieren neue Domains zu diesem Thema. Allein rund um den Begriff der Atemschutzmaske wurden in den vergangenen zwei Wochen mehr als 200 neue Domains registriert. Viele dieser Domains sind derzeit allerdings geparkt und werden für eine spätere Verwendung vorgehalten. In der Zscaler-Cloud wurden in den letzten Wochen etwa 30.000 Zugriffe im Zusammenhang mit neu registrierten Domains zum Thema „Corona/COVID-19“ verzeichnet.

Darüber hinaus wird die aktuelle Diskussion um die Durchführung oder potenzielle Absage von Sportveranstaltungen von Cyberkriminellen verwendet, um ahnungslose Nutzer auf gefälschte Webseiten zu locken. Da bereits unzählige Sportevents abgesagt oder verschoben wurden sind Sportfans begierig auf der Suche nach Informationen zu den Olympischen Sommerspielen. Mit dem Informationsbedürfnis tauchen Webseiten auf, die diese Neugier ausnutzen. Eine dieser neu registrierten Domains ist beispielsweise coronalympics2020[.]com, die am 7. März 2020 angemeldet wurde. Einige der anderen Domains, die im Zusammenhang mit dem Thema der Sommerspiele und der Virusepedemie gefunden wurden, sind CoronavirusOlympics[.]com, registriert am 26.02.2020, und CoronaOlympics[.]com, registriert am 05.03.2020.

Betrügereien mit mobilen Anwendungen, Testgeräten und Phishing

Bei der Recherche der ThreatLabZ-Analysten wurden eine ganze Reihe von Websites gefunden, die ein Wundermittel oder absurde Behandlungsmethoden für COVID-19 versprechen und Profit aus der Situation generieren wollen. Bei genauerem Hinsehen entpuppen sich diese Webseiten für Antivirenmittel oder „spezielle AI“-Mobilfunkanwendungen zum Schutz vor einer Infektion als Betrugsmasche.

Da es speziell in den USA sehr teuer ist sich auf COVID-19 testen zu lassen werden auf betrügerischen Scamming-Seiten sogenannte Testkits vorgestellt. Diese Scheinanbieter haben bereits damit angefangen, Vorbestellungen für einen „Corona-Virus-Heimtest“ aufzunehmen. Bei näherem Hinsehen stellt sich das Angebot jedoch als Betrug heraus. Benutzern wird dringend dazu geraten, sich bei der Beschaffung von Informationen über COVID-19 nur an glaubwürdige Quellen wie die Weltgesundheitsorganisation (WHO) oder offizielle Regierungsorgane zu halten.

In anderen Malware-Kampagnen stießen die Forscher auf Fälle, bei denen Cyberkriminelle „Corona“ oder „Covid“ als Schlüsselwörter für ihre Phishing-URLs verwenden. Im Fall einer gefälschten Outlook-Startseite werden ängstliche Anwender ins Visier genommen, und auf eine cdc.gov-URL geleitet, die als Credential-Farm bekannt ist und eingegebene Anwenderdaten abgreift.

Malware-Kampagnen

Darüber hinaus werden „Corona/Covid“ als Suchworte in Anhängen oder Dateinamen von Malware-Kampagnen eingesetzt. Auf der Suche nach Live-Informationen zum Verbreitungsstatus von Corona-Fällen setzen Malware-Akteure beispielsweise eine verseuchte Webseite sein, die sich der Verbreitungskarte der John Hopkins Universität bedient, um Interessenten zu infizieren. Auf diese Art und Weise wurde beispielsweise der AzoRult Infostealer verbreitet, bei dem es sich um einen Trojaner handelt, der Informationen aus einem System sammelt. In der Zscaler-Cloud-Sandbox wurde ebenso eine SpyGate-Backdoor-Kampagne entdeckt, die mit dem Begriff covid.exe arbeitet.

Android-Ransomware CovidLock

Außerdem warnen die Threat-Analysten vor einer Android-App, die vorgibt die Verbreitung des Virus weltweit zu tracken. Hinter dieser App mit dem Namen Coronavirusapp verbirgt sich die neue CovidLock-Ransomware, die das Gerät verschlüsselt und von seinem Opfer ein Lösegeld zur Entsperrung erpresst. Bei Anwendern sollte spätestens ab dem Zeitpunkt die Alarmglocken schrillen, ab dem diese App nach Administrator-Privilegien verlangt. Der perfide Trick, mit dem die Cyberkriminellen ihre Opfer überzeugen wollen, ist die Fähigkeit nach der Aktivierung der Rechte eine Warnung zu erhalten, wenn sich ein Coronavirus Patient in der Nähe befindet. Weitere Details zur Analyse dieses Ransomware-Angriffs und Abwehrmaßnahmen finden sich im ThreatLabZ-Blog.

Angesichts all dieser Betrugsmaschen und des damit einhergehenden Gefahrenpotenzials warnt auch die WHO vor kriminellen Machenschaften rund um das Virus. Sie informiert über Cyberkriminelle, die sich als WHO ausgeben. Die Weltgesundheitsorganisation weist darauf hin, dass sie niemals User zur Eingabe von Login-Daten oder Öffnen von Attachments oder gar zur Bezahlung auffordert. Anwender sollten generell wachsam sein und sich auf den offiziellen Seiten informieren. Vor Dateianhängen in Emails oder Betreffzeilen mit Bezug zum Coronavirus/COVID-19 ist größte Vorsicht geboten.

#Zscaler