Das Internet of Things (IoT) verzeichnet eine rasante Entwicklung. Die Analysten von Gartner schätzen, dass in diesem Jahr allein im Geschäftsumfeld des Automobilsektors und bei Firmen mehr als 5.8 Milliarden smarte Geräte im Einsatz sein werden. Das Statistikportal Statista geht bis 2025 sogar von mehr als 75 Milliarden IoT-Geräten aus, was einer Verfünffachung in zehn Jahren entspricht. Auch im privaten Umfeld steigt die Akzeptanz von Smart-Home-Ausstattungen kontinuierlich. Mit diesen Hochrechnungen geht ein Gefahrenpotenzial einher, mit dem IT-Abteilungen zu kämpfen haben. Denn wie viele dieser Internet-fähigen Geräte kommunizieren eigentlich ungesichert über das Firmennetz?

Das Internet of Things (IoT) verzeichnet eine rasante Entwicklung. Die Analysten von Gartner schätzen, dass in diesem Jahr allein im Geschäftsumfeld des Automobilsektors und bei Firmen mehr als 5.8 Milliarden smarte Geräte im Einsatz sein werden. Das Statistikportal Statista geht bis 2025 sogar von mehr als 75 Milliarden IoT-Geräten aus, was einer Verfünffachung in zehn Jahren entspricht. Auch im privaten Umfeld steigt die Akzeptanz von Smart-Home-Ausstattungen kontinuierlich. Mit diesen Hochrechnungen geht ein Gefahrenpotenzial einher, mit dem IT-Abteilungen zu kämpfen haben. Denn wie viele dieser Internet-fähigen Geräte kommunizieren eigentlich ungesichert über das Firmennetz?

Kühlschränke, die mit dem Internet verbunden sind, und Smart-TVs sind längst kein Einzelfall mehr. Der Vorfall um das IoT-Botnetz Mirai und diverse Nachfolger haben gezeigt, dass die gebündelte Rechenleistung selbst kleinster und unscheinbarster IoT-Geräte ausreichen kann, um sogar DDoS-Attacken zu starten. Den ersten Angreifern auf IoT half, dass viele Nutzer das Standardpasswort von IP-Kameras, Heimroutern und Co. nur selten – oder im schlimmsten Fall – gar nicht verändern. Inzwischen wurde dieses Botnetz zwar abgeschaltet, es gibt aber immer wieder neue Versuche IoT-Geräte für cyberkriminelle Zwecke zu missbrauchen. Ein aktuelles Beispiel dafür ist das RIFT-Botnet, das nach Schwachstellen in Netzwerkkameras, IP-Kameras, DVRs und Heim-Routern sucht.

Zumindest das Bewusstsein für das Bedrohungspotenzial, das vom Internet der Dinge ausgehen kann, scheint inzwischen vorhanden zu sein. Die Marktforscher von Gartner haben in einer Umfrage festgestellt, dass die befragten Unternehmen bis zum Jahr 2021 mehr als 3,1 Milliarden Dollar investieren wollen, um IoT-Geräte abzusichern und Firmennetzwerke zu schützen. Die Ausgaben werden vor allem in sogenannte Detection-Technologien fließen. Denn das größte Problem ist, dass bislang oft unklar ist, wohin die vernetzten Dinge des Internets überhaupt welche Informationen kommunizieren. Angesichts der steigenden Datenvolumina der mit dem Internet vernetzten Geräte und der wachsenden Malware-Angriffe auf diese Gerätetypen besteht Handlungsbedarf.

Datenverkehr von IoT steigt um 1.500 Prozent

Die Sicherheitsforscher des ThreatLabZ-Teams haben in ihrem aktuell vorgestellten Jahresbericht zum Internet der Dinge „IoT Devices in the Enterprise 2020: Shadow IT Threat emerge“ im letzten Jahr mehr als eine Milliarde IoT-Transaktionen pro Monat in der Zscaler-Cloud erfasst, was einem durchschnittlichen täglichen Volumen von 33 Millionen Transaktionen entspricht. Verglichen mit dem Jahr zuvor Jahr ist das ein Anstieg von 1.500 Prozent. Der aktuelle IoT-Report zeigt außerdem, dass im Zeitalter der Always-on Connectivity der Mitarbeiter eine Verschmelzung des Datenverkehrs von firmeneigener Infrastruktur und privaten Geräten im Unternehmensnetz erfolgt. Da Unternehmen sich vielfach nicht bewusst machen, welche Geräte von Mitarbeitern ins Netzwerk eingebracht werden, spricht der Report von Shadow-IoT und bezeichnet damit unautorisierte Hardware im Firmennetz.

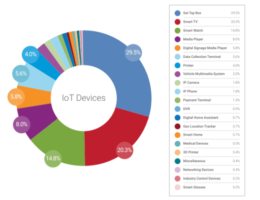

Bei der Untersuchung der häufigsten IoT-Gerätetypen identifizierte Zscaler neben autorisierten Geräten, wie beispielsweise Terminals zur Datenerfassung, Media-Player für Digital-Signage, Steuerung von Industrieanlagen, medizinischen Geräten, Netzwerkgeräten, Bezahlterminals und Druckern eine Vielzahl von unautorisierten Gerätetypen, die mehr als die Hälfte der in den Unternehmen gefundenen Internet-fähigen Devices ausmachen.

Bei der Untersuchung der häufigsten IoT-Gerätetypen identifizierte Zscaler neben autorisierten Geräten, wie beispielsweise Terminals zur Datenerfassung, Media-Player für Digital-Signage, Steuerung von Industrieanlagen, medizinischen Geräten, Netzwerkgeräten, Bezahlterminals und Druckern eine Vielzahl von unautorisierten Gerätetypen, die mehr als die Hälfte der in den Unternehmen gefundenen Internet-fähigen Devices ausmachen.

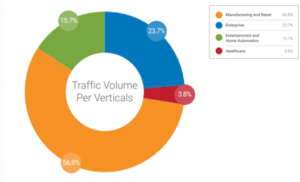

Zu den am häufigsten gefundenen zählten digitale Heimassistenten, TV-Set-Top-Boxen, IP-Kameras, Smart-Home-Geräte, Smart-TVs, Smart-Watches und sogar Multimedia-Systeme in Fahrzeugen. Das höchste IoT-Transaktionsvolumen entfiel allerdings auf das produzierende Gewerbe und den Einzelhandel (56,8 Prozent), gefolgt von Unternehmen (23,7 Prozent), Unterhaltung und Heimautomatisierung (15,7 Prozent), sowie überraschenderweise wenig auf das Gesundheitswesen (3,8 Prozent).

Zu den am häufigsten gefundenen zählten digitale Heimassistenten, TV-Set-Top-Boxen, IP-Kameras, Smart-Home-Geräte, Smart-TVs, Smart-Watches und sogar Multimedia-Systeme in Fahrzeugen. Das höchste IoT-Transaktionsvolumen entfiel allerdings auf das produzierende Gewerbe und den Einzelhandel (56,8 Prozent), gefolgt von Unternehmen (23,7 Prozent), Unterhaltung und Heimautomatisierung (15,7 Prozent), sowie überraschenderweise wenig auf das Gesundheitswesen (3,8 Prozent).

Diese Datenströme stammten mehrheitlich mit 56,8 Prozent von Datenerfassungsterminals, wie Barcode-Lesegeräten, die in Produktionsbetrieben, im Maschinenbau, der Logistik oder Warenlagern zum Einsatz kommen, gefolgt von Druckern (16%), Media-Playern (7,7%) und Playern für Digital-Signage (7,1%) verursacht. Erschreckenderweise nutzen 41 Prozent dieser Gerätetypen keine Verschlüsselung für die Datenübertragung.

Exponentielle IoT-Malware-Kurve sorgt für Sicherheitsbedenken

Der IoT-Jahresreport 2019 zeigt außerdem, dass im Mai 2019 monatlich lediglich 2.000-mal IoT-basierte Malware in der Sicherheits-Cloud von Zscaler abgefangen wurde. Seitdem haben sich die versuchten Malware-Angriffe pro Monat versiebenfacht auf mehr als 14.000. Diese Zahlen lassen auf vielfältige Aktivitäten der Hackergruppen schließen. Sie deuten auf eine Vielzahl neuer Malware und damit zusammenhängender Bedrohungen hin, die auf Unternehmen abzielen.

Zusätzlich zum Anstieg von unbekannten und unautorisierten (Shadow)-IoT-Geräten, zeigt der Bericht außerdem auf, dass 83 Prozent der IoT-basierten Transaktionen über reine Textkanäle erfolgen. Lediglich 17 Prozent setzen auf SSL-Verschlüsselung. Die Verwendung von Klartext ist aus Sicherheitsperspektive deshalb riskant, weil er den Datenverkehr für das Sniffing (nach Passwörtern und anderen Daten), für Lausch- und Man-in-the-Middle-Angriffe und andere Exploits öffnet. Auf Grund des dadurch ansteigenden Gefahrenpotenzials wird Plain-Text für den Großteil des Web- und Anwendungsverkehrs nicht mehr verwendet. Kontinuierlich tauchen darüber hinaus neue Exploits auf, die es auf die Ausbeutung von IoT-Geräten abgesehen haben, wie beispielsweise das RIFT-Botnet, dass nach Schwachstellen in Netzwerkkameras, IP-Kameras, DVRs und Heim-Routern sucht.

Lösungsansatz: Erkennung, Segmentierung und Zugangskontrolle des Netzwerks

Als Reaktion auf die wachsende Bedrohung durch Schatten-IoT müssen IT-Abteilungen in Unternehmen zunächst von der Existenz unautorisierter IoT-Geräte, die sich bereits im Netzwerk befinden, Kenntnis haben um diesen Datenverkehr auch absichern zu können. Dementsprechend benötigen Unternehmen den Überblick über den gesamten Netzwerk-Traffic. Zusätzlich müssen sie die Angriffsfläche auf das Firmennetz reduzieren, indem sie diese Geräte in ein separates Netzwerk verlagern oder ein Web-Gateway einsetzen, mit dem sich der Zugriff der IoT-Geräte auf externe Netzwerke einschränken lässt. Mit Sichtbarkeit und Kontrolle des Datenverkehrs kann die IT-Abteilung die Umsetzung von IoT-Best-Practices gewährleisten.

Wichtig zu bedenken ist, dass die Firmware auf den Geräten zumeist aus sehr einfachem Code besteht, der leicht zu manipulieren ist. Die Rechenleistung der IoT-Devices lässt jedoch nur wenig Möglichkeiten zu, Einfluss auf die Absicherung der Geräte selbst zu nehmen. Sicherheitsverantwortliche müssen deshalb davon ausgehen, dass die Geräte auf kurz oder lang von Malware ausgebeutet werden könnten und sollten deshalb ihr Firmennetzwerk vor externen Angreifern schützen. Um dies zumindest den Angreifern zu erschweren, sollten regelmäßig Änderungen der Standard-Anmeldeinformationen, eine Umsetzung von starken Passwörtern und die Umsetzung der Sicherheits- und Firmware-Updates vorgenommen werden. Darüber hinaus stellt die Filterung des Internet-fähigen Datenverkehrs jeglicher IoT-Geräte auf Schadcode einen wirksamen Abwehrmechanismus dar.

Von Deepen Desai, VP Security Research bei Zscaler