Die meisten Leute denken, dass Phishing-Attacken generell via Mail kommen. Das stimmt auch größtenteils, denn das großflächige Verteilen von Phishing-Mails ist eine günstige Angriffsmethode. Doch längst nicht alle Phishing-Attacken kommen per Mail. Phishing ist mit jeglicher elektronischer Kommunikation möglich, einschließlich Social-Media, Instant-Messaging und sogar über die gute alte SMS.

Die Vorteile der SMS für Phishing

Das SMS-System wurde ganz zu Anfang der Mobiltelefonie entwickelt, als die Bandbreite noch sehr begrenzt war. Daher sind SMS-Texte kurz, einfach und textbasiert. Und genau dieses reduzierte Messaging macht sie ideal für Gauner. Der kurze und direkte Stil hat zur Folge, dass Angreifer die grammatikalischen Feinheiten einer Sprache nicht perfekt beherrschen müssen, um glaubwürdige Texte zu erstellen. Die Kürze einer SMS hat auch zur Folge, dass verkürzte oder ungewöhnlich aussehende URLs an der Tagesordnung sind. Daher ist man bei einer SMS eher geneigt, seltsam anmutende URLs zu akzeptieren, als würden sie in einer formatierten und beliebig langen E-Mail erscheinen.

SMS ist nach wie vor en vogue. Auch wenn Dienste wie Skype, Whatsapp, Instagram und Snapchat heute die vorrangig genutzten Messaging-Apps sind, ist SMS allgegenwärtig. Beispielsweise wird der Dienst intensiv von Mobilfunkanbietern genutzt, die über diesen Dienst ihre Kunden leicht erreichen können. Sie wissen, dass die Nachricht ankommt, weil sie das Konto verwalten. Und sie wissen, dass das Mobiltelefon definitiv in der Lage ist, auch ohne zusätzliche App die Nachricht anzuzeigen.

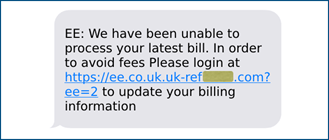

Ein typisches Beispiel einer Phishing-SMS

Eigentlich sollte man die betrügerischen Absichten dieser SMS erkennen, denn die Gauner sind der englischen Grammatik nicht ganz mächtig. Und sie haben notgedrungen eine „gefälschte“ Domäne geschaffen, die sich vom Original unterscheidet. Denn selbstverständlich können die Angreifer Domainnamen wie beispielsweise des Mobilfunkanbieters ee.co.uk nicht verwenden, denn diese würden den arglosen Empfänger zur echten Website führen.

Eigentlich sollte man die betrügerischen Absichten dieser SMS erkennen, denn die Gauner sind der englischen Grammatik nicht ganz mächtig. Und sie haben notgedrungen eine „gefälschte“ Domäne geschaffen, die sich vom Original unterscheidet. Denn selbstverständlich können die Angreifer Domainnamen wie beispielsweise des Mobilfunkanbieters ee.co.uk nicht verwenden, denn diese würden den arglosen Empfänger zur echten Website führen.

Daher setzen die Betrüger das ee.co.uk weiter auf die linke Seite ihres eigens erzeugten Domainnamens, um die Echtheit vorzutäuschen. In diesem Fall haben sie den Domainnamen uk-ref[unkenntlich].com registriert, der nicht völlig falsch anmutet. Für einen deutschen Provider würde einfach das „de“ an den Anfang ihres Domainnamens gesetzt werden, ebenso das „ca“ für Kanada und so weiter.

Phishing sogar höflich

Obwohl dieser Scam das Ziel hat, dass sich der Nutzer auf einer Fake-Seite anmeldet, bauen die Cyberkriminellen nicht zu viel Druck auf. Sie behaupten, dass sie versuchen eine Rechnung zu verarbeiten, etwas das man jeden Monat erwartet. Sie drohen nicht ihre Dienste zu stoppen, falls man nicht sofort bezahlt und sie haben die Nachricht nicht mit optisch übertriebenen „ZAHLEN SIE SOFORT“-Phrasen, unverschämten Forderungen oder zu vielen Ausrufezeichen gespickt. Die Gauner „bitten“ sogar und schlagen eine vernünftig klingende Möglichkeit vor, den Fehler zu korrigieren. Sie sind höflich, wie man es vom Mobilfunkanbieter als Kunde erwarten würde.

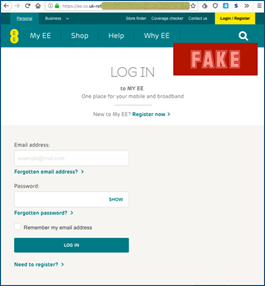

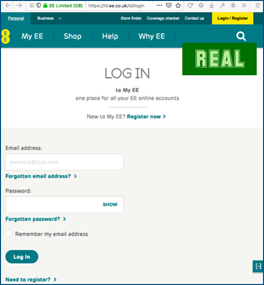

Klickt man auf den Link, wird man erwartungsgemäß zum Login aufgefordert, um im vermeintlichen Nutzerprofil die Abrechnungsdaten zu prüfen. Hier werden dann der User-Name und das Passwort abgegriffen (Phish). Die Angreifer präsentieren den Login-Vorgang nahezu perfekt:

Die Fake-Website wurde über einen Cloud-basierten Webservice gehostet, der seinen Kunden einen einfachen Webserver zur Verfügung stellt und sogar mit einem HTTPS-Zertifikat konfiguriert ist, was zusätzlich durch ein Vorhängeschloss in der URL-Zeile Vertrauen erweckt.

Glücklicherweise wurde dieser Phish für den Passwortdiebstahl entdeckt und von Cybersicherheitsfirmen und Browsern blockiert. Zudem wurde die Seite nun auch abgeschaltet. Dennoch zeigt dieses Beispiel, dass eine simple SMS für erfolgreiche Phishing-Attacken taugt. Jeder Nutzer, der sich auf der Phishing-Seite eingeloggt hat, hat seine Zugangsdaten an die Gauner weitergegeben.

Vier Tipps für den Fall der Fälle:

- Wenn man glaubt, sein Passwort versehentlich an Betrüger gegeben zu haben, sollte es umgehend auf der echten Web-Plattform geändert werden. Man sollte keinesfalls abwarten, was passiert, denn das Risiko, von seinem eigenen Benutzerprofil ausgeschlossen zu werden, ist hoch.

- Die Cyberkriminellen haben ihr Vorgehen deutlich verbessert und machen weniger Fehler als früher. Dennoch müssen sie nach wie vor gefälschte Domainnamen verwenden, und sie machen Schreibfehler. Wenn es nur die kleinsten Anzeichen für Phishing gibt, sollte man entsprechend handeln und einem Link nicht folgen.

- Generell sollte man sich nicht über Links anmelden, die einem zugesendet werden. Besser sind eigens erstellte Links, etwa für Profilzugänge. Noch besser ist die Nutzung eines Passwortmanagers, der die entsprechenden Passwörter an die korrekten URLs bindet.

- Für die Allgemeinheit wäre es zudem hilfreich, wenn man Phishing-Attacken meldet, beispielsweise an Sophos. Ebenso sinnvoll ist das Melden von Phishing-Fällen beispielsweise bei der Zentralen Ansprechstellen Cybercrime (ZAC) des deutschen BKA oder bei der Verbraucherzentrale NRW.

#Netzpalaver #Sophos