Im Juli machte CapitalOne Schlagzeilen, nachdem die Organisation bekannt gab, dass bei einem Angriff personenbezogene Daten von mehr als 100 Millionen Menschen in den Vereinigten Staaten und 6 Millionen Menschen in Kanada, darunter etwa 140.000 Sozialversicherungsnummern und 80.000 Bankkonteninformationen kompromittiert wurden. Dies führte später zu einer Einigung mit dem Federal Trade Commission, Consumer Financial Protection Bureau und 50 US-Bundestaaten bei dem die Organisation zustimmte, mindestens 575 Millionen Dollar (513 Millionen Euro) zu zahlen, darunter 300 Millionen Dollar (268 Millionen Euro) für kostenlose Kreditüberwachungsdienste, 175 Millionen Dollar (156 Millionen Euro) an Bundesstaaten, den District of Columbia und Puerto Rico sowie 100 Millionen Dollar (89 Millionen Euro) an Strafen an das Consumer Financial Protection Bureau. Auch kostenloser Identitätsschutz wird nach Angaben der Organisation allen Betroffenen zur Verfügung stehen.

Wie üblich, wenn es so einen Vorfall gibt, besteht immer eine weitere Möglichkeit für Hacker, daraus Kapital zu schlagen. Diese nutzten nun Nachrichten über den CapitalOne-Data Breach, um einen bösartigen Backdoor-Trojaner über eine Phishing-E-Mail zu vertreiben, die angeblich ein Windows-Sicherheitsupdate anbietet. Wenn Nutzer auf den Link in dieser E-Mail klicken, wird eine Datei namens KB3085604.exe heruntergeladen – offensichtlich so benannt, dass sie Microsoft-Patchdateien und Sicherheitsupdates ähnelt. Die Erkennung dieser Datei ist schlecht – nur neun Anomalien können identifiziert werden.

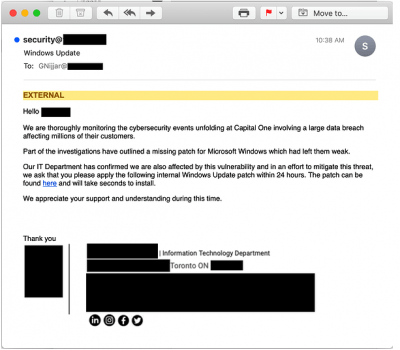

Die Phishing-E-Mail selbst täuscht die IT-Abteilung des betreffenden Unternehmens, und die verwendete Sprache ist ansprechend, um beim Nutzer glaubwürdig zu erscheinen.

Die Phishing-E-Mail selbst täuscht die IT-Abteilung des betreffenden Unternehmens, und die verwendete Sprache ist ansprechend, um beim Nutzer glaubwürdig zu erscheinen.

Infolgedessen könnten User darauf hereinfallen – insbesondere diejenigen, die die Mitarbeiter gelegentlich bitten, routinemäßige IT-Aufgaben auszuführen (z.B. generelle IT-Aktualisierungen, Aktualisierung von AV-Definitionen usw.).

Es ist daher sehr wichtig, die Nutzer zu schulen, um tatsächliche, legitime E-Mail-Benachrichtigungen der IT-Abteilung oder vom Helpdesk von bösartigen Phishing-Attacken zu unterscheiden. Das „New School Security Awareness-Training“ bietet simulierte Phishing-Tests, die dem Nutzer helfen, Anomalien in E-Mails leicht zu erkennen und solche Fälle umgehend zu melden, um Daten- und Sicherheitsverletzungen zu vermeiden. Der Aufbau einer „menschlichen Firewall“ als letzte Instanz und Verteidigungslinie reduziert Bedrohungsrisiken und gewährleistet ein solides Sicherheitssystem in Unternehmen und Institutionen.

#Netzpalaver #KnowBe4