Mimecast hat seinen ersten Threat-Intelligence-Report veröffentlicht: die „Black Hat Edition 2019“. Der Bericht enthält eine technische Analyse aktueller Bedrohungen, die die Sicherheitsumgebung von Mimecast-Kunden überwinden wollten. In dem Bericht beschreiben Sicherheitsforscher aus dem Mimecast Threat Center die Taktiken und Techniken, die Akteure für aktuelle Bedrohungen einsetzen; die aktiven Bedrohungskampagnen, die beobachtet wurden; die wichtigsten Bedrohungskategorien samt Volumen sowie die am stärksten betroffenen Sektoren. Ausgehend von ihren Beobachtungen, prognostizieren die Forscher auch, wie sich die Bedrohungslandschaft in den nächsten 6 bis 18 Monaten verändern könnte. Zwei gegensätzliche Trends ziehen sich durch die gesamte Analyse: Die Angreifer führen entweder einfache, opportunistische Angriffe oder aber komplexe, gezielte Attacken aus – abhängig davon, wie sehr sie es auf ein bestimmtes Ziel abgesehen haben.

Mimecast hat seinen ersten Threat-Intelligence-Report veröffentlicht: die „Black Hat Edition 2019“. Der Bericht enthält eine technische Analyse aktueller Bedrohungen, die die Sicherheitsumgebung von Mimecast-Kunden überwinden wollten. In dem Bericht beschreiben Sicherheitsforscher aus dem Mimecast Threat Center die Taktiken und Techniken, die Akteure für aktuelle Bedrohungen einsetzen; die aktiven Bedrohungskampagnen, die beobachtet wurden; die wichtigsten Bedrohungskategorien samt Volumen sowie die am stärksten betroffenen Sektoren. Ausgehend von ihren Beobachtungen, prognostizieren die Forscher auch, wie sich die Bedrohungslandschaft in den nächsten 6 bis 18 Monaten verändern könnte. Zwei gegensätzliche Trends ziehen sich durch die gesamte Analyse: Die Angreifer führen entweder einfache, opportunistische Angriffe oder aber komplexe, gezielte Attacken aus – abhängig davon, wie sehr sie es auf ein bestimmtes Ziel abgesehen haben.

Der Threat-Intelligence-Report erstreckt sich auf den Zeitraum April bis Juni 2019. Während dieser Zeit wurden fast 160 Milliarden E-Mails verarbeitet, von denen 67 Milliarden abgewiesen wurden, weil sie hochgradig bösartige Angriffstechniken anwendeten. Zu beobachten war eine signifikante Zunahme von Angriffen mit gefälschter Identität (Impersonation-Attacken), bei denen wohlbekannte, grundlegende Social-Engineering-Techniken gegen Nutzer eingesetzt wurden, mit dem Ziel, schnell und einfach finanziellen Profit zu erzielen. Interessanterweise beschreibt der Bericht, dass die Bedrohungsakteure die Kommunikation mit ihren Opfern anpassen, indem sie zunächst per E-Mail Kontakt aufnehmen und dann zu SMS wechseln, einen weniger sicheren Kommunikationskanal. Andererseits wurden immer mehr komplexere, gezielte Angriffe geführt, bei denen Verschleierungstaktiken und mehrere Schichten oder Bündel von Malware zum Einsatz kamen. Wie die Sicherheitsforscher feststellten, machen sich Bedrohungsakteure, die Angriffe dieser Art durchführen, zunächst mit der Sicherheitsumgebung ihres Opfers vertraut und wenden dann vielfältige Ausweichtechniken an, um nicht entdeckt zu werden.

Der Bericht führt auch konkrete Beispiele für neu auftretende Bedrohungen auf, ebenso wie beobachtete aktive Bedrohungskampagnen, die primären Bedrohungskategorien, die Bedrohungsvolumen sowie die Sektoren, die am stärksten ins Visier genommen wurden. Die Forscher beobachteten eine große Anzahl bekannter Malware-Kampagnen, darunter solche, bei denen die Schadprogramme Emotet, Adwin, Necurs und Gandcrab zum Einsatz kamen. Zu den beliebtesten Dateitypen für bösartige Aktivitäten zählte Microsoft-Excel: Mehr als 40 Prozent der erkannten Bedrohungen verwendeten mit Excel verbundene Dateien. Bei fast 15 Prozent der Bedrohungen wurden mit Microsoft-Word verbundene Dateitypen beobachtet.

Der Bericht führt auch konkrete Beispiele für neu auftretende Bedrohungen auf, ebenso wie beobachtete aktive Bedrohungskampagnen, die primären Bedrohungskategorien, die Bedrohungsvolumen sowie die Sektoren, die am stärksten ins Visier genommen wurden. Die Forscher beobachteten eine große Anzahl bekannter Malware-Kampagnen, darunter solche, bei denen die Schadprogramme Emotet, Adwin, Necurs und Gandcrab zum Einsatz kamen. Zu den beliebtesten Dateitypen für bösartige Aktivitäten zählte Microsoft-Excel: Mehr als 40 Prozent der erkannten Bedrohungen verwendeten mit Excel verbundene Dateien. Bei fast 15 Prozent der Bedrohungen wurden mit Microsoft-Word verbundene Dateitypen beobachtet.

„Die Bedrohungslandschaft wird sich weiterentwickeln, da die Angreifer nach immer neuen Wegen suchen, um Sicherheitsmaßnahmen zu umgehen und so ihre Ziele zu erreichen. Wir sehen, dass Malware-zentrierte Kampagnen immer ausgefeilter werden und häufig verschiedene Arten von Malware in verschiedenen Angriffsphasen verwendet werden. Gleichzeitig nehmen jedoch auch sehr simple Angriffe deutlich zu“, erläutert Josh Douglas, Vice President of Threat-Intelligence, Mimecast. „Unser Threat-Intelligence-Report soll Unternehmen helfen, die globale Bedrohungslandschaft besser zu verstehen, damit sie fundiertere Entscheidungen zur Stärkung ihrer Sicherheit treffen können.“

Weitere wichtige Ergebnisse, die der Threat-Intelligence-Report beschreibt:

- Die Bedrohungsakteure sind immer besser organisiert und immer geschäftsorientierter. Sie realisieren Geschäftsmodelle auf Abonnement- und As-a-Service-Basis, um sich bei der Bereitstellung von Malware Arbeit zu ersparen und ihre Investitionsrendite zu erhöhen.

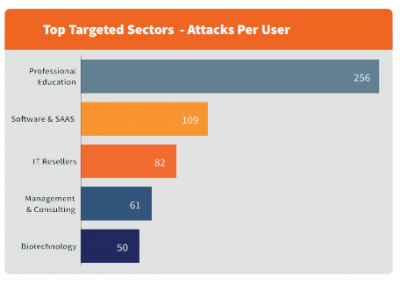

- Die Bedrohungsakteure setzen in großem Stil Spam ein, um Malware zu verbreiten. Am stärksten war der Bildungssektor von Spam betroffen. Die Angreifer sehen ihn wohl als ein Hauptziel an, weil sich die Schüler- und Studentenpopulationen schnell verändern, das Sicherheitsbewusstsein bei dieser Gruppe in der Regel geringer und hier Zugang zu personenbezogenen Daten zu erhoffen ist.

- 30 Prozent aller Angriffe mit gefälschter Identität entfielen auf die Sektoren Management und Consulting sowie Biotechnologie.

- Trojaner machten 71 Prozent aller opportunistischen Angriffe aus.

Den vollständigen Threat-Intelligence-Report findet sich unter https://www.mimecast.com/threat-intelligence-report/.

#Netzpalaver #Mimecast