Das Damoklesschwert Ransomware ist nicht neu, aber es schlägt immer etwas anders aus. Große Akteure wie Lockbit und ALPHV/Blackcat sind scheinbar passé, doch in entstehende Lücken drängen neue, noch nicht etablierte Gruppen. Die Ransomware-as-a-Service (RaaS)-Gruppen revidieren zudem ihre interne Arbeitsaufteilung und -organisation. Selbst Staaten wie Russland und Nordkorea entdecken Ransomware als Einnahmequelle. Neben diesem Strukturwandel in der kriminellen Branche lassen sich aktuell sechs Trends beobachten.

Das Damoklesschwert Ransomware ist nicht neu, aber es schlägt immer etwas anders aus. Große Akteure wie Lockbit und ALPHV/Blackcat sind scheinbar passé, doch in entstehende Lücken drängen neue, noch nicht etablierte Gruppen. Die Ransomware-as-a-Service (RaaS)-Gruppen revidieren zudem ihre interne Arbeitsaufteilung und -organisation. Selbst Staaten wie Russland und Nordkorea entdecken Ransomware als Einnahmequelle. Neben diesem Strukturwandel in der kriminellen Branche lassen sich aktuell sechs Trends beobachten.

Ransomware unterliegt als cyberkrimineller Wirtschaftszweig dem ständigen Wandel. Das macht die Gefahrenlage unübersichtlich und gefährlich. Nicht nur die Top-Ten der erpresserischen Hacker-Akteure ändert sich beinahe monatlich. Vermehrt spielen Einzelpersonen oder kleine Teams eine wachsende Rolle. Außerdem senken neue Gruppen, die sich eine Position auf dem kriminellen Markt erarbeiten wollen, oft die Eintrittsbarrieren für Mitglieder und Unterstützer.

Strukturwandel in der kriminellen Wirtschaft

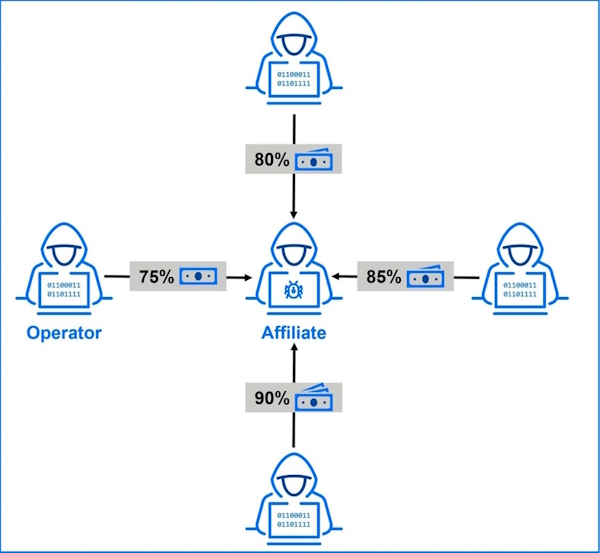

Kriminelle Gruppen arbeiten wie durchorganisierte Softwareunternehmen und Dienstleister. Einige wenige Schlüsselrollen sind entscheidend für den effizienten Betrieb:

• Operatoren sind als De-Facto-Business-Manager zuständig für das Management von Entwicklung, die Suche nach Budgets sowie die kriminelle Administrationsarbeit und das Innovationsmanagement.

• Developer entwickeln und warten die Malware. Sie setzen die technische Infrastruktur auf, um Schwachstellen auszunutzen, Unternehmen zu kompromittieren und Ransomware zu verbreiten.

• Initial-Access-Broker finden Schwachstellen im Unternehmensnetzwerk und richten einen möglichst persistenten Zugriff für die Attacke ein.

• Affiliates sind professionelle Hacker, die als unabhängige Auftragnehmer arbeiten. Sie führen den Angriff aus, implementieren die Ransomware in den Unternehmen und sorgen für deren effektiven Einsatz.

Die Strukturen sind aber offen. Neben dem engeren Kreis umfasst das RaaS-Ökosystem weitere Fachleute, wie zum Beispiel Spezialisten für die Datenanalyse und Kommunikation. Unterhändler versuchen nach der erfolgten Attacke, ein Maximum an Lösegeld einzuspielen.

Rollenbilder im Wandel

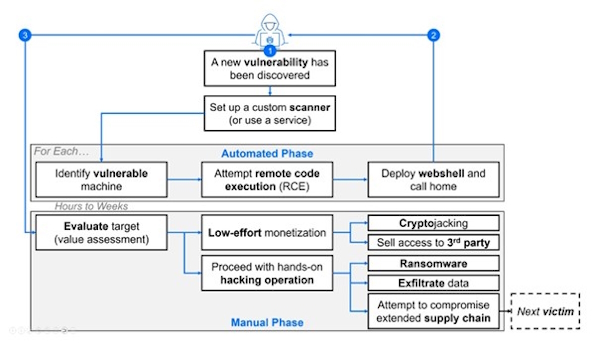

RaaS-Gruppen werden aktuell effizienter und schlanker. So spielen Initial-Access-Broker und Entwickler eine immer größere Rolle und erlangen Einfluss auf die Funktionsweise der Attacken. Initial-Access-Broker warten meist nicht mehr auf Auftrag oder Arbeitsvereinbarung. Sie verschaffen sich proaktiv Zugang zu mehreren Opfer-Unternehmen und bauen so ein kleines Portfolio bereits kompromittierter Systeme auf, die sie anderen Kriminellen anbieten. Entwickler können ihrerseits kleinere Gruppen führen und andere Entwickler einstellen, die periphere Tools und Infrastrukturen als Werkzeug für Angriffe programmieren: Dazu gehören Tools, welche die Endpoint-Detection and Response (EDR) umgehen, Backdoor-Hintertüren oder Infrastrukturen, die vordergründig nicht den Anschein erwecken, Black-Hat-Hacking zu ermöglichen.

Sechs neue Trends von Fragmentierung über Opportunismus und Verstaatlichung bis zu Hacktivismus

Der verstärkte Wettbewerb und die zunehmende Flexibilität machen es immer schwieriger, die Gefahrenlage einzuschätzen. Zudem ändern Ransomware-Gruppen ihre Taktik und Strategie. So operieren sie häufig unabhängig und zielen bevorzugt auf ganze Netzwerke anstatt auf einzelne Endgeräte. Konkret lassen sich sechs neue Trends beobachten:

• Fragmentierung und Partnerwechsel: Leicht verfügbare Playbooks und offengelegte Codebases von bekannten Gruppen wie Lockbit und Babuk ermöglichen es Nachfolgeakteuren, schnell ihre eigenen RaaS-Aktivitäten zu starten. Viele Gruppen legen sich nicht auf einen Partner fest und können mit mehreren Partnern gleichzeitig arbeiten. So können sie strategisch die effektivste Ransomware-Variante für jeden Angriff auswählen. Ausschlaggebend dafür sind verschiedene Kriterien wie die am Zielsystem implementierte Endpunkt-Sicherheit.

• Datenklau als primäres Ziel: Hacker suchen nach Lücken, um Daten nicht nur zu verschlüsseln, sondern zudem auch zu Geld zu machen. Das Potenzial dafür steigt: Im Jahr 2024 ist die Anzahl der Schwachstellen erheblich gestiegen: von 18.349 im Jahr 2020 auf 40.011 laut NIST NVD. Bekannte Schwachstellen stehen aktuell im Fokus vieler RaaS-Gruppen, so dass die Frequenz opportunistischer Ransomware-Angriffe auf Edge-Geräte zunimmt. Datenexfiltration ist oft ein Hauptziel. Hier sollten Unternehmen umdenken und sich nicht nur vor Datenverschlüsselung schützen, sondern auch das Weitergeben von Informationen verhindern.

• Staatlich unterstützte Angriffe: Ransomware-Operationen werden inzwischen oft von Staaten beauftragt und als Advanced-Persistent-Threats (APTs) ausgeführt. Zum einen generieren Lösegelder beträchtliche Einnahmen und finanzieren staatlich geförderte Initiativen wie etwa die militärischen Operationen Russlands oder die Waffenprogramme Nordkoreas. Zum anderen können Ransomware-Angriffe in den Zielländern erhebliche wirtschaftliche Schäden und gesellschaftliche Unruhe verursachen. In der Realität verwischen zunehmend die Grenzen zwischen Cyberkriminalität und staatlich geförderter Spionage und erschweren die Attribution der Angriffe. In der Folge verringert sich für staatliche Akteure das Risiko von Konsequenzen.

• Kaum eine Branche bleibt noch tabu: Um Partner anzulocken, heben viele RaaS-Gruppen bisherige Grenzen bei der Auswahl ihrer Opfer aus Opferbranchen auf und greifen solche Sektoren an, die bisher als tabu galten. Anstatt Unternehmen oder Branchen ins Visier zu nehmen, suchen sie verstärkt opportunistische Ziele auf der Grundlage der von ihnen verwendeten Tools und bekannter Schwachstellen. Logische Folge ist etwa die Zunahme der Angriffe auf das Gesundheitswesen. Hier steigt dem Bericht der europäischen Cybersicherheitsagentur ENISA zufolge die Zahl der jährlichen Ransomware-Vorfälle seit 2021 stetig an.

• Hacktivismus im Gewand von Ransomware: Politisch motivierte Angriffe waren in den letzten Jahren in den Hintergrund getreten. Doch inzwischen deutet einiges auf ihre Renaissance hin. Gruppen von Hacktivisten nutzen zunehmend Werkzeuge und Techniken der Cyberkriminalität, um ihre Aktivitäten zu finanzieren und ihre politischen oder sozialen Ziele zu erreichen. Dieser Trend zeigt sich im Aufstieg von Gruppen wie CiberInteligenciaSV, die immer öfter kritische Infrastrukturen ins Visier nehmen.

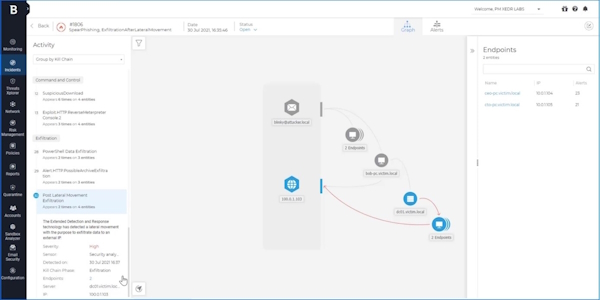

Die Ransomware-Szene befindet sich im Umbruch – strukturell, taktisch und strategisch. Dafür sorgt allein schon das oft pragmatische Ziel des maximalen ökonomischen Erfolgs. Unternehmen bleibt nur übrig, ihre Abwehr breit aufzustellen, denn die Gefahrenlage durch Ransomware ist unberechenbar geworden. Unternehmen sollten sich nicht nur auf Prävention, sondern auch für den Tag X vorbereiten. Die Fähigkeit, Gefahren zu erkennen und abzuwehren sowie angegriffene Systeme wiederherzustellen, bleibt wichtig, um im Falle eines Angriffs schnell handeln zu können.

Von Martin Zugec,Technical Solutions Director bei Bitdefender

#Bitdefender