Internet-Explorer-Ereignisprotokoll gefährdet aktuelle Windows-Betriebssysteme

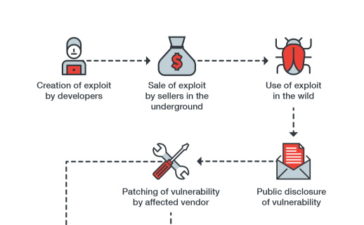

Sicherheitsforscher der Varonis Threat Labs haben zwei Windows-Sicherheitslücken aufgedeckt, die große Blind-Spots für Sicherheits-Software erzeugen und Rechner mittels DoS-Angriffe außer...