Eine neue Ransomware-Plage zieht durch die Netze. Erste Kommentare und Statements zur Bedrohungslage durch „BadRabbit“

Tony Rowan, Chief Security Consultant bei SentinelOne:

„Der jüngste Ransomware-Ausbruch bestätigt wieder einmal, dass Angreifer alten Schadcode so lange wiederverwenden, wie sie damit erfolgreich sind. Und diese neue Variante hat offensichtlich immer noch Erfolg. Dies ist umso überraschender, als die Ransomware zur Verbreitung dabei wieder den EternalBlue-Exploit nutzt. Viele Leute haben ihre Systeme trotz der vergangenen Vorfälle offensichtlich nicht gepatcht. Darüber hinaus verlassen sie sich weiterhin auf die alten AV-Produkte, die dieser Art von Malware aber nicht standhalten.“

Kommentar von Patrice Puichaud, Senior Director EMEA bei SentinelOne:

„Wie unsere Analyse ergeben hat, ist BadRabbit eine neue und unbekannte Ransomware, deren Code aber zu 13 Prozent mit dem Petya-Code übereinstimmt. Der Dropper wird dabei von Nutzern beim Besuch infizierter Websites heruntergeladen und erscheint als Flash Player-Installer (install_flash_player. exe). Einmal ausgeführt, verhält sich BadRabbit wie eine herkömmliche Ransomware, verschlüsselt Dateien und verlangt ein Lösegeld, um sie zu entschlüsseln. Darüber hinaus wird wie bei Petya/NotPetya auch der Bootloader modifiziert.

Die Ransomware hat es dabei besonders auf Russland und die Ukraine abgesehen. Laut ESET stammen 65 Prozent der Opfer aus Russland, 12,2 Prozent aus der Ukraine und auch Länder in Osteuropa, der Türkei und Japan waren in ihrem im Visier. Da der Ursprung des Angriffs in Russland liegt, dürfte BlackRabbit bis zum Erreichen der USA jedoch bekannt sein und sowohl von signaturbasierten Antivirenprogrammen als natürlich auch von Signatur-unabhängigen Lösungen erkannt werden.“

Kommentar von Matthias Maier, Security Evangelist bei Splunk

„Um gegen Wellen von Schadsoftware gewappnet zu sein, sollten Unternehmen die Aktivitäten ihrer gesamten IT-Infrastruktur überwachen. So kennen sie dann den Normalzustand und es lassen sich schnell unregelmäßige Muster, die auf böswillige Akteure hindeuten, erkennen. Da immer mehr Details minütlich über BadRabbit online bekannt werden, sollten Firmen genau beobachten, welche Einschätzungen Sicherheitsexperten weltweit zur aktuellen Bedrohungslage abgeben. Es geht darum zu verstehen, was die Infektionsvektoren sind, wie die Ransomware funktioniert und welche Schwachstellen es der Schadsoftware erlauben, sich in einem Netzwerk schnell auszubreiten. Sicherheitsteams müssen in der Lage sein, zu analysieren, ob ihre Umgebung potenziell gefährdet ist, ob sie erste Anzeichen einer Infektion sehen und angemessen und schnell darauf zu reagieren.

Bad Rabbit scheint beispielsweise drei neue ‚Geplante Tasks’ auf einem System zu erstellen, einschließlich eines erzwungenen Neustarts. Wenn die IT-Sicherheit nach diesen speziellen Mustern in überwachten Protokolldaten von Systemen sucht, kann sie die Erstinfektion früher ausmachen. Das hilft, um die Auswirkungen zu minimieren und einen Ausbruch komplett zu verhindern. Die aktuelle Bedrohung durch BadRabbit zeigt einmal mehr, wie wichtig es für Unternehmen im digitalen Zeitalter ist, ein erfahrenes Sicherheitsteam bereitstehen zu haben sowie die geeigneten Technologien zur Verfügung zu stellen, um auf relevante Informationen schnell und umfassend zugreifen zu können. Erst dadurch lassen sich die richtigen Entscheidungen zügig treffen, um Auswirkungen auf den Geschäftsbetrieb zu minimieren. Vor diesem Hintergrund zahlt sich eine robuste Sicherheitsstrategie als Wettbewerbsvorteil aus.“

Statement von Sophos

„Es war wohl tatsächlich nur eine Frage der Zeit, bis irgendjemand die Ideen und Techniken, die uns von WannaCry oder NotPetya bekannt sind, aufgreift und damit eine neue Attacke auf ahnungslose Opfer fährt.“ Die aktuelle Ransomware scheint sich nach bisherigen Erkenntnissen über einen gefälschten Installer des Adobe Flash Plyer zu verbreiten. Allerdings geht Bad Rabbit im Vergleich zu „normaler“ Ransomware noch einen Schritt weiter und hat die Möglichkeit, sich innerhalb eines einmal kompromittierten Systems proaktiv als Wurm weiter zu verbreiten – also nicht nur via Email-Anhang oder angreifbare Web-Plugins. Momentan wird davon ausgegangen, dass die gleichen Passwortdiebstahl- und Verbreitungsmechanismen zum Einsatz kommen wie bei „NotPetya“. Das bedeutet, dass „Bad Rabbit“ ein Unternehmen in kürzester Zeit vollständig unterwandern und lahmlegen kann.

Sobald Bad Rabbit einen Computer infiziert hat, scheint die Ransomware sich rasend schnell übers Netzwerk auszubreiten, indem sie eine Liste häufig genutzter Benutzernamen (Admin, FTP-User ec.) und Passwörtern (1234, qwert, password etc.) abfragt, die innerhalb der Malware gespeichert sind. Übrigens wieder einmal eine deutlicher Hinweis darauf, immer starke und unterschiedliche Passwörter zu nutzen, selbst wenn man sich hinter der Unternehmens-Firewall in Sicherheit wiegt. Sobald Bad Rabbit die Vorherrschaft übernommen hat, verschlüsselt die Malware nicht nur alle Dateien, sondern auch den Master Boot Record des Computers. Die betroffenen Nutzer werden mit den mittlerweile bekannten Nachrichten begrüßt, die ein Lösegeld fordern. Beispiel:

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You Might have been looking for a way to recover your files.

Don’t waste your time. No one will be able to recover them

without our decryption service.

We guarantee that you can recover all your files safely.

All you need to do is submit the payment and get the

decryption password.

Sophos-Lösungen erkennen die Gefahr unter dem Namen Troj/Ransom-ERK. Sophos Sandstorm und Intercept X haben die Ransomware außerdem proaktiv aufgrund ihrer Machine-Learning- und CryptoGuard-Technologie aufgedeckt.

Wer sich zusätzlich schützen will, sollte folgende Ratschläge beherzigen:

- Software immer auf dem neuesten Stand halten

- Regelmäßige Back-ups fahren und extern speichern – nicht nur Ransomware, sondern viele andere Gefahren wie Diebstahl, Wasserschaden oder versehentliches Löschen sorgen für Datenverlust.

- Verschlüsselte Back-ups sorgen dafür, dass Daten nicht in die falschen Hände fallen, selbst wenn das Back-up-Gerät gestohlen wird.

- Unternehmen sollten auf ein mehrschichtiges und kommunizierendes IT-Security-System setzen, um den immer ausgeklügelteren Angriffen der Hacker Einhalt zu gebieten.

- Unternehmen können sich kostenlos ein Trial zu Sophos Intercept X herunterladen und damit Ransomware ausschalten.

Wetere Informationen und ein kontinuierliches Update zu Red Rabbnit finden Sie bei Naked Security unter Bad Rabbit Ransomware Outbreak.

Statement von Zscaler

Fast vier Monate nach der letzten großen Ransomware-Welle verbreitet sich derzeit eine neue Variante von Petya mit dem Namen „Bad Rabbit“ in Unternehmen in Russland und Europa. Infektionen wurden neben Russland und der Ukraine auch aus Deutschland und der Türkei gemeldet. Ist eine Erstinfektion mit Bad Rabbit erfolgt, verbreitet sich die Payload der Ransomware wie schon bei den Vorgängern aus eigenem Antrieb innerhalb des Unternehmensnetzwerks, wodurch diese Malware hochansteckend ist.

Seinen Ausgangspunkt nahm diese neue Infektionswelle bei den beiden russischen Nachrichtenagenturen fontanka[.]ru und interfax[.]ru. Von dort aus erfolgt ein Redirekt zu einer weiteren infizierten Seite, die die ausführbare Payload der Ransomware enthält. In dem von der Zscaler Cloud Sandbox erkannten Payload handelt es sich unter anderem um ein gefälschtes Icon eines Adobe Flash Player-Downloads, wie Bild 1 zeigt

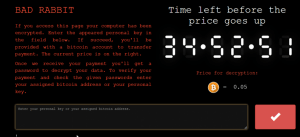

Nach der erfolgten Infektion startet sich das befallene System neu und der Anwender wird durch den folgenden Ransom-Bildschirm mit der Erpressungsforderung konfrontiert. Die Anzeige weist darauf hin, dass die Daten verschlüsselt wurden und nicht mehr zur Verfügung stehen. Um weitere Anweisung zur Zahlung der Erpressungssumme zu erhalten wird nach der Eingabe des persönlichen Installations-Keys verlangt.

Nach der erfolgten Infektion startet sich das befallene System neu und der Anwender wird durch den folgenden Ransom-Bildschirm mit der Erpressungsforderung konfrontiert. Die Anzeige weist darauf hin, dass die Daten verschlüsselt wurden und nicht mehr zur Verfügung stehen. Um weitere Anweisung zur Zahlung der Erpressungssumme zu erhalten wird nach der Eingabe des persönlichen Installations-Keys verlangt.

<– Anweisungen für die Zahlung.

<– Anweisungen für die Zahlung.

Das Zscaler ThreatLabs-Team weist auf die folgenden Anzeichen für eine Infektion hin:

– MD5 hashes

– fbbdc39af1139aebba4da004475e8839

– b14d8faf7f0cbcfad051cefe5f39645f (dropped file)

Die Zscaler Cloud-Sandbox erkennt die Bad Rabbit Ransomware und beugt einer Infektion eines Systems durch Quarantäne der schädlichen Payload vor.