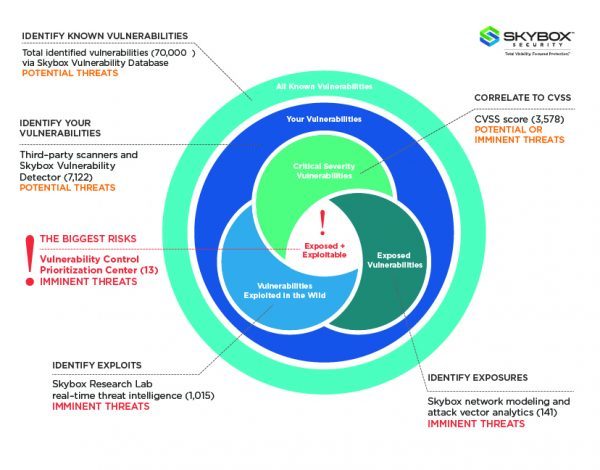

Skybox Security hat die Verfügbarkeit von Threat-Centric-Vulnerability-Management (TCVM) für die Skybox-Security-Suite bekanntgegeben. Dies bedeutet eine grundlegende Veränderung bei der Herangehensweise an das Verwalten und Priorisieren von Schwachstellen. Mit TCVM entwickelt sich Schwachstellen-Management vom Versuch, alles zu jeder Zeit sofort patchen zu wollen, zu einem fokussierten, intelligenten Prozess, der reale Bedrohungen berücksichtigt. Dies geschieht, indem TCVM verschiedene Faktoren zueinander in Beziehung setzt, um das Risiko von Schwachstellen zu bestimmen. Dazu zählen:

Skybox Security hat die Verfügbarkeit von Threat-Centric-Vulnerability-Management (TCVM) für die Skybox-Security-Suite bekanntgegeben. Dies bedeutet eine grundlegende Veränderung bei der Herangehensweise an das Verwalten und Priorisieren von Schwachstellen. Mit TCVM entwickelt sich Schwachstellen-Management vom Versuch, alles zu jeder Zeit sofort patchen zu wollen, zu einem fokussierten, intelligenten Prozess, der reale Bedrohungen berücksichtigt. Dies geschieht, indem TCVM verschiedene Faktoren zueinander in Beziehung setzt, um das Risiko von Schwachstellen zu bestimmen. Dazu zählen:

- Der Kontext der Umgebung eines Unternehmens, wie potenzielle Angriffspfade und vorhandene Sicherheitskontrollen, die Gefährdung jedes Assets und seine Bedeutung für das Unternehmen sowie Details zu bestehenden Schwachstellen.

- Zusätzliche Intelligenz zu Schwachstellen, die aktuell im Feld angegriffen werden.

Mit dem „Prioritization Center” der Skybox-Vulnerability-Control können Sicherheitsverantwortliche automatisch die Tausenden — oder sogar Millionen — Schwachstellen in ihrer Unternehmensumgebung (Cloud und virtuelle Umgebungen eingeschlossen) analysieren, um genau diejenigen zu lokalisieren, die das Unternehmen wirklich gefährden. Damit wird eine große Anzahl an „bekannten“ Schwachstellen, die eine potenzielle Bedrohung darstellen, auf eine kleine, überschaubare Zahl eingegrenzt, die als unmittelbare Bedrohung identifiziert wurden – also bekannte offene Schwachstellen, die von außen erreicht und damit angegriffen werden können. Zusätzlich ermöglicht TCVM ein systematisches Vorgehen bei der fortlaufenden, stufenweisen Risiko-Reduzierung von potenziellen Bedrohungen, die sich absehbar zu einem Problem entwickeln könnten.

TCVM verwendet kontinuierlich Einsichten aus dem Skybox Research Lab über die aktive Bedrohungslandschaft. Das Research Lab fasst Informationen aus mehr als 30 Security-Feeds zusammen und analysiert Informationen zu Exploits auf mehr als 700.000 Darknet-Seiten, die von Skybox Sicherheitsanalysten bewertet werden.

Skybox-An alysten haben zum Beispiel drei große Ereigniskategorien genau geprüft, die Unternehmen beeinträchtigen können: die Verwendung eines spezifischen, kommerzialisierten Sets an Exploit-Kits, die Zunahme anvisierter kundenseitiger Schwachstellen und die anhaltende Beliebtheit von Internet-of-Things-Botnets.

alysten haben zum Beispiel drei große Ereigniskategorien genau geprüft, die Unternehmen beeinträchtigen können: die Verwendung eines spezifischen, kommerzialisierten Sets an Exploit-Kits, die Zunahme anvisierter kundenseitiger Schwachstellen und die anhaltende Beliebtheit von Internet-of-Things-Botnets.

- Eine kleine Anzahl spezieller Exploit-Kits dominiert das Darknet. Zu Beginn des Jahres bestimmten fünf Hauptversionen von Exploit-Kits die Gespräche im Darknet. Diese zielten auf etwa 70 Schwachstellen – unter anderem bei Firefox, Adobe-Flash, Internet-Explorer sowie Edge, Java und Microsoft-XML-Services. Diese Schwachstellen sind dafür bekannt, unterschiedliche Malware als Payload zu verbreiten – zum Beispiel beliebte Ransomware und Banking-Trojaner.

- Angreifer zielen weiterhin auf spezifische Schwachstellen, die in Exploit-Archiven von Hackergruppen, wie The Shadow Brokers, enthalten sind. Die Gruppe, die berüchtigt dafür ist, angeblich die Hacking-Tools der National Security Agency (NSA) geleaked zu haben, versorgt das Darknet weiterhin mit Exploit-Archiven, wie zum Beispiel dem vom 14. April, das viele Betriebssystem- und Server-seitige Exploits enthielt. Diese Archive und die anvisierten Schwachstellen beeinträchtigen Web-Apps, die mit Apache-Struts entwickelt wurden, sowie Produkte von Vmware, Cisco, Oracle und Microsoft, um nur einige zu nennen.

- Schwache IoT-Sicherheit ist immer noch anfällig. Botnets nutzen Schwachstellen bei Netzwerkgeräten, Gateways, Kameras und anderen, mit dem Internet verbundenen Geräten aus. Sie verüben DDoS-Attacken beispielsweise mit dem ‚HTTP Port 81 Botnet‘ oder dem Amnesia-Botnet. Letzterer gilt als die nächste Generation von Mirai-Malware, nachdem der Quellcode online veröffentlicht und verbreitet wurde.

„Sicherheitsverantwortliche wissen, dass sich die Bedrohungslandschaft ständig verändert. Neu ist, dass wir inzwischen beobachten, dass der zunehmend kommerzialisierte Cybercrime-Markt wächst. Das macht es für die Angreifer einfacher anzugreifen, den Angriff anzupassen und nach diesem Prinzip so oft anzugreifen, bis sie ihr Ziel erreicht haben“, sagt #Skybox CEO Gidi Cohen. „Sie neigen dazu, sich einfache Ziele mit dem größten ROI auszusuchen, indem sie eine überraschend kleine Zahl von Schwachstellen ausnutzen, von denen die meisten in aktuellen Schwachstellen-Management-Ansätzen nicht als kritisch eingeschätzt werden. Das muss sich ändern. Sicherheitsverantwortliche müssen intelligentere und viel gezieltere Ansätze wählen, die darauf eingehen, was in der Realität passiert, wenn sie den Cyberkriminellen voraus sein wollen.“

Skybox-TCVM ermöglicht durch die Kombination von Angriffsflächen-Visualisierung, bedrohungsorientierte Schwachstellen-Informationen und Angriffsvektor-Analysen gezielte Maßnahmen. Damit können die größten Risiken eines Unternehmens im Hinblick auf seine Schwachstellen identifiziert und priorisiert werden, welche folgendermaßen kategorisiert werden können:

- Existieren und sind im Netzwerk ungeschützt.

- Werden aktiv im Feld angegriffen oder es ist bekannt, dass sie innerhalb einer bestimmten Branche oder eines bestimmten Ortes angegriffen werden.

- Ein Exploit ist verfügbar, aber er ist nicht als Teil einer aktiven Exploit-Kampagne bekannt.

- Existieren, sind aber nicht im Netzwerk erreichbar.

Bedrohungsorientierte Konzepte beim Schwachstellen-Management erfordern den Einsatz mehrerer Technologien, die verschiedene Arten von Sicherheitsanalysen anwenden. Skybox ist das einzige Unternehmen, das die Technologie-Plattformen zusammenbringt und Prozesse automatisiert, was letztlich TCVM erst ermöglicht. Skybox ist außerdem der einzige Anbieter, der durch die Verwendung von Netzwerkmodellierung und Angriffsvektor-Analysen den Netzwerkkontext mit Informationen zu realen Bedrohungen korreliert.

#Netzpalaver